2/2002. (IV. 26.) MeHVM irányelv

a minősített elektronikus aláírással kapcsolatos szolgáltatásokra és ezek szolgáltatóira vonatkozó biztonsági követelményekről

A jogalkotásról szóló 1987. évi XI. törvény 55. §-ában foglaltak alapján, az elektronikus aláírással kapcsolatos szolgáltatásokra és ezek szolgáltatóira vonatkozó részletes követelményekről szóló 16/2001. (IX. 1.) MeHVM rendeletben (a továbbiakban: R.) foglalt követelmények teljesítését elősegítendő a következő irányelvet adom ki:

Ez az irányelv funkcionális és biztonsági ajánlásokat fogalmaz meg olyan megbízható rendszerekre, ezek technikai komponenseire vonatkozóan, amelyek révén minősített elektronikus aláírással kapcsolatos szolgáltatásokat lehet nyújtani, valamint az ilyen szolgáltatásokat nyújtó természetes és jogi személyekre, illetve jogi személyiség nélküli szervezetekre (a továbbiakban: Szolgáltató).

Azezen irányelvben foglalt előírások a szolgáltatókra nem kötelezőek, amennyiben azonban egy minősítést kérelmező az ebben foglalt előírásoknak igazoltan megfelel, a Hírközlési Felügyelet (a továbbiakban: Felügyelet) a minősítési kérelem elbírálása során a Szolgáltatót az R. 41. § (1) bekezdése alapján az R.-ben foglalt követelményeknek megfelelő szolgáltatónak tekinti.

Azirányelvnek nem képezi tárgyát a szolgáltatói rendszerek és az aláírás-létrehozó, illetve az aláírás-ellenőrző rendszerek közötti együttműködés kérdése.

ELSŐ RÉSZ

ÁLTALÁNOS JELLEGŰ ELŐÍRÁSOK

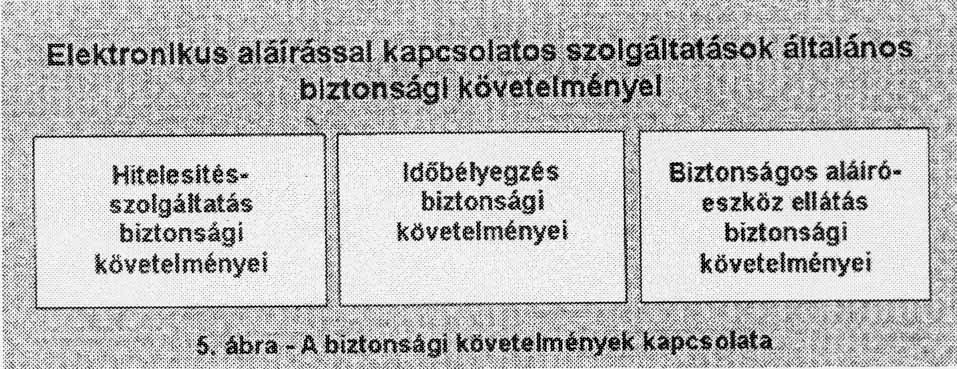

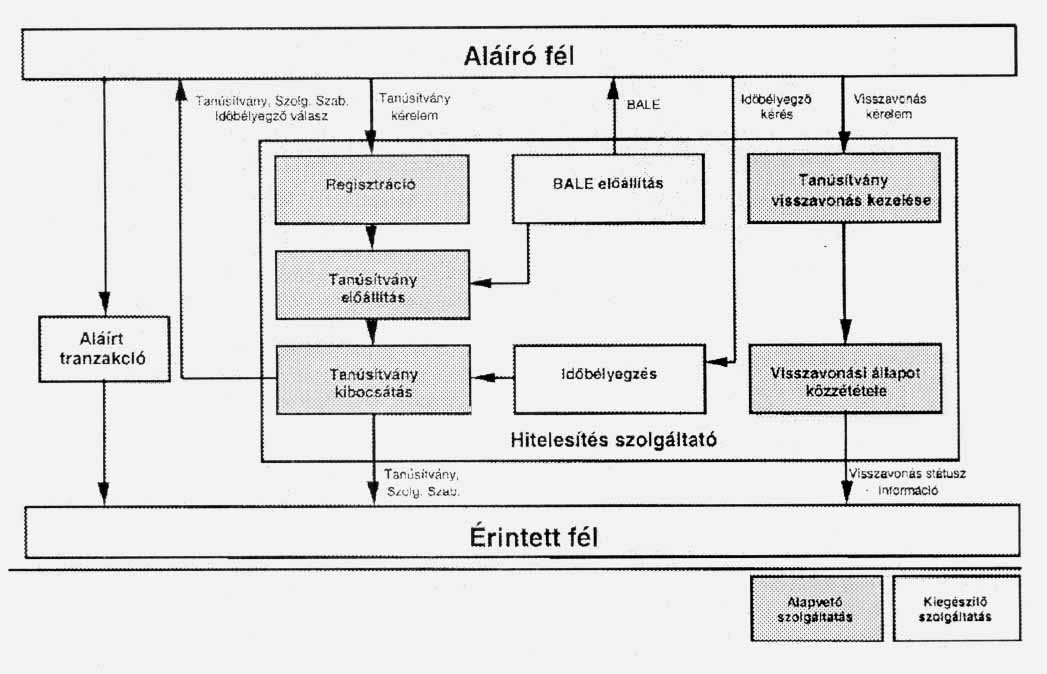

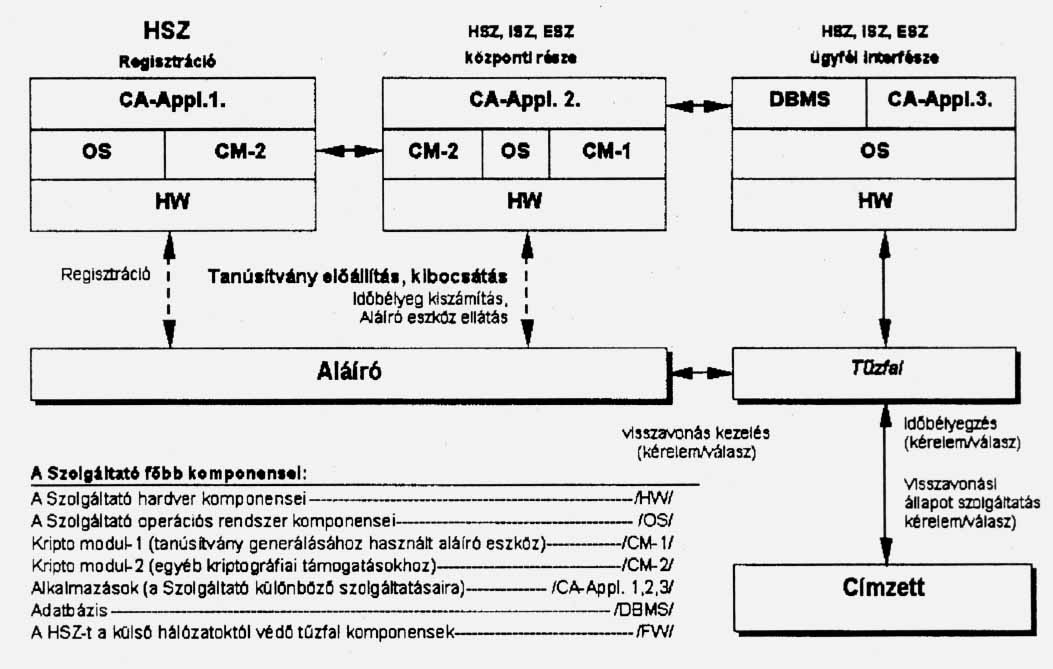

A hitelesítési folyamat résztvevőit, az alapelemeket és a főbb kapcsolódási pontokat az 1. számú ábra szemlélteti.

1. ábra

A hitelesítési folyamat szerkezete

I. Fejezet

SZEMÉLYZETI BIZTONSÁGI KÖVETELMÉNYEK

1. A Szolgáltató gondoskodjon arról, hogy foglalkoztatási gyakorlata a szolgáltatási tevékenységének biztonságát megfelelő módon támogassa és erősítse.

2. A hitelesítés szolgáltatónak (HSZ) rendelkeznie kell a minősített szolgáltatások nyújtásához szükséges megfelelő számú és a betöltött funkciók szakszerű elvégzéséhez szükséges tudással és tapasztalattal rendelkező munkatárssal. Ahol arra szükség van, meg kell különböztetni az általános funkciókat és Szolgáltató specifikus funkciókat. A minősített szolgáltatásokkal közvetlenül kapcsolatban álló személyzetnek, illetve az ezen szolgáltatásokat irányító vezető személyzetnek megfelelő tudással és tapasztalattal kell rendelkezzen az elektronikus aláírási technológia és a jogi szabályozás terén ahhoz, hogy felelősséggel tudja a hitelesítés szolgáltatások végzéséhez szükséges és előírt eljárásokat elvégezni.

3. A munkakört betöltő személyek kiválasztásánál a HSZ-nek biztosítania kell, hogy a rendelkezésre álló tudás és tapasztalat arányban álljon a munkakör jelentette kihívásokkal.

4. A Szolgáltató biztonsági szabályzatának részeként pontosan és részletesen kidolgozott, folyamatosan karbantartott személyzeti politikával kell rendelkeznie.

5. A Szolgáltató személyzeti politikájában meghatározott ideiglenes és állandó szerepköröket és feladatokat feladatleírásokban kell rögzíteni. A feladatleírásnak tartalmaznia kell

a) a szerepkörök kockázati besorolását, az információkezelési és a különböző hitelesítési folyamatokra való befolyásolási lehetőség alapján felmérve,

b) a szükséges szakismereti és tapasztalati követelményeket,

c) a munkakörrel és a munkatárs feladataival összefüggő tevékenységek leírását, a felelősségek körét és mértékét, továbbá a kapcsolódó munkakörök megnevezését.

6. A Szolgáltató alkalmazottai mindaddig nem tölthetnek be bizalmi munkakört, amíg a személyükkel kapcsolatos ellenőrzések végrehajtása és a szükséges nyilatkozatok megtétele meg nem történt.

7. A bizalmi munkaköröket betöltő összes alkalmazottnak függetlennek kell lennie az összes, olyan érdektől, ami hátrányosan érintheti a Szolgáltató műveleteinek semlegességét.

8. A Szolgáltatónak legalább három különböző bizalmi munkakört (biztonsági tisztviselő, rendszeradminisztrátor, rendszervizsgáló) kell megvalósítania, és biztosítania kell, hogy

a) egy alkalmazott sem jogosítható fel az összes bizalmi munkakör betöltésére,

b) a biztonsági tisztviselő és rendszervizsgáló munkakört nem töltheti be ugyanaz az alkalmazott,

c) a rendszeradminisztrátor nem kaphat biztonsági tisztviselő vagy rendszervizsgáló jogokat.

II. Fejezet

BIZTONSÁGPOLITIKA, MŰKŐDÉSMENEDZSMENT

Ügykezelés

9. A Szolgáltató gondoskodjon az általa alkalmazott rendszerek biztonságáról és szabályszerű üzemeltetéséről, a meghibásodás kockázatának minimalizálása mellett.

10. A Szolgáltató rendelkezzen olyan, szakosodott szervezeti egységgel, amelynek feladata és felelőssége a Szolgáltató szabályzatainak meghatározása és karbantartása.

11. A Szolgáltató vezessen be MSZ EN ISO 9001 minőségbiztosítási rendszert, amit a felügyeleti minősítés megszerzése előtt külső akkreditált tanúsító cég (szerv) auditált, majd az auditált állapotot folyamatosan fenntartja.

Ellenőrzés és szabályozottság

12. A Szolgáltató gondoskodjon arról, hogy az általa alkalmazott adminisztratív és irányítási eljárások megfeleljenek a vonatkozó jogszabályoknak, mértékadó szabványoknak és szokásoknak.

13. A Szolgáltató felelős az általa nyújtott szolgáltatásokért akkor is, ha egyes funkciókat alvállalkozók vagy más közreműködők (a továbbiakban: alvállalkozók) végeznek. Az alvállalkozók felelősségét a Szolgáltató egyértelműen meghatározza, és biztosítja, hogy az alvállalkozók betartsák a Szolgáltató által előírt eljárásokat, illetve megvalósítsák a szolgáltatások biztonságos nyújtásához szükséges feltételeket. A Szolgáltató felelős az alvállalkozók tevékenységének és szolgáltatási hátterének ellenőrzéséért.

14. A Szolgáltatón belüli biztonság megteremtéséhez szükséges információ biztonsági infrastruktúrának mindenkor működőképesnek kell lennie. A biztonság szintjére hatást gyakorló bárminemű változtatást a Szolgáltató vezetőségének kell jóváhagynia. A Szolgáltatónak a folyamatos működés biztosítása, illetve a vészhelyzetek minél gyorsabb elhárítása érdekében előre fel kell készülnie a rendkívüli üzemeltetési helyzetek kezelésére. Ennek érdekében üzemeltetési folytonossági tervet kell készítenie. Az üzemeltetési folytonossági tervnek tartalmaznia kell katasztrófa-helyreállítási tervet.

15. A rendszer meghibásodása, a szolgáltatás kiesése, illetve egyéb, a szolgáltatás elérhetőségét akadályozó esetben a Szolgáltatónak biztosítania kell, hogy az információszolgáltatás elérhetetlensége ne tartson tovább, mint a szolgáltatási szabályzatban meghatározott leghosszabb időtartam.

Az eszközök értékbesorolása és kezelése

16. A Szolgáltató biztosítsa, hogy eszközei és az azok által kezelt információk megfelelő szintű védelemben részesüljenek.

17. A Szolgáltató által alkalmazott - biztonságára hatással bíró - eszközökről, fő egységekről és az azok által kezelt információkról, a kockázatelemzésekkel összhangban lévő besorolást kell készíteni és egy erre vonatkozó nyilvántartást fenntartani. Ennek tartalmaznia kell az eszköz:

a) azonosítóját;

b) típusát és típusleírását;

c) verziószámát, hardver eszköznél gyártási számát;

d) származási helyét;

e) működés, illetve tárolás helyét;

f) biztonsági besorolási osztályát;

g) a hozzáférők listáját, a felelős személy funkciójának megnevezésével.

MÁSODIK RÉSZ

SZOLGÁLTATÓK RENDSZEREI ÉS ÜZEMELTETÉSÜK

18. A Szolgáltató a minősített elektronikus aláírással kapcsolatos szolgáltatásokat megbízható rendszerek használatával köteles nyújtania.

I. Fejezet

RENDSZEREK ÉS ÜZEMELTETÉSÜK

Üzemeltetési biztonság

19. A megbízható rendszereket üzemeltető Szolgáltatónak biztosítania kell, hogy üzemeltetési funkciói megfelelően biztonságosak legyenek.

Általános üzemeltetési biztonsági előírások

20. A Szolgáltató biztonsági műveleteit az üzemi műveletektől el kell különíteni.

21. A Szolgáltató biztonsági műveleteivel kapcsolatos feladatai közé tartoznak az alábbiak:

a) üzemeltetési eljárások és felelősségek kialakítása;

b) biztonsági rendszerek tervezése és elfogadása;

c) káros szoftver elleni védelem;

d) rendszeradminisztráció;

e) hálózatmenedzselés;

f) audit napló, esemény elemzések és nyomon követések aktív monitoringja;

g) adathordozók, eszközök besorolása, kezelése és biztonsága;

h) adat és szoftver javítása, cseréje.

22. E feladatokat felügyelet mellett végrehajthatja az üzemeltető személyzet is, a megfelelő biztonsági szabályzatban és a szerepkörökkel és felelősségekkel foglalkozó dokumentumokban meghatározottak szerint.

23. A biztonsági követelmények elemzését végre kell hajtani a Szolgáltató által végzett minden egyes rendszer fejlesztési vagy bővítési folyamat tervezési és követelmény-meghatározási eljárása során, annak érdekében, hogy a biztonság beépüljön az informatikai rendszerekbe.

Rendszerdokumentáció

24. A Szolgáltatónak meg kell követelnie, hogy a megbízható rendszerek szállítói olyan dokumentációkat biztosítsanak, melyek érthetővé teszik a megbízható rendszerek

a) helyes és biztonságos működtetését;

b) a rendszerhibák kockázatának minimalizálását biztosító telepítést;

c) a rendszer integritásának védelmére szolgáló módszereket és beállítási lehetőségeket (így különösen vírusok és egyéb kártékony szoftverek elleni védelem).

25. Ezen követelmény kielégítése érdekében a megbízható rendszerek gyártóinak el kell készíteniük és az üzemeltetőnek át kell adniuk az alábbi rendszerdokumentációkat:

a) telepítési útmutató,

b) rendszeradminisztrációs útmutató,

c) üzemeltetési útmutató.

Erőforrások kihasználtságának tervezése

26. A szolgáltatások nyújtásával kapcsolatos logikai és fizikai erőforrások kihasználtságát figyelemmel kell kísérni, és a jövőbeli kapacitás igényekre előrejelzéseket kell készíteni annak érdekében, hogy megfelelő feldolgozási és tárolási teljesítmény álljon rendelkezésre.

Adathordozók biztonsága

27. Minden adathordozó eszközt biztonságosan kell kezelni, védelmezve őket sérüléstől, lopástól, valamint biztosítani kell, hogy az adathordozó eszközhöz, illetve annak adattartalmához csak az arra jogosultak férhessenek hozzá.

28. Az adathordozó eszközöket a szolgáltatások biztonságára gyakorolt hatásuknak megfelelő (lásd "Eszközök értékbesorolása és kezelése", 16-17. pont), biztonságos eljárásokkal kell kezelni. Az érzékeny információkat (lásd 48. pont) tartalmazó adathordozó eszközöket biztonságos eljárás keretében kell megsemmisíteni, amennyiben azokra nincs szükség.

Hálózati biztonság

29. Ahol a megbízható rendszer bármilyen nem megbízható hálózathoz kapcsolódik, megfelelő szintű hálózati védelmi rendszert kell kiépíteni. Ezen követelmény a megbízható rendszer minden (nem megbízható hálózat felé irányuló) hálózati csatlakozására vonatkozik, beleértve a harmadik félként megbízható szolgáltatást nyújtó külső szolgáltatók felé irányuló interfészt is.

30. Megfelelő, hozzáférést ellenőrző eszközöket kell elhelyezni a belső hálózati szakaszok és a szolgáltatások hálózatai közé.

31. A hálózati csatoló (gateway) eszközöknek (így különösen tűzfalak, monitorozó útválasztók) minden olyan adatforgalmat meg kell akadályozniuk, amelyek nem kifejezetten engedélyezettek.

32. A Szolgáltatónak folyamatosan működő felügyelő és riasztó eszközöket kell üzemeltetnie annak érdekében, hogy képes legyen felismerni és regisztrálni a biztonság megsértésére irányuló kísérletet.

33. A megbízható rendszereknek riasztást kell kezdeményezniük a biztonság megsértésére irányuló kísérlet észlelése esetén.

A szolgáltatásokkal kapcsolatos üzenetek védelme

34. A megbízható rendszer által létrehozott minden üzenetre biztosítani kell az alábbiakat:

a) védve legyen az adott szolgáltatás infrastrukturális kulcsainak felhasználásával (így különösen üzenet hitelesítési kódok használatával, digitális aláírással),

b) tartalmazzon egy időadatot, amely azt az időpontot jelöli, amikor a küldő létrehozta az üzenetet,

c) tartalmazzon visszajátszáson alapuló támadás elleni védelmet (így különösen egyszer használatos véletlen adatok felhasználásával).

Hozzáférési biztonság

35. A megbízható rendszerekben a különböző rendszerfunkciók végrehajtását különböző jogokkal rendelkező munkakörökhöz kell rendelni.

36. A megbízható rendszereknek össze kell tudniuk kapcsolni a felhasználókat ezekkel a munkakörökkel.

37. Biztosítani kell - így különösen megfelelő naplózás révén -, hogy a felhasználók tevékenységei számon kérhetőek legyenek.

38. A megbízható rendszereknek meg kell követelniük minden felhasználótól, hogy azonosítsák magukat, és sikeres azonosításnak kell megelőznie bármely művelet végrehajtásának engedélyezését.

39. A felhasználó kijelentkezése és újra bejelentkezése után kötelező az újabb hitelesítés.

40. Amennyiben a hitelesítéshez "challenge/response" típusú (egyszer használatos kérdésre elvárt helyes válasz) adatokat használnak, ezeknek egyedieknek kell lenniük, és nem lehet többször használni őket.

41. A megbízható rendszereknek meg kell akadályozniuk a további felhasználó azonosítási kísérleteket, ha a sikertelen felhasználó azonosítási kísérletek száma elér vagy meghalad egy előzetesen meghatározott felső értékhatárt, hacsak nem rendszeradminisztrátor hitelesítéséről van szó.

42. Ha a sikertelen hitelesítési kísérletek elérik vagy meghaladják a megengedett kísérletek számának felső határát, és rendszeradminisztrátori munkakörről van szó, értesítést (riasztás, figyelmeztető üzenet) kell küldeni az ügyeletes és az érintett rendszeradminisztrátor és biztonsági tisztviselő számára.

43. A megbízható rendszereknek biztosítaniuk kell olyan mechanizmusokat, amelyek segítségével ellenőrizhető, hogy a titkok (így különösen jelszó, PIN kód) megfelelnek-e a megfelelő szabályzatban meghatározott követelményeknek. A titkok "kitalálása" vagy téves elfogadása valószínűségének próbálkozásonként elhanyagolhatónak kell lennie.

44. Rendszeres ellenőrzésekkel biztosítani kell, hogy a személyi azonosító eszközök (így különösen chipkártyák) elvesztését, esetleges sérülését, kompromittálódását minél hamarabb felfedezzék.

Fizikai és környezeti biztonság

45. A Szolgáltató gondoskodjon a rendszereihez és eszközeihez való fizikai hozzáférés felügyeletéről, a fizikai és környezetbiztonsági kockázatok megfelelő minimalizálásáról.

46. Az érzékeny vagy kritikus információkat feldolgozó szolgáltatások biztonságos elhelyezhetősége érdekében egyértelműen meghatározott határokkal biztonsági körzeteket (zónákat) kell kialakítani, illetve kijelölni. Ennek során figyelembe kell venni a határokat kijelölő falak és nyílászárok által biztosítandó hozzáférés védelmet. A szolgáltatások helyszínének bármely olyan része, amelyet megosztva más szervezetek is használnak, csak a biztonsági körzeten kívülre eshet.

47. A biztonsági körzeteket megfelelő beléptetési rendszerrel kell védeni, oda csak a jogosult személyzet léphet be.

48. Az érzékeny vagy kritikus információkat feldolgozó szolgáltatások (amennyiben a Szolgáltató felvállalja az adott szolgáltatás nyújtását) a következők:

a) tanúsítvány előállítás, tanúsítvány kibocsátása,

b) visszavonás kezelés,

c) időbélyegzés,

d) aláíró-eszköz biztosítás.

49. Az érzékeny vagy kritikus információkat feldolgozó szolgáltatásokban közreműködő informatikai berendezéseket és adathordozókat fizikai védelemmel kell ellátni a biztonsági veszélyek és környezeti kockázatok ellen. Ennek során az alábbi szempontokat kell érvényesíteni:

a) a berendezések elhelyezése (a biztonsági körzeten belül) támogassa a hozzáférés-védelmet,

b) az adathordozók elhelyezése (a biztonsági körzeten belül, illetve párhuzamos tárolás egy másik védett helyszínen) járuljon hozzá a veszteség vagy kár elleni védekezéshez,

c) a berendezések áramkimaradástól való védelme,

d) az erősáramú és a távközlő hálózat okozta károk elleni védelme, illetve a távközlési hálózat lehallgatása elleni védelme,

e) a berendezések megfelelő karbantartása.

50. Az érzékeny vagy kritikus információkat feldolgozó szolgáltatásoknál a fizikai biztonság az alábbi környezeti ellenintézkedésekkel egészítendő ki:

a) tűzvédelem,

b) villámvédelem,

c) kisugárzás- és zavarvédelem,

d) egyéb intézkedések a füst, víz, vegyi anyagok, nem megfelelő hőmérséklet, lopás, betörés által okozott károk kockázatának csökkentésére.

51. Azokat a rendszereket, melyek kriptográfiai szempontból érzékeny információt (magán- vagy titkos kulcsokat) dolgoznak fel, védeni kell az elektromágneses kisugárzással történő kompromittálódás ellen.

52. Lehetőség szerint biztosítani kell a géptermek épülettől független légkondicionálását.

A folyamatos üzemmenet biztosítása

53. A Szolgáltatónak gondoskodnia kell arról, hogy szolgáltatásai egy megbízható rendszerben bekövetkezett hiba esetén is elérhetők legyenek, illetve rendkívüli üzemeltetési helyzet (katasztrófa) esetében a rendszerüzemelés helyreállítása a lehető legrövidebb időn belül megtörténjék.

54. A Szolgáltatónak a következő szolgáltatások esetében a folyamatos üzemmenetet rendkívüli üzemeltetési helyzet esetén is kell biztosítania alternatív megbízható rendszerek használatával:

a) visszavonás kezelés,

b) visszavonási állapot közzététel.

55. Az elsődleges rendszerről a helyreállító rendszerekre való áttérés nem okozhat nemkívánatos kockázatot a rendszer megbízhatóságát illetően.

56. Rendkívüli üzemeltetési helyzetekben a Szolgáltatónak az R. 25. §-ában meghatározott eljárások alapján kell eljárni. Amennyiben a terv alapján nem lehet a rendkívüli üzemeltetési helyzetet megszüntetni, úgy össze kell hívni a Szolgáltató legfelsőbb operatív döntéshozó testületét. Az összehívás eljárásrendjét a tervben dokumentálni kell.

57. A rendkívüli üzemeltetési helyzeteket a Szolgáltatónak dokumentálnia kell egy eseménynaplóban, a megoldás érdekében foganatosított intézkedésekkel és azok eredményességével együtt. Ennek tapasztalatait figyelembe kell venni az R. 25. §-ában meghatározott eljárás kidolgozásánál.

58. Ellenőrzések végrehajtásával rendszeresen tesztelni kell a biztonsági előírások hiánytalan technikai és személyi végrehajtását. Az ellenőrzések eredményét dokumentálni kell.

Időszinkronizáció

59. A minősített szolgáltatások nyújtása időponttal kapcsolatos, ezért szükséges, hogy a megbízható rendszerek belső órája szabványos időforráshoz legyen szinkronizálva. Ez a követelmény független a Szolgáltató által esetlegesen végzett időbélyegzés követelményeitől.

a) A megbízható rendszerek minden időponttal kapcsolatos szolgáltatáshoz használt óráját szinkronizálni kell a koordinált, egységes időforráshoz (Co-ordinated Universal Time - UTC) legalább egy másodperces pontossággal. Az időforrás üzembiztonsága érdekében a szinkronizáláskor legalább két, független UTC időforrást kell alkalmazni.

b) Az időszinkronizációt az elfogadott referencia időhöz képest legalább naponta 4 alkalommal el kell végezni. Amennyiben a szinkronitási követelmény teljesítéséhez szükséges, a napi időszinkronizációk számát növelni kell.

c) A csatlakoztatott időforrást szolgáltató berendezések esetében a beérkező időadatok sérthetetlenségét, illetve módosíthatatlanságát biztosítani kell.

d) A rendszeridő szinkronitásának kiesését a szinkron eltérés észlelésének időpontjában az eltérés mértékének megjelölésével naplózni kell.

e) A Szolgáltató szolgáltatási szabályzatában ismertetni kell a fentiekben meghatározott és az időzítéséhez használt időforrás pontosságát és felbontását.

II. Fejezet

NAPLÓZÁS

Naplóadatok előállítása

60. Az alábbi események naplózása feltétlenül szükséges:

a) a megbízható rendszerek környezetében bekövetkező, illetve a kulcs- és tanúsítványgondozással kapcsolatos jelentősebb események,

b) a naplóadatok integritásának megsértése,

c) a naplózási funkció elindítása és leállítása,

d) a naplózási paraméterek megváltoztatása,

e) a naplózás tárolásával kapcsolatos hibák,

f) megbízható rendszerhez való minden hozzáférési kísérlet.

61. A naplózott esemény idejének jelzésére megbízható időforrást (lásd "Időszinkronizáció" 59. pont) kell alkalmazni.

62. A megbízható rendszernek karban kell tartania a naplóadatokat, és biztosítania kell ezen adatok számára a szükséges tárolóhelyet.

63. A naplóadatok sértetlenségének védelme érdekében a megbízható rendszereknek gondoskodniuk kell olyan eszközről és eljárásról (így különösen elektronikus aláírás, kulcsolt lenyomatfüggvény, hitelesítési kód), mely a napló, illetve naplóbejegyzések módosításának kimutatására alkalmas.

A naplóadatok megtekintése

64. Minden megbízható rendszernek lehetővé kell tennie a naplóbeli események között a dátum/időpont, időintervallum, az esemény típusa vagy a felhasználó személye szerinti keresést.

65. A naplóbejegyzéseket úgy kell megjeleníteni, hogy azok a felhasználó számára értelmezhetőek legyenek.

66. A felhasználók folyamatos ellenőrzése és a naplóállományok ellenőrzése elkülönített szerepkör, amit a Szolgáltató szolgáltatási szabályzatában is rögzíteni kell. A megbízható rendszerek csak azon üzemeltetőknek tegyék lehetővé a naplóbejegyzések olvasását, akik kifejezetten megkapták az olvasási jogosultságot (így különösen a rendszervizsgáló munkakörbe tartozók).

67. Az audit naplóállományokat ellenőrizni kell napi, heti és havi, valamint éves gyakorisággal (egy vagy több naplót kell vezetni).

III. Fejezet

ARCHIVÁLÁS

Archív adatok előállítása

68. Minden bejegyzésnek tartalmaznia kell az esemény előfordulásának időpontját.

69. Az archívum minden egyes bejegyzését védeni kell a módosítástól.

70. Az archívum nem tartalmazhat védelem nélkül kritikus biztonsági paramétereket.

Keresés az archívumban

71. A megbízható rendszernek képesnek kell lennie arra, hogy az archívumban eseménytípus szerint keresni lehessen.

HARMADIK RÉSZ

SZOLGÁLTATÓK KULCSKEZELÉSI KÖVETELMÉNYEI

72. A Szolgáltató biztosítsa, hogy saját kulcsai az elfogadott szabványoknak megfelelően kerüljenek létrehozásra, illetve biztosítsa a magánaláíró kulcsai titkosságának és integritásának fenntartását.

I. Fejezet

NYILVÁNOS KULCSÚ INFRASTRUKTÚRA - KULCSGONDOZÁS

Kulcselőállítás

73. Egy megbízható rendszer kriptográfiai kulcsokat használhat az integritás-, a bizalmasság- és a hitelesítés-funkciók biztosítására saját alrendszereiben vagy alrendszerei között. A megbízható rendszerek kulcsait kockázati jellemzőik szerint az alábbi kategóriákba sorolhatók:

a) Minősített tanúsítvány, illetve időbélyegző aláíró kulcsok. A tanúsítvány előállítás, illetve az időbélyegzés kulcspárjai minősített tanúsítványok, illetve időbélyegzés létrehozásához.

b) Infrastrukturális kulcsok. A megbízható rendszerek következő folyamataihoz használt kulcsok: a tanúsítvány állapot válaszok aláírása, kulcsegyeztetés, alrendszer hitelesítés, naplóaláírás, tárolt vagy továbbított adatok rejtjelezése. A rövid életciklusú párbeszéd kulcsokat nem tekintjük infrastrukturális kulcsoknak.

c) Megbízható rendszervezérlési kulcsok. Ezeket a kulcsokat személyek használják a megbízható rendszer használatára vagy kezelésére és hitelesítési, aláírási vagy bizalmassági szolgáltatásokat biztosíthatnak a rendszerrel kölcsönhatásba kerülő személyek számára.

d) Rövid életciklusú párbeszéd kulcsok. Egyszeri tranzakciókhoz, rövid ideig használatban lévő kulcsok.

74. Az infrastrukturális és rendszervezérlési kulcsok egyaránt lehetnek szimmetrikusak vagy aszimmetrikusak.

75. Minősített tanúsítvány, illetve időbélyegző aláíró kulcsokat olyan kriptográfiai modulban kell előállítani, amely tanúsítvánnyal igazoltan megfelel az alábbi szabványok legalább egyikének:

a) FIPS 140-l, 3-as vagy magasabb szint,

b) ITSEC E3-as vagy CC EAL 4-es, illetve ezeknél magasabb szint (amennyiben az értékelt funkcionalitás tekintetében kimutatást nyert, hogy az megfelel a Szolgáltató szolgáltatásait megvalósító kriptográfiai modul követelményeinek),

c) CEN HSM-PP.

76. A kriptográfiai modul a minősített tanúsítvány aláíró kulcsokat csak kettős ellenőrzés alatt állíthatja elő.

77. Az infrastrukturális kulcsokat olyan biztonságos kriptográfiai modulban kell előállítani, mely tanúsítvánnyal igazoltan megfelel az alábbi szabványok legalább egyikének:

a) FIPS 140-1, 2-es vagy magasabb szint,

b) ITSEC E2-es vagy CC EAL 3-as, illetve ezeknél magasabb szint (amennyiben az értékelt funkcionalitás tekintetében kimutatást nyert, hogy az megfelel a Szolgáltató szolgáltatásait megvalósító kriptográfiai modul követelményeinek),

c) CEN HSM-PP.

78. A rendszervezérlési kulcsokat olyan biztonságos kriptográfiai modulban kell előállítani, mely tanúsítvánnyal igazoltan megfelel az alábbi szabványok legalább egyikének:

a) FIPS 140-1,1-es vagy magasabb szint,

b) ITSEC E1-es vagy CC EAL 2-es, illetve ezeknél magasabb szint (amennyiben az értékelt funkcionalitás tekintetében kimutatást nyert, hogy az megfelel a Szolgáltató szolgáltatásait megvalósító kriptográfiai modul követelményeinek),

c) CEN HSM-PP.

79. Minden kulcselőállításnak meg kell felelnie a függelékben specifikált kriptográfiai követelményeknek is (ahol azok alkalmazhatóak).

80. Az előfizetői kulcsok előállíthatóak centralizált vagy decentralizált módon. A biztonsági szabályzattól függően az előfizetői kulcsok előállítása és kibocsátása szoftveres vagy hardveres úton is történhet. Az aláírás-létrehozó eszközön az aláírás-létrehozó adat elhelyezése szolgáltatásról szóló fejezet adja meg az alkalmazandó biztonsági követelmények részleteit.

Kulcskibocsátás

81. A kulcskibocsátás a tanúsítvány előállítás (minősített tanúsítvány aláíró) nyilvános kulcsának, az infrastrukturális, illetve a rendszervezérlési kulcsok elkészítésének funkciója.

82. A magán- és titkos kulcsokat nem lehet nyíltan kibocsátani.

83. A még tanúsítvánnyal el nem látott nyilvános kulcsokat - az illetéktelenek általi megszerzésük, illetve manipulálása megakadályozása érdekében - biztonságos környezetben kell tárolni.

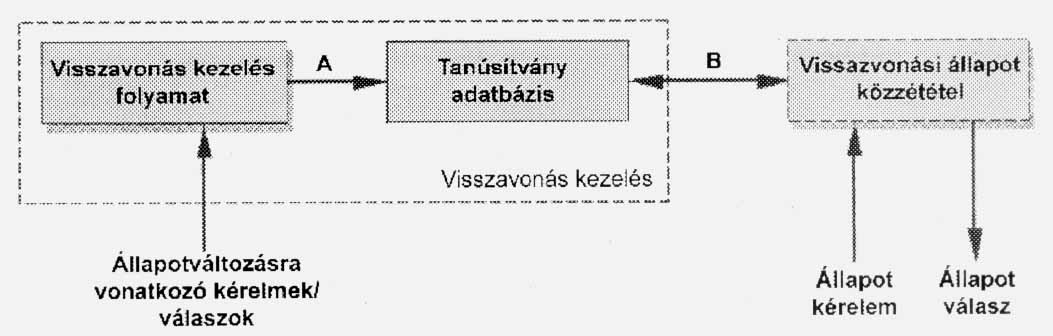

84. Egy Szolgáltató megbízható rendszereinek kriptográfiai kulcsait a biztonsági szabályzatában rögzített kriptográfiai kulcskibocsátó módszer alapján kell kibocsátani.

85. Ha az aláírók és a címzettek számára szükség van a minősített tanúsítvány aláíró kulcsoknak vagy az infrastrukturális kulcsoknak megfelelő nyilvános kulcs kibocsátására, gondoskodni kell arról, hogy az első kibocsátástól kezdve folyamatosan biztosítva legyen ezeknek a nyilvános kulcsoknak és valamennyi, velük kapcsolatos paraméternek a sértetlensége és hitelessége.

86. A minősített tanúsítvány aláíró kulcsoknak megfelelő nyilvános kulcs kibocsátható egy, az adott HSZ által aláírt, vagy egy másik HSZ által kibocsátott tanúsítványban.

87. Egy az adott HSZ által aláírt tanúsítványnak a következő jellemzőkkel kell rendelkeznie:

a) A tanúsítvány aláírásának ellenőrizhetőnek kell lennie a tanúsítványban szereplő adatok felhasználásával;

b) Atanúsítvány alanya (akire vonatkozik a tanúsítvány) és a kibocsátó mező (aki kibocsátotta a tanúsítványt) meg kell, hogy egyezzen.

88. A tanúsítvány helyességének biztosítása céljából a megbízható rendszernek alkalmasnak kell lennie arra, hogy egyaláírt tanúsítványból lenyomatot a függelékben leírt algoritmikus követelményeknek megfelelően képezze.

Kulcshasználat

89. Jogosult kulcshasználat csak a kulcsnak a biztonsági szabályzat által meghatározott működési életciklusán belül történhet.

90. Infrastrukturális vagy rendszervezérlési kulcsok használata előtt a megbízható rendszereknek meg kell győződniük arról, hogy az ezen kulcsokhoz kapcsolódó tanúsítványok érvényesek. Ez megkövetelheti a megfelelő szervezet visszavonási listák, tanúsítvány visszavonási listák ellenőrzését.

91. Minden olyan biztonságos kriptográfiai hardver eszközhöz, melyet minősített tanúsítvány, időbélyegző aláíró, infrastrukturális vagy kontroll kulcsokhoz használnak, hozzáférés ellenőrzést kell alkalmazni szállítása, tárolása, használata során.

92. A következő szolgáltatásoknak támogatniuk kell a kettős személyi ellenőrzést a kulcsok használata során:

a) tanúsítvány előállítás, és

b) visszavonás kezelés.

93. A Szolgáltatónak törekednie kell arra, hogy a kulcsok kompromittálódásának kockázatát csökkentse azzal, hogy a különböző funkciókhoz különböző infrastrukturális kulcsokat használ.

94. A Szolgáltatónak gondoskodnia kell arról, hogy azon aláíró kulcsai, amelyeket tanúsítványok előállításánál, illetve visszavonási állapot közzétételénél alkalmaznak, ne kerülhessenek felhasználásra semmilyen más célból.

95. Biztonságos aláíróeszköz ellátást nyújtó megbízható rendszerekben biztosítani kell, hogy az elektronikus aláírásra szolgáló aláírói kulcsok különbözzenek minden más funkcióra szolgáló kulcstól, így különösen a rejtjelezésnél használt kulcsoktól.

Kulcsfrissítés

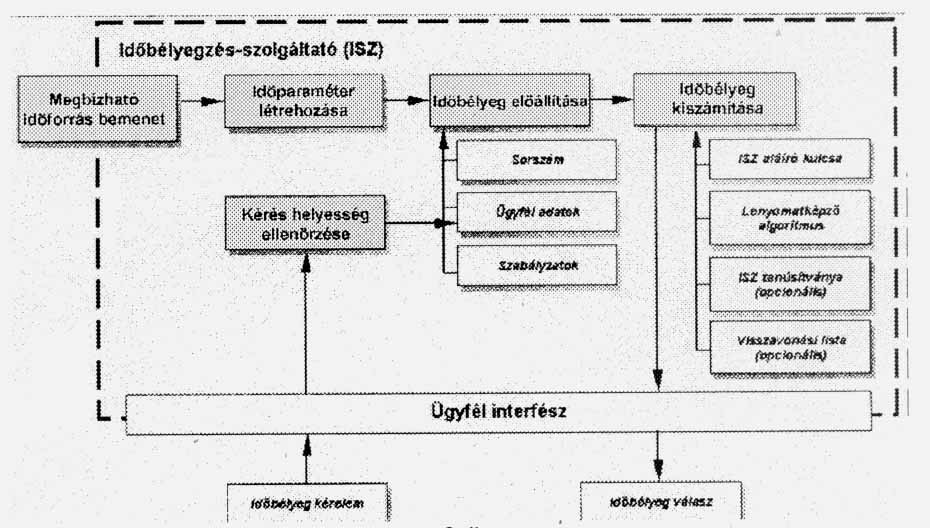

96. Azinfrastrukturális és rendszervezérlési kulcsokat szabályos időközönként (legalább évente) cserélni kell.

97. A kulcsfrissítést biztonságosan kell végrehajtani. Ez lehet on-line vagy szokásostól eltérő, "out-of-band" csere.

Kulcsmegsemmisítés

98. Ha egy kulcs kompromittálódik vagy eléri használati idejének végét, azzal úgy kell eljárni, hogy az az újbóli felhasználást megakadályozza.

99. A megbízható rendszereknek rendelkezniük kell azzal a képességgel, hogy megsemmisítsék mind a hardveres, mind a szoftveres módon rejtjelezetlenül tárolt titkos és magánkulcsokat.

100. A szoftveres kulcs megsemmisítése során olyan biztonságos törlési folyamatokat kell alkalmazni, melyek ténylegesen felülírják a kulcsok összes előfordulását az összes olyan tárolóeszközön, melyen a kulcs példányai előfordulhattak. Hardver úton történő tárolás esetén a kulcs törlése tárolási módtól függő teljes törlés vagy a tárolóeszköz fizikai megsemmisítésével történhet.

101. Ha a minősített tanúsítvány, illetve időbélyegző aláíró kulcsok elérik élettartamuk végét, meg kell semmisíteni őket oly módon, hogy az aláíró kulcsok ne legyenek visszanyerhetőek.

102. Titkos vagy magánkulcsok előállítására, használatára vagy tárolására használt rendszerek szolgáltatásból történő kivonásakor kulcsaikat meg kell semmisíteni.

Kulcs tárolása, mentése és helyreállítása

103. A kulcselőállítást követően a kulcsok biztonságos környezetben tárolhatók, a működési (helyreállítási) követelmények kielégítése érdekében másolat készülhet róluk.

104. Minden magán- vagy titkos kulcsot biztonságosan kell tárolni.

105. A megbízható rendszerek nem rendelkezhetnek olyan funkcióval, amely lehetővé tenné az előfizető magánaláíró kulcsának mentését vagy letétbe helyezését.

106. A minősített tanúsítvány aláíró kulcsot biztonságos kriptográfiai modulban kell tárolni, mely megfelel a Kulcselőállítás pontban rögzített tanúsítvány igazolási követelményeknek.

107. A titkos/magán infrastrukturális kulcsokat biztonságos kriptográfiai modul(ok)ban kell tárolni, mely(ek) megfelel(nek) a Kulcselőállítás pontban rögzített tanúsítvány igazolási követelményeknek.

108. A magán- vagy titkos rendszervezérlési kulcsokat biztonságos kriptográfiai modul(ok)ban kell tárolni.

109. Bármilyen, biztonságos kriptográfiai modulban tárolt kulcs modulból történő exportálásakor a modulnak gondoskodnia kell a kulcs védelméről (így különösen az "m az n-ből" technikák alkalmazásával). Érzékeny kulcsadatok nem védett módon történő tárolása tilos.

110. A megbízható rendszereknek biztosítaniuk kell, hogy a minősített tanúsítvány, illetve időbélyegző aláíró, infrastrukturális és rendszervezérlési kulcsok mentése, tárolása és helyreállítása csak fizikailag biztonságos környezetben, arra jogosult személy által legyen végrehajtható.

111. A megbízható rendszereknek biztosítaniuk kell, hogy a minősített tanúsítvány aláíró kulcsok mentése, tárolása és helyreállítása csak kettős személyi ellenőrzés mellett valósulhasson meg.

Kulcsarchiválás

112. Egy kulcs használati idejének végén archiválható, hogy esetleg később (nem meghatározott idő múlva) újra használatba vehető legyen. Ez különösen a digitális aláírás ellenőrzésére szolgáló nyilvános kulcsokra vonatkozik, de nem zárható ki más típusú kulcsok archiválása sem.

113. A megbízható rendszerek nem rendelkezhetnek olyan funkcióval, amely lehetővé tenné az előfizető magánaláíró kulcsának archiválását.

NEGYEDIK RÉSZ

A SZOLGÁLTATÓ LEÁLLÁSA

114. A Szolgáltató gondoskodjon a szolgáltatási tevékenységének befejezése következtében az aláírókat és a fogadó feleket érintő hátrányok minimalizálásáról, továbbá a jogszabályi előírásoknak megfelelően biztosítsa a minősített tanúsítványokra vonatkozó lényegi információk megőrzésének fenntartását.

115. A Szolgáltatónak a szolgáltatási szabályzatban rögzíteni kell a szolgáltatás leállítására vonatkozó előírásokat. Ennek tartalmaznia kell:

a) az érintett felek értesítését;

b) a Szolgáltató kötelezettségeinek más felekre történő átruházását;

c) a kibocsátott, le nem járt tanúsítványok visszavonási állapotának kezelési módját.

116. A Szolgáltatónak felkészültnek kell lennie arra, hogy leállását megelőzően legalább az alábbi eljárásokat végrehajtsa:

a) az összes aláíró és érdekelt felet, a Felügyeletet, illetőleg azon Szolgáltatót, akivel partneri kapcsolatot tart fenn, tájékoztatni kell a leállás tényéről és tervezett időpontjáról;

b) a Szolgáltatóval szerződéses kapcsolatban álló, a tanúsítvány kibocsátásban részt vevő, összes vállalkozással, regisztrációs szervezettel korábban megkötött szerződés alapján fennálló kezelési jogokat, illetve felhatalmazást vissza kell vonni;

c) a Szolgáltatónak meg kell tenni a szükséges lépéseket a regisztrációs információk és az eseménynapló archívumok jogszabályban, illetve a Szolgáltató saját szabályzataiban rögzített ideig történő megőrzése érdekében;

d) időbélyegzővel ellátott teljes körű mentést végrehajtani;

e) a Szolgáltató magánkulcsait meg kell semmisíteni, illetve vissza kell vonni.

117. A Szolgáltatónak rendelkeznie kell ezen követelmények teljesítésével kapcsolatos költségek fedezetével. A tartalékképzési, illetve biztosítási kötelezettséget a szolgáltatási szabályzatban is rögzíteni kell.

ÖTÖDIK RÉSZ

A HITELESÍTÉS SZOLGÁLTATÓRA VONATKOZÓ KÜLÖNÖS KÖVETELMÉNYEK

I. Fejezet

SZERVEZET

118. A HSZ azon szervezeti egységeinek, amelyek tanúsítvány előállítással és visszavonás kezeléssel foglalkoznak, függetlennek kell lenni más szervezetektől a szolgáltatások nyújtásával, fenntartásával és felfüggesztésével kapcsolatos döntései terén.

119. A HSZ ügyvezetői, vezető beosztású munkatársainak és bizalmi munkaköröket betöltő munkatársainak (felelős munkatársak) függetlennek kell lenniük minden olyan kereskedelmi, pénzügyi és egyéb hatástól, ami hátrányosan befolyásolhatja a HSZ által nyújtott szolgáltatások iránti bizalmat.

120. A HSZ azon egységeinek, amelyek tanúsítvány előállítással és visszavonás kezeléssel foglalkoznak, olyan dokumentált szervezeti struktúrával kell rendelkezniük, ami védi a műveletek semlegességét.

121. Az ügyfélregisztráció területén dolgozó munkatársaknak ismerniük kell az azonosításhoz használt hatósági igazolványokat vagy más, hasonló célból használt iratokat, azok hitelességét biztosító intézkedéseket, a hamisítási módszereket. Az ügyfélregisztráció területén dolgozó munkatársaknak képesnek kell lenniük az átadott iratok eredetiségének, érvényességének megállapítására.

II. Fejezet

RENDSZEREK ÉS ÜZEMELTETÉSÜK

Üzembiztonság

122. Az alábbi szolgáltatásokat biztosító megbízható rendszereknek ellen kell állniuk az egyszeres meghibásodásnak és megszakítás nélkül kell tudni folytatniuk a működést:

a) visszavonás kezelés,

b) visszavonási állapot közzététel.

123. Ezen szolgáltatásoknak legalább 99,9%-os rendelkezésre állást kell biztosítaniuk, egyúttal az eseti szolgáltatás kiesések nem haladhatják meg a 3 órás időtartamot.

A szolgáltatások üzeneteinek védelme

124. A megbízható rendszereknek eleget kell tenniük a személyes adatok védelmét szolgáló jogszabályi követelményeknek.

125. Ha a tanúsítványkérelem az aláíró személyes adatát is tartalmazza, a kérelem tartalmát továbbító üzenetek védelmét biztosítani kell, mielőtt az üzenetet a regisztrációs szolgáltatástól a tanúsítvány előállítás szolgáltatás felé továbbítaná a rendszer, biztosítva ezzel az üzenet bizalmasságát.

126. A megbízható rendszernek olyan eljárást kell biztosítania, amely lehetővé teszi a regisztrációs felelős számára a tanúsítványkérelmek jóváhagyását, még mielőtt azokat továbbítaná a tanúsítványt előállító szervezeti egységhez.

127. A kérelmeket a következő adatokkal kell ellátni:

a) a kérelem időpontja,

b) közzétételi információ, mely alapján a kérelmező ellenőrizheti a minősített tanúsítvány kibocsátásának megtörténtét.

128. A regisztráció során indított üzeneteket digitálisan alá kell írni infrastrukturális vagy kontrollkulccsal.

III. Fejezet

NAPLÓZÁS

129. A környezeti, kulcsgondozási és tanúsítványkezelési eseményeket időbélyegzővel ellátva kell bejegyezni a naplóállományba.

130. A regisztráció keretében naplózni kell minden eseményt, azon belül is kiemelten:

a) a tanúsítványkérelmek és megújítási kérelmek (újrahitelesítés, kulcsfrissítés) benyújtását,

b) a kérelmek jóváhagyását,

c) minden üzenetet, melyet a rendszer a szolgáltatás nyújtása kapcsán küld és kap.

131. A HSZ-nek naplóznia kell a HSZ kulcsok életciklusával kapcsolatos összes eseményt.

132. A HSZ-nek naplóznia kell a tanúsítványok életciklusával kapcsolatos összes eseményt.

133. Az alábbi, tanúsítvány előállítással kapcsolatos eseményeket kell naplózni:

a) minden olyan eseményt, amely a minősített tanúsítvány aláíró, infrastrukturális és kontrollkulcs tanúsítványainak életciklus kezeléséhez kapcsolódik,

b) minden olyan eseményt, mely az aláíró tanúsítványainak életciklus kezelésével kapcsolatos,

c) minden kereszthitelesítési kérelmet és választ,

d) minden üzenetet, melyet a rendszer a szolgáltatás nyújtása kapcsán küld és kap.

134. Az alábbi, a visszavonás kezelésre jellemző eseményeket kell naplózni:

a) minden tanúsítvány állapotváltozási kérelmet, akár jóváhagyott, akár elutasított,

b) minden (valós idejű vagy időszakos) üzenetet, melyet a rendszer a szolgáltatás nyújtása kapcsán küld és kap.

135. Az alábbi, visszavonási státus szolgáltatásra jellemző eseményeket kell naplózni:

a) minden tanúsítvány állapot kérelmet és választ,

b) minden (valós idejű vagy időszakos) üzenetet, melyet a rendszer a szolgáltatás nyújtása kapcsán küld és kap.

IV. Fejezet

ARCHIVÁLÁS

136. A minősített tanúsítványokra vonatkozó aktuális és archivált adatok titkosságát és integritását fenn kell tartani.

137. A minősített tanúsítványokra vonatkozó rekordokat teljeskörűen és titkosan kell archiválni. Az archiválás módját a szolgáltatási szabályzatban rögzíteni kell.

V. Fejezet

KULCSKEZELÉS

138. Amennyiben az aláíró kulcspárt nem a HSZ hozza létre, a tanúsítvány kérelmi eljárásnak igazolnia kell, hogy az ügyfél a tanúsításra bemutatott nyilvános kulcshoz tartozó magánkulcsot birtokolja.

VI. Fejezet

REGISZTRÁCIÓ

Az aláíró fél regisztrálása

139. A HSZ gondoskodjon a tanúsítványt kérelmezők megfelelő azonosításáról, illetve arról, hogy a kérelmek teljesek, pontosak és kellőképpen hitelesek legyenek.

140. Minősített tanúsítvány igényléséhez a tanúsítványért folyamodó személynek személyesen meg kell jelenni a HSZ vagy annak felhatalmazott képviselője előtt, és ott egyértelműen azonosítania kell magát.

141. A Szolgáltatónak a hatályos jogszabályoknak megfelelő eszközökkel és módon ellenőriznie kell az ügyfél személyazonosságát és - amennyiben szükséges - annak a szervezetnek - az aláírónak - az egyedi jellemzőit, amelyet a minősített tanúsítvány igazol. A személyazonosság elsődleges bizonyítékát közvetlenül össze kell hasonlítani a fizikai személlyel. A személyazonosságot elsődlegesen igazoló dokumentumokon túl a szolgáltató további dokumentumokat is kérhet biztonságának fokozása érdekében.

142. Az elsődlegesen elfogadható személyazonosságot igazoló dokumentumok:

a) személyi igazolvány,

b) útlevél,

c) 2001. január 1-je után kiadott gépjárművezetői engedély.

143. A regisztrációs szolgáltatást úgy kell működtetni, hogy elegendő adatot lehessen összegyűjteni az aláíróról az Eat. 2.számú mellékletében meghatározott, a tanúsítványok adattartalmára vonatkozó követelmények kielégítéséhez.

144. Amennyiben az ügyfél nem a saját nevében jár el, igazolni kell az ügyfél képviseleti, ügyintézési jogosultságát is.

145. A tanúsítványt egy tanúsítványkérő formanyomtatvány alapján kell kiadni. A formanyomtatványnak tartalmaznia kell a tanúsítványba bekerülő mezőket, valamint a MSZ által nyilvántartott egyéb adatokat. A tanúsítványt igénylő ügyfélnek ki kell tölteni a formanyomtatványt, illetve a szerződést alá kell írnia, ezzel elismerve a megadott adatok helyességét.

146. A HSZ felelős a tanúsítványba foglalt adatok helyességéért, ezért az ügyfél által átadott személyazonosító és egyéb igazoló dokumentumokat a lehető legnagyobb gondossággal ellenőriznie kell valódiság, érvényesség, sértetlenség és hitelesség szempontjából. Az egyes iratokon szereplő adatokat össze kell vetni egymással és a valósággal (így különösen a fotót a személy arcával, aláírását a helyszíni aláírásával). Lehetőség szerint a dokumentumok érvényességét, valódiságát on-line nyilvántartásban is ellenőrizni kell.

147. A HSZ-nek szükség esetén igazolnia kell, hogy a felhasznált adatok hiteles regisztrációs szolgáltatótól származnak, amennyiben a regisztráció ellátásánál külső közreműködő szolgáltatásait veszi igénybe.

148. A szolgáltatásnak megfelelő mechanizmust kell megvalósítania a birtoklás bizonyítására, mely azt biztosítja, hogy a tanúsítványt kérelmező személy valóban tulajdonosa annak a magánkulcsnak, melyhez tartozó nyilvános kulcsra kérelmezi a tanúsítványt.

149. Amennyiben a tanúsítvány kérelmet a kérelmező elektronikus úton nyújtja be, a birtoklás tényét bizonyítani lehet úgy is, hogy minden tanúsítvány kérelemhez egy aláíró blokk is tartozik, melyet a tanúsítványt igénylő a nyilvános kulcsához tartozó magánkulccsal hozott létre.

150. A tanúsítvány kérelmet a regisztrációs felelősnek kell kezelnie, miután azonosította az aláírót (a kapcsolódó tanúsítványtípus által meghatározott követelményeknek megfelelően).

151. A tanúsítvány kiadását, amennyiben a tanúsítvány igénylés nem teljes, nem helyes, nem az arra jogosult által történik, vagy egyéb módon nem felel meg az elvárt feltételeknek, a HSZ-nek írásbeli indoklással vissza kell utasítania. Elutasítás után az ügyfél új kérelemmel fordulhat a HSZ-hez.

152. A HSZ-nek nyilvántartásba kell venni minden, a tanúsítványok kiadásához kapcsolódó információt, beleértve az alábbiakat is:

a) a kérelmező által a regisztráció támogatása céljából benyújtott dokumentum(ok) típusa;

b) az azonosítási dokumentumok egyedi azonosító adatainak, számainak, illetve azok kombinációinak rekordja;

c) a kérelem és az azonosítási dokumentumok - beleértve az aláíró féllel kötött megállapodást - másolatainak tárolási helyszíne;

d) az aláíró féllel kötött megállapodás esetleges specifikus választásai (így különösen a tanúsítvány közzétételéhez történő hozzájárulás);

e) az ügyfélnek a rá vonatkozó kötelezettségekkel történő egyetértését;

f) amennyiben azt a HSZ megköveteli, az ügyfél beleegyezését egy biztonságos aláírás-létrehozó eszköz (BALE) felhasználására vonatkozóan;

g) minden, a HSZ által nyilvántartásba vett információnak a HSZ szolgáltatásainak leállítása esetén - az akkor használatos szabályzatban megkövetelt feltételek szerint - harmadik felekhez történő továbbítására vonatkozó hozzájárulást;

h) hogy a tanúsítványban szereplő információk pontosak;

i) a kérelmet elfogadó egység azonosítója;

j) az azonosítási dokumentumok érvényesítéséhez használt módszer, ha ilyen létezik;

k) a fogadó HSZ és a beadó regisztrációs szervezet neve, amennyiben az értelmezhető;

l) az ügyfél által megadott cím vagy más elérhetőség, amelyen keresztül a HSZ kapcsolatot tarthat vele;

m) a kérelmezővel folytatott elektronikus és hagyományos levelezés naplója.

153. A nyilvántartásokat az ügyféllel közölt időpontig vagy a jogszabályi előírásoknak megfelelően addig, ameddig a tanúsítványokra jogi eljárások során bizonyítási célból szükség lehet, meg kell őrizni.

154. A HSZ-nek a regisztrációs eljárás során figyelembe kell vennie a hatályos adatvédelmi jogszabályokat, és gondoskodnia kell az aláíró fél információinak bizalmas kezeléséről.

155. A minősített tanúsítványokra vonatkozó adatokat - jogszabályban meghatározott esetekben -, külső fél rendelkezésére kell bocsátani. Az aláíró fél számára korlátozás nélkül biztosítani kell a saját magára vonatkozó regisztrációs és egyéb információkhoz történő hozzáférést.

VII. Fejezet

TANÚSÍTVÁNY ELŐÁLLÍTÁS

Tanúsítvány előállítás

156. A tanúsítvány előállítási eljárásának biztonságos kereteket kell nyújtani a tanúsítványkérelemhez, regisztrációhoz, tanúsítványfrissítéshez, kulcscseréhez, illetve új kulccsal történő ellátáshoz, ezen belül a tanúsítvány alapjául szolgáló személyes adatok, a nyilvános és titkos kulcsok kezeléséhez is.

157. A tanúsítvány előállítás során biztosítani kell a tanúsítványt kérő üzenet sértetlenségét, az adatforrás hitelességét, és, ahol szükséges, annak bizalmasságát, illetve a személyhez fűződő jogok védelmét.

158. A tanúsítvány előállítás során ellenőrizni kell, hogy az adatok megfelelnek-e az adott tanúsítványtípushoz kapcsolódó hitelesítési eljárásnak. A tanúsítvány kiadásával meg kell várni, míg a kibocsátáshoz szükséges ellenőrzések és visszaigazolások megtörténnek.

159. A megbízható rendszerek elküldhetik infrastrukturális és kontroll nyilvános kulcsaikat is a tanúsítvány előállításhoz tanúsítványkészítés céljából. Ez az infrastrukturális vagy kontroll tanúsítványokat eredményezi.

160. A minősített tanúsítvány aláírására használt kulcsot csak minősített tanúsítványok aláírására lehet felhasználni.

161. Ezen szolgáltatás keretében csak olyan tanúsítványokat lehet előállítani, amelyek megfelelnek a Szolgáltatási Szabályzatban meghatározott tanúsítványtípusoknak.

162. A megbízható rendszer által kibocsátott minősített tanúsítványnak meg kell felelnie az Eat. 2. számú mellékletében meghatározott követelményeknek. Különösen az alábbi tulajdonságok meglétét kell biztosítani:

a) a minősített tanúsítványban szerepelnie kell az aláíró nyilvános kulcsának, mely az aláíró magánkulcsának párja,

b) a tanúsítványt a HSZ minősített tanúsítvány aláíró kulcsával kell aláírni,

c) a megbízható rendszer által adott tanúsítványazonosítónak, melynek a kibocsátó HSZ-re nézve egyedinek kell lennie,

d) a minősített tanúsítványnak tartalmaznia kell egy érvényesség kezdetét, mely nem lehet az aktuális időpontnál korábbi, és egy érvényesség végét, mely nem lehet az érvényesség kezdete időpontnál korábbi,

e) a megbízható rendszer által a minősített tanúsítvány aláírásához használt aláírási algoritmusoknak/kulcsoknak meg kell felelniük a függelékben leírt algoritmikus követelményeknek;

f) a megbízható rendszer által kibocsátott minősített tanúsítványoknak ki kell elégíteniük a ETSI TS 101 862-ben meghatározott tanúsítvány profilokat.

163. A HSZ-nek mindvégig gondoskodnia kell arról, hogy a tanúsítványban foglalt megkülönböztetett név (ún. distinguished name) egyedi legyen a HSZ szolgáltatási körén belül. A HSZ egy, már kibocsátott tanúsítványhoz használt megkülönböztetett nevet semmilyen körülmények között nem adhat ki egy másik entitásnak.

164. A HSZ-nek teljes szolgáltatási körén belül, mindvégig gondoskodnia kell arról, hogy a kiadott tanúsítványokhoz tartozó kulcsok egyediek maradjanak.

Tanúsítványfrissítés, kulcscsere és aktualizálás

165. A HSZ gondoskodjon arról, hogy egy már korábban nyilvántartásba vett ügyféltől érkező tanúsítvány kérelmek teljesek, pontosak és kellőképpen hitelesek legyenek. Ez kiterjed a tanúsítványok frissítésére, a kulcscserére, illetve az aláíró fél egyedi azonosítóinak változása következtében fellépő aktualizálásra is.

166. Érvényes minősített tanúsítvánnyal kapcsolatos műveletekhez az ügyfélnek nem kell személyesen megjelenni a hitelesítési szolgáltató előtt, az ilyen műveleteket az ügyfél minősített elektronikus aláírással hitelesített elektronikus dokumentumok segítségével intézheti.

167. Amennyiben a HSZ bármely feltétele, illetve kikötése megváltozott, a változást a tanúsítvány megújítás során közölni kell az ügyféllel, és a változás által érintett feltételeket illetően az új tanúsítvány kibocsátásnál alkalmazott eljárásnak megfelelően kell az ügyféllel egyezségre jutni.

168. Az ügyfélnek az elektronikus kérelem során nyilatkoznia kell arról, hogy a tanúsítványkérelem során közölt adatok továbbra is érvényesek.

169. A HSZ-nek ellenőriznie kell, hogy az ügyfél azonosságának és attribútumainak igazolására használt információ még mindig érvényes.

170. Amennyiben az ügyféllel, illetve az aláíróval kapcsolatos bármilyen - a tanúsítvány adattartalmát - érintő információ megváltozott, azt a HSZ-nek nyilvántartásba kell venni az új tanúsítvány kibocsátásnál alkalmazott módszernek megfelelően.

171. A HSZ csak akkor bocsáthat ki egy új tanúsítványt az aláíró korábbiakban tanúsított nyilvános kulcsának felhasználásával, ha annak kriptográfiai biztonsága még megfelelő az új tanúsítvány tervezett élettartamára, és nincs utalás arra vonatkozóan, hogy az aláíró magánkulcsa kompromittálódott (hitelét vesztette). A tanúsítvány csak egy alkalommal újítható meg ilyen módon.

172. A tanúsítványfrissítés során a megbízható rendszereknek biztosítaniuk kell a feldolgozás biztonságát a tanúsítvány helyettesítés támadás ellen.

173. A megbízható rendszereknek biztonságos mechanizmusról kell gondoskodniuk az aláíró kulcsainak újrahitelesítésére és/vagy a kulcsfrissítésre.

174. A minősített tanúsítvány aláíró kulcsokat lejáratukat megelőzően meg kell újítani (frissíteni kell). A megújított nyilvános kulcsoknak legalább az eredeti kibocsátásnak megfelelő megbízhatósági szintet kell biztosítani.

175. A HSZ nyilvános aláíró kulcsait oly módon kell a fogadó felek rendelkezésére bocsátani, amely biztosítja a HSZ nyilvános kulcsának integritását és hitelesíti annak eredetét.

176. Az új magánkulcs birtoklásának bizonyítását legalább az alábbi tanúsítványok egyikének kiadásával lehet elérni:

b) egy olyan tanúsítvány kiadásával, melyben az új nyilvános kulcsot a régi magánkulcs írja alá,

c) egy új, önmagát aláíró tanúsítvány kiadásával (az új magánkulccsal aláírva).

Felülhitelesítés (kereszttanúsítvány)

177. Ahol egy megbízható rendszer kereszttanúsítványt alkalmaz az egyirányú vagy a kölcsönös megbízhatóság kiépítésére más megbízható rendszerekkel, a folyamatnak biztosítania kell az alábbiakat:

a) az üzenetek hitelességét és sértetlenségét mindkét megbízható rendszer számára;

b) a kereszttanúsítvány üzenetek on-line módon végrehajtott, visszajátszáson alapuló támadása ne legyen lehetséges (így különösen az üzenetben egyszer használt véletlen elemek közbeiktatásával);

c) A kereszttanúsítványban szereplő nyilvános kulcs magánkulcs párja - a kérelmező megbízható rendszer általi - birtoklásának tényéről meg kell győződni.

178. A válaszadó megbízható rendszernek tekintettel kell lennie arra, hogy a kérelmező megbízható rendszer által alkalmazott szabályzatban foglaltak elfogadhatóak-e a válaszadó megbízható rendszer aláírói/címzettjei számára.

VIII. Fejezet

TANÚSÍTVÁNYKIBOCSÁTÁS

A tanúsítvány nyilvánosságra hozatala

179. A HSZ biztosítsa az aláíró és a fogadó feleknek a tanúsítványok megfelelő elérhetőségét.

180. A megbízható rendszerek által történő tanúsítványkibocsátásnak az aláíróra és azokra a címzett felekre kell korlátozódnia, akik megfelelnek az aláíró által meghatározott előírásoknak.

181. Az infrastrukturális és kontroll tanúsítványok közvetlenül eljuttathatók a használatukat igénylő megbízható rendszerkomponensekhez.

182. A HSZ-nak tanúsítványkönyvtár szolgáltatást kell üzemeltetnie a tanúsítványok keresésére és letöltésére.

183. Az információknak a hét 7 napján, a nap 24 órájában minden érdekelt fél számára állandó és folyamatos rendelkezésre állással, valamint az előre tervezett és rendkívüli leállások leghosszabb időtartamának a szolgáltatási szabályzatban történő megadásával elérhetőnek kell lennie.

A tanúsítványtár hozzáférése

184. A tanúsítványok visszakereshetőségét csak arra a célra lehet biztosítani, amelyhez az ügyfél hozzájárulását a HSZ megszerezte.

185. Tanúsítványtár létrehozatalakor meg kell határozni a hozzáférési jogosultságokat a tárolt adatokhoz való hozzáférés biztonságos kezeléséhez:

a) olvasási jogosultságot kell kapniuk az aláíróknak, valamint a biztonsági szabályzatban meghatározott személyeknek,

b) az írási jogosultságokat az arra jogosult munkakörökre kell korlátozni.

IX. Fejezet

A VISSZAVONÁS KEZELÉSE

186. A HSZ biztosítsa, hogy a tanúsítványok hiteles és érvényes tanúsítvány visszavonási kérelmek alapján, időben visszavonásra kerüljenek.

187. A HSZ-nek szolgáltatási szabályzata részeként dokumentálnia kell a tanúsítványok visszavonásának eljárásait, beleértve:

a) ki adhat be visszavonási kérelmet;

b) hogyan lehet a kérelmet beadni;

c) a visszavonási kérelmek igazolására vonatkozó esetleges követelményeket;

d) hogy a tanúsítványok felfüggeszthetők-e és milyen okból kifolyólag;

e) a visszavonás közzétételhez használt eljárásokat;

f) a visszavonási kérelem fogadása és az érintett felek rendelkezésére álló, a visszavonási állapotra vonatkozó információk megváltoztatása közti leghosszabb késedelem mértékét.

188. A HSZ-nek, amennyiben olyan tényről szerez tudomást, ami a tanúsítvány felhasználhatóságának biztonságát fenyegeti, haladéktalanul intézkedni kell a tanúsítvány visszavonásáról.

189. Az állapot megváltoztatását csak a következők kezdeményezhetik:

a) az infrastrukturális és rendszervezérlési tanúsítványokra vonatkozóan a biztonsági tisztviselő,

b) az aláírók tanúsítványaira vonatkozóan a regisztrációs felelős és a biztonsági tisztviselő,

c) saját tanúsítványaikra vonatkozóan az aláírók.

190. A visszavonási kérelemben meg kell jelölni a visszavonás okát.

191. A kérés és válasz üzeneteket védeni kell a visszajátszáson alapuló támadások ellen, így különösen egyszer használatos véletlen adatok felhasználásával.

192. Minden felfüggesztésre, felfüggesztés megszüntetésére és visszavonásra vonatkozó kérelmet megfelelő módon hitelesíteni és érvényesíteni kell.

193. A visszavonási és felfüggesztési kérelmeket haladéktalanul végre kell hajtani. Egy visszavonási, illetve felfüggesztési kérelem és a tanúsítvány állapot nyilvántartásban a változás átvezetése között eltelt idő nem lépheti túl a 24 órát.

194. A minősített tanúsítvány aláíró és infrastrukturális kulcsokhoz tartozó tanúsítványok visszavonása csak kettős ellenőrzés mellett hajtható végre.

195. A megbízható rendszernek biztosítania kell, hogy amennyiben egy tanúsítvány visszavonásra került, azt nem lehet újra használatba venni.

196. A visszavont, illetve felfüggesztett tanúsítvány tulajdonosát tájékoztatni kell tanúsítványa állapotának változásáról.

197. A tanúsítvány állapot adatbázist azonnal frissíteni kell, ha egy kérelem feldolgozása befejeződött.

198. Időszakos frissítő üzenetek használata esetén a következő követelményeket kell kielégíteni a megbízható rendszernek:

a) off-line állapottár esetén a tanúsítvány visszavonási állapotot legalább naponta frissíteni kell,

b) on-line állapottár esetén a tanúsítvány állapotot akkor kell frissíteni, amikor az állapotváltozás történik és ezenkívül legalább naponta,

c) minden frissítő üzenetnek tartalmaznia kell az üzenet kibocsátójának nevét és digitális aláírását,

d) a kibocsátónak a címzett számára vagy közvetlenül megbízhatónak kell lennie, vagy a visszavonási állapot közzététel által válik azzá, mely megbízható a címzett fél számára,

e) az üzeneteknek elég pusztán csak azt jelölniük, hogy mely tanúsítványok vannak felfüggesztve vagy visszavonva,

f) ajánlatos, hogy a lista minden tanúsítványa esetében a tanúsítvány sorszáma és az állapot megváltozásának oka szerepeljen az üzenetben.

199. Valós idejű állapot üzenet használata esetén a megbízható rendszernek a következő követelményeket kell kielégítenie:

a) ha a visszavonási állapot szolgáltatás kérdezi egy tanúsítvány állapotát, a tanúsítvány állapot adatbázisnak az adott tanúsítvány aktuális állapotának megadásával kell válaszolnia,

b) a visszavonás kezelés szolgáltatás és a visszavonási állapot szolgáltatás között megbízható útvonalnak (4. számú melléklet, 2. számú ábra "B" üzenet) kell léteznie,

c) ezt a megbízható útvonalat úgy kell kiépíteni, hogy az üzenetküldésre végrehajtható szolgáltatás megtagadás támadás kockázata a lehető legkisebb legyen.

200. A visszavonás kezelési szolgáltatásoknak és a visszavonási állapotra vonatkozó információknak a hét 7 napján, a nap 24 órájában minden érdekelt fél számára állandó és folyamatos rendelkezésre állással, valamint az előre tervezett és rendkívüli leállások leghosszabb időtartamának a szolgáltatási szabályzatban történő megadásával elérhetőnek kell lennie.

201. Rendszermeghibásodás, szolgáltatáskiesés, illetve egyéb, a szolgáltatás elérhetőségét akadályozó olyan tényezők esetén, amelyek a HSZ hatáskörén kívül esnek, a HSZ-nek minden tőle telhetőt meg kell tennie, hogy a visszavonás kezelési szolgáltatások és a visszavonási állapotra vonatkozó információszolgáltatás elérhetetlensége ne tartson tovább, mint a szolgáltatási szabályzatban megadott leghosszabb időtartam.

202. Egy megbízható rendszernek képesnek kell lennie - üzemzavar esetén vagy katasztrófahelyzetben is - minden, általa kibocsátott tanúsítvány visszavonására.

X. Fejezet

a visszavonási állapot közzététele

Visszavonási állapot üzenetek

203. A visszavonási állapot közzététel csak megbízható visszavonás kezelő rendszerektől származó valós idejű vagy időszakos üzeneteket vehet át feldolgozásra.

204. A szolgáltatásnak ellenőriznie kell a neki küldött valós idejű vagy időszakos frissítő üzenetek hitelességét és sértetlenségét.

205. On-line szolgáltatást nyújtó megbízható rendszernek meg kell győződnie arról is, hogy a visszavonási állapot adatbázistól kapott válaszok valóban a kért tanúsítványokra vonatkoznak-e.

Állapot kérés/válasz

206. A visszavonási állapot szolgáltatásnak minden tanúsítvány állapot választ digitálisan alá kell írnia saját infrastrukturális kulcsaival.

207. Az állapot kérelmekhez használt aláíró algoritmusoknak/kulcsoknak meg kell felelniük a 72-113. pontban meghatározott követelményeknek.

208. A válasz aláírására használt kulcs lehet:

a) az érintett fél által közvetlenül megbízhatónak minősített kulcs, vagy

b) az érintett fél által megbízhatónak tekintett HSZ által kibocsátott kulcs.

209. A válaszüzenetnek tartalmaznia kell azt az időt, amikor a visszavonási állapot szolgáltatás aláírta a választ.

HATODIK RÉSZ

AZ IDŐBÉLYEGZÉS SZOLGÁLTATÓRA VONATKOZÓ KÜLÖNÖS KÖVETELMÉNYEK

I. Fejezet

NAPLÓZÁS

210. Az alábbi, időbélyegzésre vonatkozó műveleteket és eseményeket kell naplózni:

a) minden olyan eseményt, amely az időbélyegzés-szolgáltató (ISZ) tanúsítvány- vagy kulcsfrissítési kérelméhez kapcsolódik,

b) minden olyan eseményt, amely az ISZ aláíró kulcs életciklus kezelésével kapcsolatos,

c) minden olyan hibát, mely a megbízható időforrást érinti, beleértve az elfogadott tűréshatáron kívüli időeltérést.

II. Fejezet

KULCSKEZELÉS

211. Az időbélyegző előállítási funkció által visszaadott adat kriptográfiailag hatékony módon történő aláírásával kapcsolatban a 72-113. pontokban előírt biztonsági követelményeket az alábbi eltérésekkel és kiegészítésekkel kell alkalmazni.

212. Az ISZ aláíró kulcsait olyan biztonságos kriptográfiai modulban kell előállítani és tárolni, mely tanúsítvánnyal igazoltan megfelel az alábbi szabványok legalább egyikének:

a) FIPS 140-1, 3-as vagy magasabb szint,

b) ITSEC E3-as vagy CC EAL 4-es, illetve ezeknél magasabb szint (amennyiben az értékelt funkcionalitás tekintetében kimutatást nyert, hogy az megfelel az ISZ szolgáltatásait megvalósító kriptográfiai modul követelményeinek),

c) CEN HSM-PP.

213. Az ISZ kontroll kulcsait olyan biztonságos kriptográfiai modulban kell előállítani és tárolni, mely tanúsítvánnyal igazoltan megfelel az alábbi szabványok legalább egyikének:

a) FIPS 140-1, 1-es vagy magasabb szint,

b) ITSEC E1-as vagy CC EAL 2-es, illetve ezeknél magasabb szint (amennyiben az értékelt funkcionalitás tekintetében kimutatást nyert, hogy az megfelel az ISZ szolgáltatásait megvalósító kriptográfiai modul követelményeinek),

c) CEN HSM-PP.

214. Az időbélyegzéshez használt aláíró kulcsokat kizárólag az adott ISZ által létrehozott időbélyegzők aláírására lehet használni.

215. Az ISZ-nek biztosítania kell, hogy az időbélyegző válasz - az időbélyegzéssel összefüggésben hozzáadottaktól eltekintve - ugyanazokat az adatokat tartalmazza, melyeket a kérelem tartalmazott.

216. Az ISZ által használt aláíró algoritmusoknak/kulcsoknak, meg kell felelniük a függelék I. pontjában megadott kriptográfiai követelményeknek.

III. Fejezet

IDŐADAT, IDŐBÉLYEGZŐ ELŐÁLLÍTÁSA

Kérelem helyességellenőrzése

217. Az ISZ ellenőrizheti minden kérelem származását, mielőtt annak helyességét ellenőrizné valamilyen adatforrás hitelesítési mechanizmus alkalmazásával.

218. Az ISZ-nek ellenőriznie kell, hogy az időbélyegző iránti kérelem elfogadott lenyomatképző (hash) algoritmust használ-e. Az elfogadott lenyomatképző algoritmusok a 72-113. pontokban kerülnek meghatározásra.

Időadat előállítása

219. Az ISZ időforrását (vagy időforrásait) szinkronizálni kell az összehangolt egységes idő (Co-ordinated Universal Time - UTC) 0,1 másodperces időtartamán belül.

220. Időbélyegzéshez két független megbízható időforrást kell alkalmazni.

Időbélyegző előállítása

221. E funkciónak úgy kell időbélyegzőt létrehoznia, hogy az összekösse az aktuális időt (az időadatot), egy egyedi sorszámot és az időbélyegzővel ellátni kívánt adatot, egyúttal biztosítania kell a biztonsági szabályzat követelményeinek betartását is.

222. Az időbélyegzőben használt sorszámnak egyedinek kell lennie az ISZ-re nézve. Ezt a tulajdonságot meg kell őrizni a szolgáltatás lehetséges megszakadása (összeomlás) után is.

223. Az időadaton kívül az időbélyegzőnek tartalmaznia kell a használt időforrások pontosságát is, amennyiben az jobb, mint az ISZ szabályzata által megkívánt pontosság.

HETEDIK RÉSZ

AZ ALÁÍRÁS-LÉTREHOZÓ ESZKÖZ-SZOLGÁLTATÓRA VONATKOZÓ KÜLÖNÖS KÖVETELMÉNYEK

I. Fejezet

NAPLÓZÁS

224. Az ESZ-nek naplóznia kell az általa gondozott kulcsok, azon belül az általa létrehozott aláírói kulcsok életciklusával kapcsolatos összes eseményt.

225. Az ESZ-nek naplóznia kell a BALE-k készítésével kapcsolatos összes eseményt.

II. Fejezet

KULCSKEZELÉS

226. Ha a kulcspár előállítása az aláírás-létrehozó eszközön kívül történik, a kulcspárt előállító kriptográfiai eszköznek tanúsítvánnyal igazoltan meg kell felelnie az alábbi szabványok, szabványjellegű dokumentumok legalább egyikének:

a) FIPS 140-1, 3-as szint,

b) CEN HSM-PP,

c) CEN SSCD-PP.

eszköznek tanúsítvánnyal igazoltan meg kell felelnie az alábbi szabványok, szabványjellegű dokumentumok legalább egyikének:

a) FIPS 140-1, 3-as szint,

b) CEN HSM-PP,

c) CEN SSCD-PP.

227. Ha a kulcspár előállítása az aláírás-létrehozó eszközön kívül történik, a kulcspárt biztonságos módon kell az aláírás-létrehozó eszközbe juttatni, az alábbi értelemben: a kriptográfiai eszköz és az aláírás-létrehozó eszköz között biztonságos útvonalnak kell lennie, melynek forráshitelesítést, sérthetetlenséget és bizalmasságot kell biztosítania megfelelő kriptográfiai mechanizmusok használatával.

228. Ha a kulcspár előállítása az aláírás-létrehozó eszközön kívül történik, a kulcspárnak az aláírás-létrehozó eszközben történt elhelyezése után az aláírás-létrehozó eszközön kívüli magánkulcsot biztonságos módon meg kell semmisíteni.

Kulcsgondozási szolgáltatások

229. Az ESZ-nek gondoskodnia kell arról, hogy az összes általa, az aláíró fél számára végrehajtott kulcsgenerálás biztonságosan történjék, és az aláíró fél magánkulcsának titkossága biztosítva legyen.

230. A 229. pontban foglaltak végett:

a) az aláíró kulcsokat a minősített elektronikus aláírások céljaira alkalmas algoritmus felhasználásával kell létrehozni, a függelék I. pontjában meghatározott módon,

b) a kulcs hosszának és az alkalmazott nyilvános kulcsú algoritmusnak a minősített elektronikus aláírás céljaira alkalmasnak kell lenniük, ahogyan azt a függelék I. pontja meghatározza,

c) a kulcsok létrehozását és az aláíró félhez történő továbbítását megelőző tárolását biztonságosan kell végezni,

d) a magánkulcs aláíróhoz történő továbbítását oly módon kell lebonyolítani, hogy a kulcs titkossága ne sérülhessen, és az átadást követően csak az aláíró fél férhessen hozzá a magánkulcsához.

Kulcs letétbe helyezés

231. Az aláíró fél magán aláíró kulcsát az aláírás-létrehozó eszköz-szolgáltató (ESZ) az aláíró eszköz biztosítási eljárásakor nem rögzítheti dekódolásra alkalmas módon.

232. Az ESZ gondoskodjon arról, hogy az aláíró eszköz biztosítása keretében akár az általa létrehozott, akár az aláíró által hozott magán aláíró kulcsokról semmilyen másolat nem kerül tárolásra.

233. Az ESZ semmilyen feltételek mellett - akár egy vagy több fél által nyújtott információ felhasználásával (mely általában a kulcs letétbe helyezés része) - sem teheti lehetővé az aláírás-létrehozó adat dekódolását.

Biztonságos aláírás-létrehozó eszköz készítése

234. A HSZ gondoskodjon az általa biztosított biztonságos aláírás-létrehozó eszköz (BALE) kibocsátása során az eljárás biztonságáról.

235. A biztonságos aláírás-létrehozó eszköz mindenfajta kezelését a HSZ-nek biztonságosan ellenőriznie kell.

236. Amennyiben az aláírás-létrehozó eszközt harmadik fél biztosítja az ESZ-nek, az aláírás-létrehozó eszköz előkészítése előtt ellenőrizni kell, hogy az aláírás-létrehozó eszköz a Felügyelet által nyilvántartásba vett biztonságos aláírás-létrehozó eszköz-e.

237. Az aláírás-létrehozó eszköz előkészítését a "Fizikai és környezeti biztonsági" előírásoknak megfelelő környezetben (lásd 45-52. pontok) kell végrehajtani.

238. Az inicializálás, formázás és fájl-struktúra kialakítás során biztonságos értékeket, paramétereket és hozzáférés ellenőrzési feltételeket kell használni, s ezáltal biztonságos konfigurációt kell kialakítani az eszközön.

Biztonságos aláírás-létrehozó eszköz kiadása

239. Az ESZ-nek biztosítania kell, hogy az aláíráslétrehozó eszköz a szándék szerinti, hitelesített aláíróhoz kerül.

240. A biztonságos aláírás-létrehozó eszközt biztonságosan kell tárolni és az aláíróhoz eljuttatni.

Aktivizáló adatok létrehozása és kiadása

241. A megbízható rendszernek a kezdeti aktivizáló adatokat biztonságos módon kell előállítania.

242. Az aktivizáló adatokat az aláírás-létrehozó eszköztől elkülönítve kell eljuttatni az aláíróhoz.

243. A megbízható rendszernek biztosítania kell, hogy az ESZ alkalmazottai nem élhetnek vissza az aláírás-létrehozó eszközzel a következő módokon:

a) az aláírás-létrehozó eszköz előkészítése és továbbítása során alkalmazott biztonsági eljárásokkal, vagy

b) olyan eszközzel, melynek segítségével az aláíró ellenőrizheti, hogy a magánkulcsot használták-e azelőtt, mielőtt azt megkapta volna.

NYOLCADIK RÉSZ

MINŐSÍTETT TANÚSÍTVÁNYOK

244. A tanúsítványtípus a szabályok közös biztonsági követelményeket kielégítő besorolása a tanúsítvány felhasználása alapján egy adott felhasználói csoport, illetve alkalmazási osztály részére.

245. Jelen követelményrendszer a minősített tanúsítványokra vonatkozik, vagyis a minősített tanúsítványtípusok meghatározásához nyújt alapot. A követelményrendszerrel összhangban kiadott, a mértékadó tanúsítványtípus azonosítóját tartalmazó minősített tanúsítványoknál az érintett felek meggyőződhetnek a tanúsítványok alkalmazhatóságáról és a biztonság fokáról az adott felhasználás tekintetében.

I. Fejezet

Általános követelmények

246. A HSZ-nek a szolgáltatási szabályzatban nyilatkoznia kell arról, hogy megfelel az adott tanúsítványtípusra vonatkozó követelményeknek és az aláíró és a fogadó felek rendelkezésére kell bocsátania a megfelelőséget igazoló bizonyítékokat.

247. A HSZ-nek, az aláíró és a fogadó feleket érintő kikötések és feltételek alátámasztására, a kibocsátott minősített tanúsítványokban fel kell tüntetnie a megfelelőségre utaló tanúsítványtípus azonosítót.

248. A minősített tanúsítványtípus azonosítókat, bármely minősített tanúsítványnál a HSZ kizárólag akkor használhatja, ha

a) a minősített szolgáltatás nyújtásához szükséges személyi, technikai és egyéb feltételek meglétét tanúsító minősítést beszerezte;

b) az alkalmazott tanúsítványtípusokat a felügyeleti szervnek bejelentette.

II. Fejezet

ALAPVETŐ TANÚSÍTVÁNYTÍPUSOK

249. Nyilvános körben kibocsátott és biztonságos aláírás-létrehozó eszköz alkalmazását megkövetelő minősített tanúsítvány (MTT nyilvános + BALE). Ez a nyilvános körben kibocsátott és adott biztonságos aláírás-létrehozó eszköz alkalmazását megkövetelő minősített tanúsítványtípus:

a) megfelel az Eat. 2. számú mellékletében meghatározott követelményeknek;

b) olyan HSZ adta ki, amely teljesíti az Eat. 3. számú mellékletében meghatározott követelményeket;

c) olyan biztonságos aláíró eszköz került felhasználásra, amely eleget tesz az Eat. 1. számú mellékletében meghatározott követelményeknek;

d) nyilvános körben került kibocsátásra.

III. Fejezet

EGYÉB MINŐSÍTETT TANÚSÍTVÁNYTÍPUSOK

Minősített tanúsítványtípus kezelése

250. A HSZ biztosítsa a tanúsítványtípus érvényességét és felhasználhatóságát. Ennek keretében:

a) A HSZ rendelkezzen olyan szervezeti egységgel, amelynek hatásköre és felelőssége a minősített tanúsítványtípusok specifikálása, jóváhagyása és karbantartása.

b) A minősített tanúsítványtípusok kidolgozásához kockázatelemzést kell végezni az üzleti és biztonsági követelmények kiértékelésével.

c) A tanúsítványtípusok jóváhagyásának és módosításának rögzített eljárások alapján kell történnie, beleértve a területre vonatkozó felelősségek meghatározását.

d) Az eljárás biztosítsa, hogy az új tanúsítványtípusok és az érvényes szolgáltatási szabályzat összhangban legyenek.

e) A HSZ gondoskodjon az általa alkalmazott minősített tanúsítványtípusok elérhetőségéről minden aláíró és a fogadó fél számára.

Kivételek a nem nyilvános minősített tanúsítványok esetében

251. A nem nyilvános felhasználói körben kibocsátott minősített tanúsítványtípusok esetén a HSZ tanúsítvány előállítás- és visszavonás-kezelési szolgáltatásokért felelős szervezeti egységeinek nem kell egymástól függetlenek lenniük.

252. Egy HSZ minősített tanúsítvány kibocsátása nem minősül nyilvános körű szolgáltatásnak, ha a kiadott tanúsítványok nem általános rendeltetésűek, és azokat csak szerződéses felek zárt körben, egymás közötti viszonylatban kívánják felhasználni.

További követelmények

253. Az aláíró és fogadó felek figyelmét külön fel kell hívni az alábbiakra:

a) ha a tanúsítványtípus nem nyilvános használatra szolgál, illetve a 251. és 252. pontokban foglalt kivételek alkalmazására;

b) hogy a tanúsítványtípus megköveteli-e egy adott BALE használatát;

c) a jelen követelményrendszer alapján meghatározott tanúsítvány-alaptípusokra vonatkozó előírások szűkítésére, illetve további követelmények támasztására.

KILENCEDIK RÉSZ

FOGALMAK

254. Az ezen irányelvben meghatározásra nem kerülő fogalmak alatt az Eat. és az R. vonatkozó fogalmait kell érteni.

a) Eszköz-szolgáltató: olyan Szolgáltató, amely a hitelesítésszolgáltatás mellett az aláírás-létrehozó eszközön az aláírás-létrehozó adat elhelyezése szolgáltatást is felvállalja.

b) Fogadó fél: az elektronikus dokumentum fogadója, aki egy adott tanúsítványon alapuló elektronikus aláírásra hagyatkozva jár el.

c) Időbélyegzés-szolgáltató: olyan Szolgáltató, amely az időbélyegzés szolgáltatást felvállalja.

d) Kulcs: kriptográfiai kulcs (lásd R.)

e) Kulcsgondozás: a kriptográfiai kulcsok előállítása, a felhasználókhoz történő eljuttatása vagy ennek algoritmikus megvalósítása, továbbá a kulcsok nyilvántartása, tárolása, archiválása, visszavonása, törlése, szoros kapcsolatban az alkalmazott biztonsági eljárásmóddal.

f) Nyilvános (publikus) kulcsú infrastruktúra: az elektronikus aláírás létrehozására, ellenőrzésére, kezelésére szolgáló, aszimmetrikus kulcspárt alkalmazó infrastruktúra, beleértve a mögöttes intézményrendszert, a különböző szolgáltatókat és eszközöket is.

g) Regisztráló szervezet: szervezet, amely ellenőrzi a tanúsítvány alanyának személyazonosságát. Egy HSZ több ilyen szervezettel is együttműködhet.

h) Tanúsítványtípus: szabályok összessége, amely megmutatja adott tanúsítványok alkalmazhatóságát egy bizonyos közösségre, illetve alkalmazások olyan csoportjára, ahol azonosak a biztonsági követelmények.

i) Tanúsítvány visszavonási lista: valamely okból visszavont, azaz érvénytelenített tanúsítványok azonosítóit tartalmazó elektronikus lista, melyet a HSZ bocsát ki.

Dr. Stumpf István s. k.,

a Miniszterelnöki Hivatalt vezető miniszter

1. számú melléklet a 2/2002. (IV 26.) MeHVM irányelvhez

Elfogadott kriptográfiai algoritmusok

Az alábbi táblázatok megadják a minősített hitelesítés szolgáltatás területén alkalmazható, az elektronikus aláírással és infrastruktúrával kapcsolatos szabványok és specifikációk szerinti kriptográfiai algoritmusokat, valamint a kriptográfiai algoritmusok paramétereire vonatkozó követelményeket.

Egy aláírásra vonatkozó "kriptográfiai algoritmuskészlet" az alábbi komponensekből áll:

a) aláíró algoritmus paraméterekkel,

b) a kulcs létrehozásának algoritmusa,

c) feltöltő módszer,

d) kriptográfiai lenyomat-(hash)függvény.

| Aláíró algoritmus | Aláíró algoritmus paraméterei | Kulcs generáló algoritmus | Feltöltő módszer | Kriptográfiai lenyomatfüggvény | Lejárati idő (aláírás-létrehozás) | Lejárati idő (aláírás-ellenőrzés) |

| rsa | MinMod- Len = 1020 | rsagen1 | emsa-pkcs-v1_5 | sha1 | 2005.12.31. | 2006. 12. 31. |

| rsa | MinMod- Len = 1020 | rsagen1 | emsa-pss | sha1 | 2005.12.31. | 2006. 12. 31. |

| Rsa | MinMod- Len = 1020 | rsagen1 | emsa-pkcs-v1_5 | ripemd160 | 2005.12.31. | 2006. 12. 31. |

| Rsa | MinMod- Len = 1020 | rsagen1 | emsa-pss | ripemd160 | 2005.12.31. | 2006. 12. 31. |

| Dsa | pMinLen = 1024 qMinLen = 160 | dsagen1 | - | sha1 | 2005. 12. 31. | 2006. 12. 31. |

| Ecdsa-Fp | qMinLen = 160 r0Min = 104 MinClass = 200 | ecgen1 | - | sha1 | 2005. 12.31. | 2006. 12.31. |

| Ecdsa-F2m | qMinLen = 160 r0Min = 104 MinClass = 200 | ecgen1 | - | sha1 | 2005. 12. 31. | 2006. 12.31. |

1. Táblázat: A jóváhagyott kriptográfiai algoritmus készletek listája

| A lenyomatfüggvény rövid neve | Referencia |

| sha1 | ISO/IEC 10118-3: Information technology - Security techniques - Hash functions - Part 3: Dedicated hash functions, 1998 NIST: FIPS Publication 180-1: Secure Hash Standard (SHS- 1), 1995. |

| ripemd160 | ISO/IEC 10118-3: Information technology - Security techniques - Hash functions - Part 3: Dedicated hash functions, 1998 Dobbertin, H., A. Bosselaers, and B. Preneel, "RIPEMD-160: A strengthened version of RIPEMD," In Fast software encryption, Proc. third International Workshop, Cambridge, UK, February 21-23, 1996, pp. 71-82, D. Gollmann (ed.), LNCS 1039, Springer-Verlag, 1996. |

2.Táblázat: A jóváhagyott kriptográfiai lenyomatfüggvények listája

| A feltöltő módszer rövid neve | Referencia |

| emsa-pkcs-v1_5 | RSA Laboratories, "PKCS #1 v2.0: RSA Cryptography Standard," October 1998. (9.2.1 fejezet) |

| emsa-pss | RSA Laboratories, "PKCS #1 v2.1 draft 2: RSA Cryptography Standard," January 2001. (9.2.2 fejezet) |

3. Táblázat: A jóváhagyott feltöltő módszerek listája

| Az aláíró algoritmus rövid neve | Az aláíró algoritmus paraméterei | Feltöltő módszerek | Kulcs generáló algoritmusok | Referenciák |

| Rsa | MinMod-Len=1020 | emsa-pss | rsagen1 | Rivest, R., A. Shamir, and L. Adleman, "A method for obtaining digital signatures and public key cryptosys-tems," Communications of the ACM, Vol. 21, No. 2, 1978, pp. 120-126. ISO/IEC 14888-3: Information technology-Security techniques - Digital signatures with appendix - Part 3: Certificate-based mechanisms, 1999. |

| Dsa | pMinLen=1024 qMinLen=160 | - | Dsagen1 | NIST, "NIST: FIPS Publication 186-2: Digital Signature Standard (DSS)," 2000. |

| ecdsa-Fp | qMinLen=160 r0Min=104 MinClass=200 | - | ecgen1 | NIST, "NIST: FIPS Publication 186-2: Digital Signature Standard (DSS)," January 2000. ISO/IEC 15946 Cryptographic techniques based on elliptic curves, 1999, 2000 |

| ecdsa-F2m | qMinLen=160 r0Min=104 MinClass=200 | - | ecgen1 | NIST, "NIST: FIPS Publication 186-2: Digital Signature Standard (DSS)," January 2000. ISO/IEC 15946 Cryptographic techniques based on elliptic curves, 1999, 2000 |

4. Táblázat: A jóváhagyott aláíró algoritmusok listája

| A kulcs generáló algoritmus rövid neve | Aláíró algoritmus | Véletlenszám generáló módszer | Véletlenszám generálás paraméterei | Referenciák |

| rsagen1 | rsa | Valódi véletlen | EntropyBits ³128 | |

| dsagen1 | dsa | Valódi vagy pszeudó (FIPS 186-2 módszer) | EntropyBits³128 vagy SeedLen ³ 128 | NIST: FIPS Publication 186-2: Digital Signature Standard (DSS)," January 2000. |

| ecgen1 | ecdsa-Fp or ecdsaF2m | Valódi vagy pszeudó | EntropyBits ³ 128 vagy SeedLen ³ 128 | NIST: FIPS Publication 186-2: Digital Signature Standard (DSS)," January 2000. |

5. Táblázat: A jóváhagyott kulcs generáló algoritmusok listája

| A véletlenszám generáló módszer rövid neve | Véletlen generálás paraméterei | Referenciák |