223/2009. (X. 14.) Korm. rendelet

az elektronikus közszolgáltatás biztonságáról

A Kormány az elektronikus közszolgáltatásról szóló 2009. évi LX. törvény 31. § (2) bekezdés b) pontjában foglalt felhatalmazás alapján, az Alkotmány 35. § (1) bekezdés b) pontjában meghatározott feladatkörében eljárva a következőket rendeli el:

I. FEJEZET

ÁLTALÁNOS RENDELKEZÉSEK

A rendelet hatálya

1.§ (1) E rendelet hatálya az elektronikus közszolgáltatásokra, azok működtetőire, üzemeltetőire, az elektronikus közszolgáltatások nyújtásában részt vevő szervezetekre és személyekre, valamint az elektronikus közszolgáltatások igénybe vevőire terjed ki.

(2) Minősített információt kezelő rendszerekben az itt rögzítetteken túlmenő, a tárgykört szabályozó külön jogszabályokban foglaltak alkalmazása is szükséges.

(3) Amennyiben törvény felhatalmazása alapján jogszabály az elektronikus közszolgáltatás nyújtására informatikai biztonsági követelményt ír elő, az elektronikus közszolgáltatás informatikai biztonsági követelményei tekintetében a külön jogszabályban foglaltak alkalmazása is szükséges.

Értelmező rendelkezések

2. § E rendelet alkalmazásában:

a) adatkezelő: a kormány által az elektronikus közszolgáltatásról szóló törvény (a továbbiakban: Ekszt.) felhatalmazása alapján az elektronikus közszolgáltatás működtetéséről szóló kormányrendeletben a központi rendszerben kezelt adatok kezelésére kijelölt közigazgatási szerv;

b) audit: a szervezet, illetve meghatározott program, szolgáltatás vagy alkalmazás folyamataira vonatkozó menedzsment- és üzemeltetési biztonsági intézkedések szabványokban, ajánlásokban, illetve a nemzetközi legjobb gyakorlatokban leírt elvárásoknak való megfelelőségének vizsgálata, és a megfelelés, illetve meg nem felelés tanúsítása;

c) értékelés: a hardver eszközök, hálózatok, az ezekből kialakított komplex informatikai rendszerek, és az ezek működtetését, üzemeltetését végző szervezet biztonsági intézkedéseinek, kialakított eljárásrendjeinek Magyarországon elfogadott technológiai értékelési szabványok, követelményrendszerek és ajánlások szerinti megfelelőségi vizsgálata;

d) felhasználó: az elektronikus közszolgáltatást igénybe vevő szerv vagy személy;

e) információbiztonsági fenyegetés: mindazok az események, amelynek bekövetkezése esetén a rendszerhez fűződő érzékeny információk jogosulatlanul kerülnek más birtokába, vagy válnak megismerhetővé, vagy válnak elérhetetlenné, vagyis sérülnek az e rendeletben megfogalmazott adat- és információbiztonságra meghatározott követelmények;

f) kritikus infrastruktúra: olyan, egymással összekapcsolódó, interaktív és egymástól kölcsönös függésben lévő infrastruktúra elemek, létesítmények, szolgáltatások, rendszerek és folyamatok hálózata, amelyek az ország (lakosság, gazdaság és kormányzat) működése szempontjából létfontosságúak, érdemi szerepük van egy társadalmilag elvárt minimális szintű jogbiztonság, közbiztonság, nemzetbiztonság, gazdasági működőképesség, közegészségügyi és környezeti állapot fenntartásában, és ezért meg kell felelniük az alapvető biztonsági, nemzetbiztonsági követelményeknek;

g) működtető: az elektronikus közszolgáltatás működtetéséről szóló kormányrendeletben kijelölt, az elektronikus közszolgáltatás megvalósítását a központi elektronikus szolgáltató rendszeren lehetővé tevő, a közszolgáltatásokat összehangoló közigazgatási szerv;

h) szervezet: valamennyi jogi személyiséggel rendelkező és jogi személyiséggel nem rendelkező jogképes szervezet, valamint az egyéni vállalkozás;

i) titkosító kulcspár: a központi rendszerben végzett azonosításról szóló kormányrendeletben meghatározott információvédelmi eszköz;

j)[1] üzemeltető: az elektronikus közszolgáltatás működtetéséről szóló kormányrendeletben kijelölt, a központi rendszer elemeinek létrehozását, fejlesztését és üzemeltetését a működtető irányításával - szükség esetén más szervezetek bevonásával - ellátó szervezet.

II. FEJEZET

AZ INFORMATIKAI BIZTONSÁG IRÁNYÍTÁSA

Az elektronikus közszolgáltatás biztonsági alapkövetelményei

3. § (1) A központi rendszer a kritikus infrastruktúra része, védelmét a kritikus infrastruktúrára vonatkozó, nemzetközileg kialakult biztonsági követelményeknek megfelelően kell kialakítani.

(2) A kritikus infrastruktúra követelményeinek érvényesítésétől csak olyan elektronikus közszolgáltatást nyújtó rendszerek esetében lehet eltérni, ahol a folyamatos rendelkezésre állás hiánya nem veszélyezteti az államszervezet működését, leállása nem terheli túl a központi rendszert, illetve nem okozza pótolhatatlan adatok elvesztését vagy regisztrálásának elmaradását.

(3) Az elektronikus közszolgáltatást nyújtó rendszernek biztosítania kell:

a) a rendszerben található adatok gyűjtése, felvétele, rögzítése, rendszerezése, tárolása, megváltoztatása, felhasználása, továbbítása, nyilvánosságra hozatala, összehangolása vagy összekapcsolása, zárolása, törlése és megsemmisítése, valamint az adatok további felhasználásának megakadályozása az adatkezelést szabályozó törvényi előírások betartásával történjen (törvényes adatkezelés);

b) a rendszerben kezelt adatot csak az arra jogosultak és csak a jogosultságuk szerint ismerhessék meg, használhassák fel, illetve rendelkezhessenek a felhasználásáról (bizalmasság);

c) a rendszerben kezelt adat tartalma és tulajdonságai az elvárttal megegyezzenek - ideértve a bizonyosságot abban, hogy az elvárt forrásból származik és a származás megtörténtének bizonyosságát is -, továbbá a rendszerelemek a rendeltetésüknek megfelelően használhatóak legyenek (sértetlenség);

d) a rendszerben kezelt adatokat, illetve az informatikai rendszer elemeit az arra jogosultak a szükséges időpontban és időtartamra használhassák (rendelkezésre állás);

e) érvényesüljön a zárt, teljes körű, folytonos és a kockázatokkal arányos védelem

ea) zárt védelem: az összes releváns fenyegetést figyelembe vevő védelem,

eb) teljes körű védelem: a rendszer valamennyi elemére kiterjedő védelem,

ec) folytonos védelem:az időben változó körülményekés viszonyokellenére is megszakítás nélkül megvalósuló védelem,

ed) kockázattal arányos védelem: egy kellően nagy időintervallumban a védelem költségei arányosak a potenciális kárértékkel.

(4) Elektronikus közszolgáltatás csak az Ekszt. 30. §-ában rögzített tanúsítás megléte, és annak bejelentése esetén folytatható (a továbbiakban: biztonságos informatikai rendszer).

Felelősségi viszonyok

4. § (1) Ha egy elektronikus közszolgáltatást nyújtó rendszer (alrendszer) működtetője szolgáltatását biztonságos informatikai rendszer útján teszi elérhetővé a felhasználók számára,akkor szolgáltatása részeként köteles az eljárási és biztonsági követelmények megismertetéséről - az irányítása alá tartozók esetében elsajátításáról, teljesítéséről - is gondoskodni.

(2) Az elektronikus közszolgáltatást nyújtó rendszer (alrendszer) működtetőjének biztosítania kell, hogya rendszer belső és külső használói, valamint a külső szolgáltatók tudatában legyenek a rendszerrel szembeni információbiztonsági fenyegetéseknek.

(3) Az elektronikus közszolgáltatást nyújtó, működtető szervezet vezetője köteles biztosítani, hogy az informatikai rendszer az eljárási és biztonsági követelményeknek megfeleljen, függetlenül attól, hogy az üzemeltetést részben vagy egészben harmadik személy végzi.

(4) Az üzemeltető a fokozott veszéllyel járó tevékenység szabályai szerint felelős azért, hogy a működtetőt valamennyi lehetséges kockázatról haladéktalanul tájékoztassa, illetve azok megszüntetéséért, csökkentéséért mindent megtegyen.

(5) E felelősség alól csak akkor mentesül, ha megfelelően dokumentált jelzése ellenére a működtető nem intézkedett időben a probléma megoldására.

(6) Az eljárási és biztonsági követelményeknek való megfelelés nem érinti az elektronikus közszolgáltatást nyújtó szervezet azon kötelezettségét, hogy teljesítse a más jogszabályokban meghatározott követelményeket.

Az informatikai biztonsági felügyelet rendszere

5. § (1)[2] Az elektronikus közszolgáltatást nyújtó rendszerek informatikai biztonságának felügyeletét a közigazgatási informatika infrastrukturális megvalósíthatóságának biztosításáért felelős miniszter (a továbbiakban: miniszter) látja el. A miniszter a feladat ellátására az irányítása alá tartozó informatikai biztonsági felügyelőt jelöl ki.

(2) Az informatikai biztonsági felügyelő ellenőrzi az elektronikus közszolgáltatást nyújtó rendszerek eljárási és biztonsági követelményeknek való megfelelőségét.

(3) Az informatikai biztonsági felügyelő jogosult a központi rendszer üzemeltetőjétől, adatkezelőjétől, valamint az elektronikus közszolgáltatást nyújtó, szolgáltatást nyújtó szervezetektől az eljárási és biztonsági követelmények teljesülésével kapcsolatban tájékoztatást kérni, a követelményeknek való megfelelőség alátámasztásához szükséges, az elektronikus közszolgáltatást nyújtó alrendszer tervezésével, beszerzésével, előállításával, működésével vagy felülvizsgálatával kapcsolatos adatot, illetve a rendszerek biztonsága tárgyában keletkezett valamennyi dokumentumot - különösen az e rendeletben előírt dokumentációt, szabályzatokat - bekérni.

(4)[3] Az informatikai biztonsági felügyelő hatásköre a központi rendszer működtetőjére, adatkezelőjére, üzemeltetőjére, a helyi önkormányzat vagy szerve kivételével az elektronikus közszolgáltatást nyújtó szervezetek, valamint a számukra a rendszer üzemeltetéséhez szolgáltatást nyújtó szervezetek informatikai biztonsággal összefüggő tevékenységére terjed ki.

6. § (1) Az informatikai biztonsági felügyelő e rendeletben meghatározott biztonsági követelmények érvényesítése érdekében

a) folyamatosan figyelemmel kíséri a központi rendszert üzemeltető szervezetekkel, valamint a központi rendszer számára szolgáltató szervezetekkel kötött megállapodásokban foglalt informatikai biztonsági követelmények betartását;

b) véleményt nyilvánít a központi rendszerhez csatlakozni kívánó szervezetek és szolgáltatások biztonságáról;

c) jogosult a 4. § (4) bekezdése szerint feladatkörébe tartozó szervezet informatikai biztonsággal összefüggő tevékenységének és ellátottságának ellenőrzésére;

d) jóváhagyja a központi rendszer üzemeltetője, adatkezelője biztonsági irányelveit, szabályzatait és eljárásrendjeit;

e) az arra jogosult jóváhagyását megelőzően szakmailag ellenőrzi az elektronikus közszolgáltatást nyújtó szervezetek biztonsági irányelveit, szabályzatait és eljárásrendjeit;

f) határidő tűzésével felhívja az érintett szervezetek vezetőit az ellenőrzés vagy egyéb úton tudomására jutott eltérések felszámolására, ellenőrzi a követelmények megvalósítását;

g)[4] kapcsolatot tart a Nemzeti Média- és Hírközlési Hatóság (a továbbiakban: NMHH) a biztonságos elektronikus szolgáltatásokat nyilvántartó szervezeti egységével;

h) ellenőrzi a biztonságirányítási rendszerek működtetését.

(2) A felügyelő a biztonsági, adatbiztonsági és eljárási követelmények hiányos teljesítése esetén jogosult határidő tűzésével felszólítani az érintett szervezetet a hiányosságok pótlására. A felhívás eredménytelensége esetén kezdeményezi a (4) bekezdésben rögzített eljárást.

(3) Amennyiben a feltárt vagy tudomására jutott hiányosság a központi rendszer biztonságos működését vagy a kezelt adatok biztonságát veszélyezteti, jogosult azonnali hatállyal, végrehajthatóan az elektronikus közszolgáltatást nyújtó alrendszer működését a hiba, hiányosság elhárításáig felfüggeszteni. A felfüggesztés ellen - nem halasztó hatályú kifogással - a miniszterhez lehet fordulni.

(4)[5] Az eljárási és biztonsági követelmények felszólítás ellenére elégtelen teljesülése esetén az informatikai biztonsági felügyelő javaslatára a miniszter értesíti az érintett szervezet felügyeletét - köztestület esetén a törvényességi felügyeletet - ellátó minisztert, kérve haladéktalan intézkedését.

Intézkedések a biztonsági hiányosságok esetén

7. § (1) Az ellenőrzés, valamint a megtett intézkedések felülvizsgálata során tapasztalt hiányosságok esetében az informatikai biztonsági felügyelő

a) kiemelt kockázatot jelentő - azaz adatvesztés, vagy adatokhoz való jogosulatlan hozzáférés veszélyét felvető - hiányosság esetén a szolgáltatást azonnal felfüggeszti,

b) az a) pontba nem tartozó kockázatot jelentő hiányosság esetén a működtetőt, és - amennyiben a hiányosság elhárítása közvetlenül az üzemeltető feladatát képezi - az üzemeltetőt határidő tűzésével a hiányosság megszüntetésére szólítja fel,

c) amennyiben a hiányosság határidőt követően is fennáll, a szolgáltatás felfüggesztéséről intézkedhet.

(2) Egy rendszerelem üzemeltetésének vagy felfüggesztett szolgáltatásának újraindítása - a hiányosságok megszüntetését követően is - csak az informatikai biztonsági felügyelő engedélyével történhet.

(3)[6] A felfüggesztésről, valamint az újraindítási engedély kiadásáról az informatikai biztonsági felügyelő tájékoztatja a biztonságos működést regisztráló NMHH-t.

(4) A szolgáltatás felfüggesztését, az erről szóló döntést követően haladéktalanul, illetve újraindítását annak pontos időpontjával és a korlátozás kiterjedésének megjelölésével a kormányzati portálon az üzemeltetési események között a kormányzati portál üzemeltetője a biztonsági felügyelő közlése alapján közzéteszi.

(5) Az üzemeltető a központi rendszer vagy az elektronikus közszolgáltatás biztonságát súlyosan fenyegető veszély vagy katasztrófa esetén köteles a katasztrófaelhárítási tervnek megfelelően eljárni, és az informatikai biztonsági felügyelőt, valamint a működtetőt erről haladéktalanul értesíteni.

Nemzeti hálózatbiztonsági központ

8. § (1) A kormány a magyar kritikus információs infrastruktúrák védelme, valamint a központi rendszeren megvalósuló kommunikáció biztonsága, a vírus- és más támadások káros hatásainak korlátozása érdekében nemzetközi együttműködéssel hálózatbiztonsági központot (a továbbiakban: Központ) működtet.

(2) A Központ nemzetközi hálózatbiztonsági, valamint kritikus információs infrastruktúrák védelmére szakosodott szervezetekben tagsággal rendelkező, akkreditált szervezet, mely védi a központi rendszer szolgáltatásait az interneten keresztül érkező támadások ellen. Ezen feladat körében technikai védelmi, megelőző és felvilágosító tevékenységet végez, továbbá képviseli Magyarországot a nemzetközi hálózatbiztonsági és kritikus információs infrastruktúrák védelmére szakosodott együttműködési fórumokon és szervezetekben. Részt vesz az informatikai és a hálózatbiztonságra, valamint a kritikus információs infrastruktúrák védelmére vonatkozó stratégiák és szabályozások előkészítésében.

(3) A Központ a miniszter felügyelete alatt áll, működését az informatikai biztonsági felügyelő ellenőrzi.

(4) A Központ üzemeltetését a Puskás Tivadar Közalapítvány biztosítja közszolgáltatási szerződés keretében az Országos Informatikai és Hírközlési Főügyelet üzemeltetésével párhuzamosan.

(5) A Központ évente jelentést készít tevékenységéről, a potenciális veszélyforrásokról és elhárításuk lehetőségeiről, és azt a következő év február 28-ig közzéteszi.

(6) Nem tartozik a Központ tevékenységi körébe a következő kormányzati hálózatok védelme:

a) a nemzetbiztonsági szolgálatok speciális műveleti hálózatai;

b) a Honvédelmi Minisztérium által működtetett katonai műveleti hálózatok;

c) az Egységes Digitális Rádiótávközlő Rendszer;

d) a Külügyminisztérium által Magyarországon és külképviseleti viszonylatban működtetett diplomáciai információs rendszerek;

e)[7] Magyarország nemzetközi kötelezettségei alapján működtetett nemzetközi hálózatok.

9. § (1) A Központ szolgáltatásai:

a) A Központ a magyar és nemzetközi hálózatbiztonsági és kritikus információs infrastruktúra védelmi szervezetek felé magyar Nemzeti Kapcsolati Pontként (a továbbiakban: NKP), kormányzati számítástechnikai sürgősségi reagáló egységként (kormányzati CERT) működik, folyamatos rendelkezésre állással;

b) A Központ, mint NKP ellátja a magyar és nemzetközi hálózatbiztonsági és kritikus információs infrastruktúra védelmi szervezetek felé az internetet támadási csatornaként felhasználó beavatkozások kezelését és elhárításának koordinálását;

c) A Központ, mint NKP kezeli a magyar és nemzetközi hálózatbiztonsági és kritikus információs infrastruktúra védelmi szervezetek felé a felismert és publikált szoftver sérülékenységeket, a tudomására jutott szoftver sérülékenységeket honlapján, www.cert-hungary.hu magyar nyelven publikálja, illetve a nemzetközi hálózat felé biztosítja a magyar szoftver-sérülékenységekről az angol nyelvű információt;

d) A Központ - a központi rendszer üzemeltetőjétől a központi rendszer működtetője felhatalmazásával átvett információk és adatok alapján - folyamatosan megfigyeli és kiértékeli az internet forgalmat beavatkozásra utaló jeleket keresve, továbbá a folyamatos ügyeleti rendszerén keresztül szükség esetén értesíti a központi rendszer működtetőjét, valamint a hazai és nemzetközi hálózatbiztonsági és kritikus információs infrastruktúra védelmi szervezeteket a gyanús tevékenységekről.

e) A Központ képviseli és érvényesíti Magyarország érdekeit az informatikai és hálózatbiztonsági, valamint a kritikus információs infrastruktúrák védelmére irányuló nemzetközi együttműködésekben;

f) A Központ részt vesz az informatikai és a hálózatbiztonságra, valamint a kritikus információs infrastruktúrák védelmére vonatkozó stratégiák és szabályozások előkészítésében.

(2) A Központ tevékenységei:

a) A Központ oktatási anyagokat dolgoz ki és tréningeket tart, felvilágosító, szemléletformáló kampányokat szervez, továbbá a tudatosságot növelő honlapot alakít ki és tart fenn az interneten;

b) A Központ együttműködik a magyar informatikai és hálózatbiztonsági, valamint kritikus információs infrastruktúrák védelmében érintett bűnüldöző szervekkel, akadémiai és iparági szereplőkkel, ennek keretében gyakorlatokat tart és munkacsoportokat működtet, illetve azokban részt vesz.

10. § (1) A Központ a központi rendszer használói és működtetői számára a 9. § (1) bekezdésében meghatározott szolgáltatásokat a közszolgáltatási szerződés keretében, további díjazás nélkül biztosítja.

(2) A Központ a 9. §-ban foglalt feladatainak maradéktalan ellátása mellett jogosult külön szerződésben meghatározott módon, díjazás ellenében további emelt szintű szolgáltatásokat is nyújtani, mind a központi rendszer használói és működtetői, mind a kritikus információs infrastruktúrával rendelkező szervezetek számára. E tevékenységet egyértelműen el kell különíteni a közszolgáltatási tevékenységtől.

III. FEJEZET

A BIZTONSÁGOS MŰKÖDÉS ALÁTÁMASZTÁSA, MINŐSÉGIRÁNYÍTÁSI KÖVETELMÉNYEK

11. § (1) Az elektronikus közszolgáltatást nyújtó szervezetnek a központi rendszeren keresztül szolgáltatást nyújtó rendszer tervezésére,beszerzésére, megvalósítására (különösen fejlesztésére, testreszabására, paraméterezésére, telepítésére) és felülvizsgálatára kiterjedő, az e §-ban meghatározott feltételeknek megfelelő minőségirányítással kell alátámasztania az eljárási és biztonsági követelmények teljesülését.

(2) A minőségirányítás alapjául szolgáló dokumentációnak alkalmasnak kell lennie arra, hogy az eljárási és biztonsági követelményeknek való megfelelőséget bemutassa. A dokumentációt a biztonsági ellenőrzést végezni jogosultak rendelkezésére kell bocsátani.

(3) Amennyiben az elektronikus közszolgáltatást nyújtó szervezet a szolgáltatásnyújtással összefüggő egyes feladatait - ideértve az üzemeltetést is - közreműködő igénybevételével látja el, a saját dokumentáció helyett csatolhatja a feladatot ellátó közreműködő szervezet vonatkozó dokumentációját, azonban annak a (4) bekezdésben meghatározott követelmények szerinti teljességéért való felelőssége ez esetben is fennáll.

(4) A minőségirányítás alapjául szolgáló dokumentáció

a) a tervezéssel összefüggésben:

aa) meghatározza az előállítandó informatikai célrendszer terveivel kapcsolatos, az eljárási és biztonsági követelmények teljesítését biztosító funkcionális és alkalmassági követelményeket, valamint a tervezés folyamata során és annak befejezésekor elvégzendő ellenőrzéseket és vizsgálatokat,

ab) összefoglaló jelleggel rögzíti az aa) pontban meghatározott egyes ellenőrzésekés vizsgálatok eredményét;

b) az egyes elemeinek beszerzésével összefüggésben:

ba) a beszerzést megelőzően rögzíti az eljárási és biztonsági követelmények teljesítését biztosító beszerzési követelményeket, meghatározza a kiválasztás és kiértékelés feltételeit,

bb) kialakítja és alkalmazza azokat az ellenőrzési tevékenységeket, amelyek biztosítják, hogy a beszerzés tárgya megfeleljen az előírt követelményeknek;

c) a rendszer kialakításával összefüggésben:

ca) munkafolyamatba építve meghatározza a rendszernek az előállítás és a végellenőrzés során ellenőrizendő és vizsgálandó, az eljárási, adatbiztonsági követelmények teljesítését biztosító követelményeit,

cb) a végellenőrzéshez dokumentálja - amennyiben az előírt - a rendszer hatósági elfogadásának feltételéül előírt követelmények teljesülését,

cc) rögzíti az egyes ellenőrzésekés vizsgálatok eredményét úgy, hogy az alkalmas legyen az előírt - különösen az eljárási, adatbiztonsági - követelmények teljesítésének megítélésére;

d) szabályozza a rendszer elkészülte utáni változáskezelés, rendszeres időközönkénti felülvizsgálat eljárásrendjét, az eljárási, adatbiztonsági és biztonsági követelményeknek való megfelelőség igazolásának módját;

e) igazolja a minőségirányítási rendszer alkalmasságát, teljeskörűségét.

(5) Ha az elektronikus közszolgáltatást nyújtó szervezet olyan, a vonatkozó MSZ ISO/IEC szabványok szerinti, független, erre feljogosított tanúsító szervezet által tanúsított minőségirányítási rendszert működtet, amely az (1) bekezdésben meghatározott területekre, valamint az eljárási és biztonsági követelmények teljesítésére is kiterjed, és azt a rendszer elkészülte utáni audit-jelentéssel igazolja, vélelmezni kell, hogy a minőségirányítással kapcsolatos követelmények e minőségirányítási rendszer útján teljesülnek.

12. § (1) Az elektronikus közszolgáltatást nyújtó szervezet vezetője gondoskodik a 11. § szerinti minőségirányítási dokumentációban foglaltak betartásáról, betartatásáról.

(2) Ha az elektronikus közszolgáltatást nyújtó rendszerre vonatkozó jogi, adatvédelmi vagy biztonsági követelmények megváltoznak, a rendszer (alrendszer) működtetőjének a változás, az új szabályozás ismertté válásától számított 90 napon belül kell gondoskodnia a minőségirányítási dokumentáció módosításáról.

Dokumentáltsági, személyügyi követelmények

13. § (1) Az elektronikus közszolgáltatást működtető szervezetnek - szükség esetén az üzemeltető bevonásával - az elektronikus közszolgáltatási biztonsági minimum követelmény teljesítéséhez legalább a következő informatikai biztonsági követelményeket kell kielégítenie:

a) rendelkezni kell üzemeltetési, valamint informatikai biztonsági szabályzatokkal;

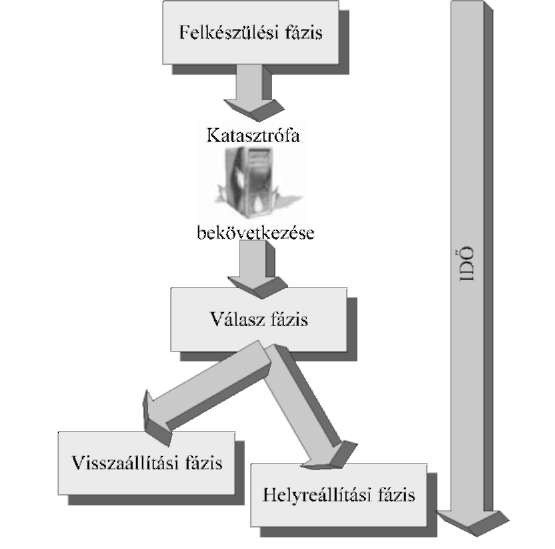

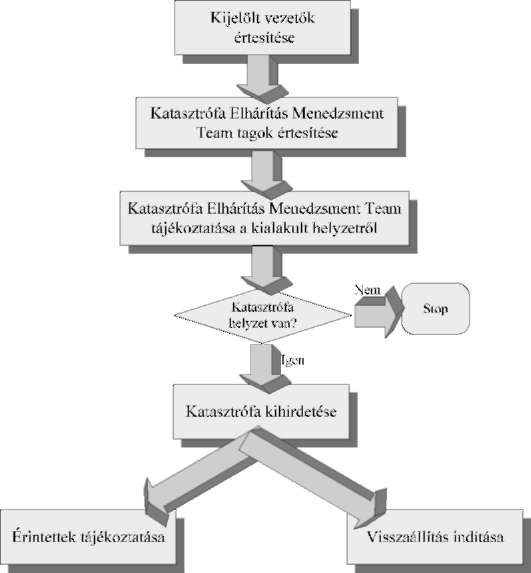

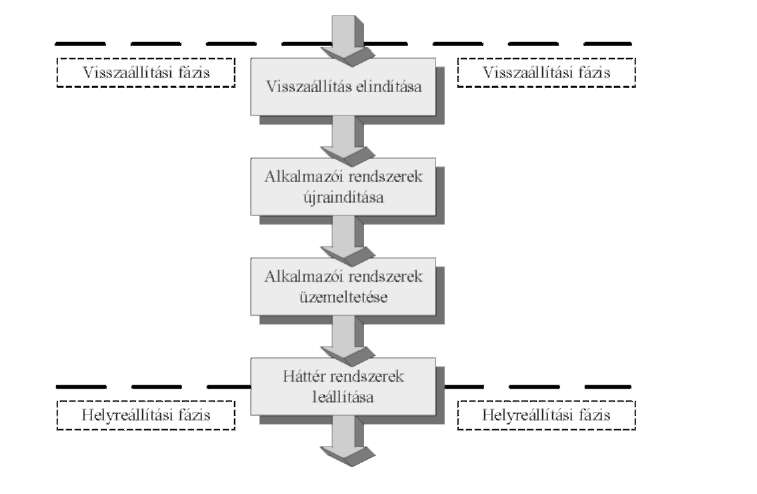

b) üzletmenet-folytonossági, katasztrófaelhárítási tervvel kell rendelkezni a kritikus információkat tartalmazó erőforrások rendkívüli helyzetekben technikailag elérhető folyamatos rendelkezésre állásának biztosítása érdekében;

c) a tárolt és kezelt adatok biztonsága érdekében az elektronikus szolgáltatásra vonatkozóan szolgáltatásműködési szabályzatot kell készíteni, amelyben meg kell határozni a rendszer működéséért felelős, az adatgazda, az adatkezelő, illetőleg az adatfeldolgozó, az üzemeltető és az igénybe vevők jogait és kötelezettségeit, valamint az adatkezelés, adattovábbítás és adatszolgáltatás eljárásrendjét;

d) az elektronikus közszolgáltatás keretében az informatikai rendszerben forgalmazott adatok illetéktelen személy által történő megismerhetőségének megakadályozását elektronikus úton kell biztosítani az adatok keletkezési helyétől azok végső tárolási helyéig bezárólag, beleértve az adatok nyilvános hálózaton történő forgalmazását is;

e) az elektronikus közszolgáltatás keretében gyűjtött, illetőleg keletkezett adatok - személyes adatok tekintetében az adatkezelésre vonatkozó jogszabályi rendelkezésre is figyelemmel - kizárólag a szolgáltatás igénybevételére vonatkozó szerződésben meghatározott esetekben, illetőleg - kizárólag műszaki - hibajavítás céljából, minden esetben dokumentált módon, az annak végrehajtására jogosult személy azonosítása mellett és a változások nyomon követésének, szükség esetén visszaállíthatóságának biztosításával módosíthatók;

f) az elektronikus közszolgáltatás informatikai rendszereinek (alrendszereinek) módosítása előzetesen jóváhagyott változáskezelési szabályzat alapján, az abban foglalt eljárásrend betartásával állítható éles üzembe, melynek során a szoftver összetevőinek változásait verziószámmal és az éles alkalmazásba vétel dátumával ellátva elektronikus adathordozón külön jogszabályban meghatározott ideig, de legalább az elektronikus közszolgáltatás vagy alkalmazás használatának megszüntetését követő öt évig archiválni kell.

(2) Az elektronikus közszolgáltatási biztonsági minimum követelmények teljesülésének igazolására a működtető köteles az elektronikus közszolgáltatást informatikai biztonsági szempontból auditáltatni, illetőleg üzemeltető köteles az elektronikus közszolgáltatáshoz kapcsolódó informatikai rendszert és háttérrendszert informatikai biztonsági szempontból értékeltetni.

(3) Az elektronikus közszolgáltatás működtetőjének belső szabályzatban kell kijelölnie

a) az egyes informatikai biztonsági követelmények teljesítése érdekében ellátandó feladatokat és azok felelőseit,

b) az egyes informatikai biztonsági döntési jogköröket,és azokat, melyekgyakorlásáhozelőzetes döntés szükséges,

c) a rendszer biztonságos működtetéséhez szükséges eszközök rendelkezésre állásáért, folyamatok megvalósulásért felelős vezető személyét,

d) a rendszer használatával kapcsolatos hatásköröket (jogosultsági szinteket),

e) az informatikai biztonsági felelős kiválasztásának módját,

f) a rendszer működtetése szempontjából kritikus feladatköröket, amelyek esetében a 14. § (2) bekezdését kell érvényesíteni.

14. § (1) Az elektronikus közszolgáltatást nyújtó rendszernek rendelkeznie kell

a) a rendszer felépítésére és működésére vonatkozó, naprakész igazgatási, informatikai és üzemeltetési dokumentációkkal, belső utasításokkal és a külső felhasználók számára módszertani segédletekkel,

b) a rendszerben tárolt és feldolgozott adatok tárolási szerkezetének és szintaktikai feldolgozási szabályainak leírásával, a személyes adatok kezelésére vonatkozó adatvédelmi szabályzattal, valamint az adatok kezelésére vonatkozó adatbiztonsági követelményrendszerrel és eljárásrenddel,

c) a rendszer funkcióihoz, az adatokhoz történő hozzáférési (jogosultsági) rend meghatározásával.

(2) A szolgáltatást nyújtó szervezet belső szabályzatában határozza meg az informatikai rendszer üzemeltetésével és ellenőrzésével kapcsolatos egyes munkakörök betöltéséhez szükséges alkalmazási feltételeket és más személyi biztonsági követelményeket. A rendszer működtetése szempontjából kulcsfontosságú, az adatokhoz hozzáférést biztosító munkakörök esetében a fontos és bizalmas munkakörökre vonatkozó követelményeket is - az erre vonatkozó jogszabályban meghatározott garanciális szabályok és eljárásrend szerint - érvényesíteni kell.

(3) Az elektronikus közszolgáltatást nyújtó szervezet vezetője a szolgáltatást működtető szervezeti egységétől független, a közszolgáltatást nyújtó szervezet vezetőjének közvetlen irányítása alá tartozó informatikai biztonsági felelőst jelöl ki, aki személyesen felel a biztonsági követelmények betartásáért. Az informatikai biztonsági felelős e feladatának ellátása körében más vezető által nem utasítható. Amennyiben az informatikai biztonsági felelős - álláspontja szerint - az elektronikus közszolgáltatást nyújtó rendszer biztonságát veszélyeztető utasítást kap, haladéktalanul köteles arról az informatikai biztonsági felügyelőt tájékoztatni, és intézkedését kérni.

(4) Az elektronikus közszolgáltatást nyújtó szervezet vezetője az e szolgáltatást nyújtó rendszer (alrendszer) működtetéséért önállóan felelős személyt nevez ki, valamint kijelöli a kezelt adatok biztonságos tárolásáért felelős szervezeti egységet.

(5) Az elektronikus közszolgáltatást nyújtó szervezet:

a) évente felülvizsgálja a biztonsági irányelveket, a biztonsági szabályzatokat és eljárásrendeket,

b) a szolgáltatással kapcsolatos szervezeti és műszaki változások, illetve biztonsági esemény esetén saját hatáskörben soron kívüli felülvizsgálatot valósít, valósíttat meg, és

c) az a) pont szerinti dokumentációkat, illetve a b) pont szerinti módosított szabályozási tervezetet jóváhagyásra megküldi az informatikai biztonsági felügyelőnek.

(6) A szolgáltatással kapcsolatos szervezeti és műszaki változások esetén, amennyiben az a központi rendszer terhelését érinti, az elektronikus közszolgáltatást nyújtó szervezet külön felhívás nélkül köteles a változásról a központi rendszer működtetőjét előzetesen tájékoztatni. Amennyiben a változás veszélyezteti a központi rendszer egészének működési biztonságát, a központi rendszer működtetője jogosult a változtatást megakadályozni vagy feltételhez kötni. A változás megvalósításánakfeltétele az elektronikus közszolgáltatások működtetéséről szóló kormányrendelet szerinti együttműködési megállapodás előzetes módosítása, amennyiben a módosítás érinti a rendszer biztonságát.

(7) Az elektronikus közszolgáltatást nyújtó szervezet - a biztonsági követelmények teljesítésének ellenőrzéséhez - a központi rendszer működtetőjének megkeresésére a forgalomról, az alkalmazott hardver és szoftver, valamint biztonsági megoldásokról, eljárásrendekről, szervezeti intézkedésekről adatot szolgáltat.

A folyamatok naplózása

15. § (1) A szolgáltatást nyújtó szervezet az általa működtetett rendszerben vagy annak környezetében vagy mindkettőben gondoskodik a rendszer működése szempontjából meghatározó folyamatok valamennyi kritikus eseményének naplózásáról.

(2) A szolgáltatást nyújtó szervezet a naplózandó események körét, a napló adattartalmának megőrzési idejét - a vonatkozó jogi szabályozás alapján, az adott eljárási cselekmény biztonsági jellegére, érzékenységére tekintettel - határozza meg. A megőrzési időn belül a megbízhatóság megítéléséhez szükséges mértékben valamennyi, az eljárási cselekménnyel kapcsolatos eseménynek rekonstruálhatónak kell lennie. Naplózni kell minden személyes adat továbbítását.

(3) A naplóállomány bejegyzéseit védeni kell az arra jogosulatlan személy általi hozzáféréstől, módosítástól, törléstől, illetve biztosítani kell, hogy a napló tartalma a megőrzési időn belül a jogosult számára megismerhető és értelmezhető maradjon.

(4) A naplóállományokat a 16-17. §-ban szabályozott mentési rendnek megfelelően, a maradandó értékű dokumentumokra vonatkozó szabályok szerint kell tárolni, hogy egy esetleges lokális károsodás ne tegye lehetetlenné a bizonyítást.

(5) A naplóállományok megőrzési idejét - a (2) bekezdésben foglaltak figyelembevételével - a vonatkozó iratkezelési szabályzatok részeként kell meghatározni. A működtető a vonatkozó jogszabály, illetve iratkezelési szabályzat rendelkezésétől függően, a megőrzési határidő lejártával gondoskodik a naplóállományok adathordozóinak levéltári őrizetbe adásáról vagy az adatállományok dokumentált, visszaállítást kizáró megsemmisítéséről.

A mentés és archiválás rendje

16. § (1) Az elektronikus közszolgáltatást nyújtó rendszer működtetőjének a rendszer szoftver elemeiről (alkalmazások, adatok, operációs rendszer és környezetük) olyan mentési renddel és biztonsági mentésekkel kell rendelkeznie, amelyek biztosítják, hogy az érintett szolgáltatás működése a biztonsági követelményeknek megfelelő helyreállítási időn belül helyreállítható, az éppen folyamatban lévő eljárás, eljárási cselekmény a biztonsági követelményeknek megfelelő helyreállítási időn belül helyreállítható, folytatható legyen. A biztonsági mentéseknek biztosítaniuk kell azt is, hogy a már lefolytatott eljárások, eljárási cselekmények az adott eljárásra vonatkozó követelmények szerint rekonstruálhatóak legyenek.

(2) A mentési rend meghatározza a mentések típusát, módját, a visszatöltési és helyreállítási tesztek rendjét, valamint a mentési eljárásokat.

(3) A mentéseket azok tartalmától függően kockázati szempontból elkülönítetten, az üzletmenet-folytonossági tervben előírt esetben tűzbiztos módon kell tárolni.

17. § (1) Az eljárási cselekmény jellegének megfelelően a rendszer működtetője az üzemi rendszertől műszakilag független, területileg elkülönült, megfelelő biztonsági szaktudással és infrastruktúrával rendelkező szervezetnél köteles biztonsági másolatot elhelyezni olyan nyilvántartásairól, amelyeket papír alapon (eredetiben vagy másolatban) nem őriz meg.

(2) Az (1) bekezdés szerint szükséges biztonsági másolatok kezelése során az adatok elhelyezését és tárolását olyan dokumentáltsággal és módon kell végezni, amely a rendszer teljes megsemmisülése esetén is lehetővé teszi a nyilvántartás azonos funkcionalitású, és lehetőség szerinti legteljesebb adattartalmú újbóli rövid idő alatt történő kialakítását.

(3) A biztonsági őrzés során gondoskodni kell arról, hogy az adatokat az arra jogosult személyen kívül más ne ismerhesse meg, valamint biztosítani kell az adatok jogosulatlan személy általi megsemmisítése, megváltoztatása vagy hozzáférhetetlenné tétele elleni védelmét mind a szervezeten belülről, mind a szervezeten kívülről jövő informatikai és más támadások esetén.

A felhasználók problémáinak kezelése

18. § (1) Az elektronikus közszolgáltatást nyújtó szervezetnek a felhasználók számára - önállóan vagy a központi rendszerrel megállapodás alapján együttműködve - folyamatosan (7-szer 24 órában) rendelkezésre álló, legalább telefonon és interneten elérhető hibakezelési, támogatási hátteret kell biztosítania. Amennyiben a rendszernek belső felhasználói (ügyintézői) vannak, számukra a tényleges használat időszakában kell szakmai és informatikai támogatást biztosítani.

(2) Munkaidőn kívül - megállapodás alapján - a felhasználói hibakezelési, támogatási hátteret az ügyfélvonal biztosíthatja.

(3) A felhasználói támogatásnak mind a szolgáltató által rendelkezésre bocsátott alkalmazás, mind a központi rendszer ehhez felhasznált elemeivel kapcsolatos műszaki, igazgatási, adatkezelési, adatbiztonsági vonatkozásokra is ki kell terjednie.

(4) A felhasználói támogatásnak valós idejű információt kell nyújtania a rendszer állapotáról, terheléséről, válaszidejéről.

(5) A felhasználói, ügyfélszolgálati támogatás elsődleges csatornája a központi ügyfélszolgálat (a továbbiakban: ügyfélvonal). Ennek megfelelően az elektronikus közszolgáltatást nyújtónak a szolgáltatás indítását megelőzően meg kell állapodnia az ügyfélvonal üzemeltetőjével az információszolgáltatás, illetve az információkérés rendjéről.

(6) Az ügyfélvonalon túli támogatás elérhetőségét a szervezet honlapján, az ügyfélszolgálati irodákban és a kormányzati portálon is hozzáférhetővé kell tenni.

Az üzemeltetés kiszervezésével kapcsolatos speciális követelmények

19. § (1) Ha az elektronikus közszolgáltatást biztosító rendszer üzemeltetését harmadik személy végzi, ideértve a rendszer által ellátandó egyes feladatok kiszervezését is, e harmadik személlyel kötött szerződésben biztosítani kell az e rendeletben foglalt ellenőrzési jogosultságok gyakorlását, illetve a működtetőre és üzemeltetőre vonatkozó kötelezettségek teljesítését is.

(2) A szerződésnek biztosítania kell, hogy minden, a rendszer működtetőjével szemben jogszabályban megfogalmazott követelmény az üzemeltető harmadik személy útján is azonos módon teljesüljön.

(3) A rendszer működtetője bármikor igényelheti az adatkezelésébe tartozó, a rendszerben tárolt adatok akár egy meghatározott egyedre vonatkozó, akár részbeni, akár teljes körű átadását a szerződésben meghatározott formátumban. Az igényt legkésőbb 10 munkanapon belül kell teljesíteni, és az adatátadás nem köthető külön díj fizetéséhez a közvetlen költségek megtérítésén túlmenően.

(4) Ha a működtető az üzemeltetés kiszervezése során valamely feladatot olyan harmadik személy által nyújtott szolgáltatás igénybevételével lát el, amelyet a harmadik személy más adatkezelő vagy adatfeldolgozó szervezet számára is nyújt, a szerződésben ki kell kötni, hogy megfelelő műszaki és személyi feltételekkel kell biztosítani a különböző adatállományok elkülönítését, illetve azt, hogy a különböző szervezetek által kezelt adatok jogosulatlan összekapcsolására ne kerülhessen sor.

(5) A kiszervezésre irányuló szerződésben rendelkezni kell az üzemeltetés kiszervezésének megszűnésekor követendő visszavételi eljárásról. A kiszervezés megszüntetése után a korábbi üzemeltetőnek az üzemeltetés során átvett és a rendszereiben tárolt adatokat - megfelelő dokumentálás mellett - haladéktalanul véglegesen, visszaállításra alkalmatlan módon meg kell semmisítenie.

IV. FEJEZET

BIZTONSÁGI KÖVETELMÉNYEK

Védelem a biztonsági kockázatokat jelentő adatoktól

20. § (1) A központi rendszerhez csatlakozott szervezetnek biztosítania kell az informatikai rendszere elégséges, az adatok, illetve a rendszer besorolása alapján meghatározott kockázattal arányos védelmét a számítógépes vírusokkal és más rosszindulatú programokkal - amelyek a rendszer működését vagy az adattartalom integritását veszélyeztetik (a továbbiakban: vírus) - szemben, valamint gondoskodnia kell arról, hogy a rendszer által küldött üzenetek ne tartalmazzanak ilyen programokat.

(2) Amennyiben az elektronikus közszolgáltatást nyújtó vagy a központi rendszerhez csatlakozott szervezet tudomására jut, hogy a saját rendszerében rosszindulatú program fordulhat elő, vagy vírus előfordulásának gyanúja merül fel, haladéktalanul tájékoztatja a központi rendszer üzemeltetőjét, és együttesen - szükség esetén az informatikai biztonsági felügyelő bevonásával - a 7. §-ban foglalt eljárásrendben döntenek a szükséges lépésekről. A hibaelhárítással párhuzamosan, a nagyobb kár elhárításának elősegítése érdekében tájékoztatni kell a központi rendszer helpdesk szolgáltatását is.

(3) Az elektronikus közszolgáltatást nyújtó szervezet által biztosított közszolgáltatások igénybevételéhez szükséges vagy azt elősegítő programot csak megfelelő vírusellenőrzés és a kód változatlanságát ellenőrző eljárás beépítése mellett szabad a felhasználóknak átadni.

(4) A központi rendszer kialakításakor megfelelő védelmet kell biztosítani az olyan, dokumentumokkal, adatcsomagokkal szemben, amelyek azért jelentenek biztonsági kockázatot, mert tömeges küldésük-fogadásuk révén az informatikai rendszer üzemelését vagy egyes felhasználók hozzáférését akadályozhatják (kéretlen tömeges üzenetek elleni védelem).

Az adattovábbítás bizalmasságának támogatása

21. § (1) Közvetlen adatbázis kapcsolatra épülő, személyes adatokat is tartalmazó adatszolgáltatást vagy adattovábbítást az elektronikus közszolgáltatást nyújtó - a jogszabályi, adatvédelmi feltételek teljesülése esetén is - csak úgy valósíthat meg, ha megfelelő biztonságos csatornát (titkosítási, védelmi eljárást) használva megakadályozza az elektronikus dokumentum illetéktelenek általi megismerését.

(2) Az elektronikus közszolgáltatást nyújtó biztosítja, hogy a naplózott, az írásbeliség követelményeinek megfelelő, párbeszédes, elektronikus üzenetekre épülő elektronikus ügyintézés során a részére küldött üzenetet megfelelő rejtjelezési eljárással továbbítsák nyilvános adathálózaton.

(3) Amennyiben a felhasználó a szolgáltatást nyújtóval párbeszédre épülő kapcsolatot folytat, és a központi rendszer által biztosított, a szolgáltatók számára hozzáférhető kulcstárban letétbe helyezi nyilvános titkosító kulcsát, a szolgáltatást nyújtó - igény esetén - köteles az igénybe vevőnek szóló üzenetet titkosítva megküldeni.

(4) Az elektronikus közszolgáltatást nyújtó és az azt igénybe vevő egyaránt felelős a saját titkosító magánkulcsa biztonságos és más számára hozzáférhetetlen megőrzéséért. A kulcs bizalmasságának sérülése esetén saját költségére és felelősségére kell azt kicserélnie. Az elektronikus közszolgáltatást nyújtó köteles a titkosító kulcsa bizalmasságának sérüléséből származó, a felhasználónak okozott, bizonyított kárt megtéríteni.

(5) Az elektronikus közszolgáltatást nyújtó olyan biztonságos kulcstároló, letéti rendszert köteles saját magán titkosító kulcsa kezeléséhez kialakítani vagy igénybe venni, amely az eredetileg kijelölt kulcskezelő kiesése vagy a kulcs használt példányának sérülése esetén is biztosítja a biztonságos üzemmenetet.

(6) A központi rendszer működtetője a felhasználók és szolgáltatást nyújtók számára biztosít olyan kulcsgeneráló szolgáltatást, amellyel a biztonsági előírásoknak megfelelő kulcskezelés esetén a központi rendszeren belüli használatra elégséges biztonságú kulcspárok generálhatók.

(7) Az e §-ban meghatározott követelmények nem érintik a minősített adatok védelmével kapcsolatos, a minősített adatok kezelésére vonatkozó jogszabályban meghatározott kötelezettségeket és eljárásrendet.

A szolgáltatást nyújtó rendszer hozzáférési és fizikai biztonsága

22. § (1) A szolgáltatásra, illetve az annak alapját képező adatbázisra vonatkozóan a szükséges adatbiztonsági követelményeket a szolgáltatást nyújtó határozza meg.

(2) Ha az adatbázisban személyes adatok is kezelésre kerülnek, akkor a hozzáférést a 15. §-ban meghatározottak szerint naplózni kell, és a kezelt adatokhoz csak az arra felhatalmazott által biztosított hozzáférési jogosultsággal rendelkező, megfelelően azonosított használók (személyek és folyamatok), kizárólag a hozzáférési jogosultság keretei között férhetnek hozzá.

(3) Az elektronikus közszolgáltatást működtetőnek biztosítania kell, hogy az egyes hozzáférésre jogosultak minden esetben - más személy helyettesítésekor is - saját hozzáférési jogosultságuk keretei között és saját nevükben azonosítottként járhassanak el, és ne férhessenek hozzá más személy azonosításához vagy elektronikus aláírásához használt adatához vagy eszközéhez.

(4) A (2) bekezdésben rögzített naplózási kötelezettség alól kivételt az a felhasználó, igénybe vevő jelent, aki névtelenül, kizárólag nyilvános információhoz fér hozzá.

(5) A központi rendszer a rendszer egyes felhasználói számára megőrzött elektronikus ügyintézéssel kapcsolatos dokumentumaikhoz a hozzáférést - a törvényben biztosított kivétellel - csak az azonosítás után biztosíthatja.

(6) Jogszabályban meghatározott esetekben a hozzáférhetővé tett vagy nyilvánosságra hozott dokumentumok esetében a központi rendszer garantálja azok változatlan tartalommal történő közzé-, illetve hozzáférhetővé tételét.

23. § (1) A jogosulatlan hozzáféréstől fizikailag is védeni kell az informatikai rendszernek az informatikai biztonsági célokat szolgáló elemeit és a 15-17. §-ok szerinti naplókat, mentéseket, illetve az ezeket magukban foglaló helyiségeket.

(2) Az (1) bekezdésben említett helyiségekbe csak az erre feljogosított személyek léphetnek be. A belépésre jogosultak személyét (azonosítását), belépésének, kilépésének időpontját, a végzett tevékenységeket naplóban kell rögzíteni. A védett területen való munkavégzés nyilvántartásának rendjét az informatikai biztonsági szabályzat (illetve annak valamely részszabályzata) tartalmazza.

24. § Az elektronikus közszolgáltatást ellátó informatikai rendszernek más informatikai rendszerrel, hálózattal történő összekapcsolása esetén - az összekapcsolás jogi feltételeinek teljesítésén túlmenően - az elektronikus közszolgáltatást működtető szervezet köteles megkövetelni a kapcsolódó rendszernél is a 11. és 13. § szerinti biztonsági minimum követelmények teljesítését, és ennek erre feljogosítottak általi rendszeres értékeléssel és auditálással történő igazolását.

Az üzemeltetés biztonsága

25. § (1) Az elektronikus közszolgáltatást nyújtó alrendszer megbízható üzemeltetéséhez az elektronikus közszolgáltatást nyújtónak rendelkeznie kell

a) a rendkívüli üzemeltetési helyzetekre kidolgozott eljárásrenddel, amely lehetővé teszi a megbízható üzemmenetnek a rendszer nem működéséből származó veszteségek és a rendszer üzemképességének visszaállításához szükséges ráfordítások optimalizálásával megállapított időn belüli helyreállítását;

b) a rendkívüli helyzetekben folyamatos üzemelést biztosító tartalékberendezésekkel (hálózati, energiaellátási és egyéb tartalék, párhuzamos elemek) vagy e berendezések hiányában az ezeket helyettesítő más megoldásokkal.

(2) Az üzemeltetés során fellépő, a rendszer rendelkezésre állását csökkentő kiesések, megszakítások és más üzemzavarok esetén az elektronikus közszolgáltatást nyújtó biztosítja az elektronikus közszolgáltatás működéséről szóló kormányrendeletben rögzített tájékoztatást, és haladéktalanul intézkedik a hiányosság kiküszöbölésére.

26. § (1) Az elektronikus közszolgáltatás nyújtását biztosító szoftver és hardver rendszerelemek csak egyértelmű azonosítást és tesztelést követően vehetők használatba.

(2) Az elektronikus közszolgáltatás nyújtásához alkalmazási (éles) környezetben használt alapvető rendszerelemeket elkülönítetten kell kezelni és működtetni

a) az elektronikus közszolgáltatással össze nem függő tevékenységekhez használt eszközöktől, és

b) a fejlesztési és tesztelési környezetben használt rendszerelemektől.

(3) Az elektronikus közszolgáltatás nyújtásához használt informatikai eszközök más célra történő felhasználását megelőzően ellenőrizni kell, hogy a rendszerelemek nem tartalmaznak-e olyan adatokat, amelyek az elektronikus közszolgáltatás nyújtásával, az annak részeként kezelt adatokkal összefüggenek, és szükség esetében gondoskodni kell azok törléséről. Biztosítani kell, hogy a törölt adatoknak a más célra felhasznált rendszereken, rendszerelemeken történő visszaállítására ne legyen lehetőség.

(4) A (3) bekezdés szerinti ellenőrzést, illetve az ellenőrzés eredménye alapján végrehajtott intézkedéseket naplózni kell.

27. § Az elektronikus közszolgáltatást nyújtónak gondoskodnia kell a rendszerben felhasznált elektronikus adathordozók szabályozott és biztonságos kezeléséről, megőrzéséről, selejtezéséről és megsemmisítéséről.

V. FEJEZET

SZABÁLYOZÁSI ÉS ELLENŐRZÉSI KÖVETELMÉNYEK

Informatikai biztonsági irányítás és kockázatfelmérés

28. § (1) Az elektronikus közszolgáltatást nyújtó szervezet az informatikai rendszer informatikai biztonsági kockázatait legalább kétévenként felméri, és gondoskodik a rendszer kockázatokkal arányos védelméről a tervezés, a beszerzés, az előállítás, az üzemeltetés és a felülvizsgálat területén.

(2) Az informatikai biztonsági kockázatok feltárását, értékelését, elemzését és a szükséges védelmi intézkedések meghatározását a változáskezelési eljárásba illesztve, folyamatosan kell végezni.

(3) Az elektronikus közszolgáltatást nyújtó az e rendeletben megfogalmazott informatikai biztonsági követelmények kockázatokkal arányos teljesítésének elősegítése, valamint a követelmények teljesülése ellenőrzésének elősegítése céljából informatikai biztonsági irányítási rendszer kialakításáról gondoskodik, amelynek részeként informatikai biztonsági tervet dolgoz ki a következő tartalommal:

a) az informatikai szolgáltatást nyújtó rendszer rendszerszintű biztonsági problémáinak meghatározása;

b) biztonsági célok;

c) a fejlesztésre vonatkozó funkcionális és garanciális biztonsági követelmények;

d) az üzemeltetésre vonatkozó rendelkezésre állási, adatbiztonsági alkalmassági követelmények.

(4) Az elektronikus közszolgáltatást nyújtó szerv kidolgozza és működteti az általa üzemeltetett informatikai rendszer biztonságos működtetését felügyelő informatikai ellenőrző rendszert.

(5) Az informatikai biztonsági irányításnak az e-közszolgáltatás területén alkalmazandó alapkövetelményeinek teljesítéséhez alkalmazható megoldásokat a központi rendszer működtetője a www.ekkk.gov.hu honlapon közzéteszi. A Közigazgatási Informatikai Bizottság a biztonságirányításra vonatkozó ajánlásában szereplő követelmények teljesülése esetén a biztonságirányítására vonatkozó követelmények teljesítését vélelmezni kell.

Biztonsági osztályozás

29. § (1) Az elektronikus közszolgáltatást nyújtó szervezet az általa nyújtott szolgáltatás, illetve adatkezelés egyes elemeit biztonsági osztályokba sorolja annak alapján, hogy az érintett eljárási cselekmény a 28. § szerinti kockázatfelmérés szerint a szolgáltatás nyújtója és igénybe vevője részére milyen informatikai biztonsági kockázatokkal jár.

(2) Az eljárási cselekmény biztonsági osztályba sorolását nemzetközileg elfogadott osztályozási metodika szerint kell végezni. A fenti követelménynek megfelelő megoldásokat a működtető a www.ekk.gov.hu honlapon közzéteszi.

(3) A szolgáltatást nyújtó szervezet a biztonsági osztályba sorolást és annak az adott informatikai rendszerben a (2) bekezdésben meghatározott egyes követelményekkel összefüggő megvalósítását az informatikai biztonsági tervében megjeleníti.

(4) A biztonsági osztályba sorolásnak összhangban kell lennie - amennyiben ilyen létezik - a jogszabályokban meghatározott eljárási követelményekkel, nem okozhat a felhasználó számára a jogszabályban meghatározott kötelezettségekhez képest terhesebb eljárásrendet.

(5) Az elektronikus közszolgáltatást nyújtó kérésére az informatikai biztonsági felügyelő véleményezi az eljárási cselekmények biztonsági osztályba sorolását, valamint a biztonsági osztályba sorolás szerint az egyes informatikai biztonsági követelményeknek az adott informatikai célrendszerben történő megvalósítását, szükség esetén javaslatot tesz pontosításukra, kiegészítésükre.

Biztonságos elektronikus szolgáltatások tanúsítása és regisztrálása

30. § (1) Biztonságosnak a független, a (2) bekezdésben foglalt feltételeknek megfelelő, informatikai rendszerek, elektronikus szolgáltatások értékelésére feljogosított szervezet által auditált elektronikus szolgáltatás tekinthető. Elektronikus közszolgáltatásként kizárólag biztonságos elektronikus szolgáltatás működtethető.

(2) Az informatikai rendszer értékelésére, illetőleg az elektronikus szolgáltatás auditálására az a szervezet jogosult, amely rendelkezik

a) a Nemzeti Akkreditációs Testület (a továbbiakban: NAT), vagy valamely EGT-állam, illetve azzal e területen megállapodás alapján azonos jogállású állam akkreditációs szervezete által kiadott, az adott területen értékelés, illetve auditálás lefolytatására jogosító tanúsítvánnyal, vagy

b) más országban kiadott, a NAT vagy bármely EGT-állam akkreditációs szervezete által kiadottal azonos érvényű tanúsítvánnyal, vagy

c) az informatikai biztonság területén megfelelőségértékelő szervezetek kijelölésére feljogosított bizottság informatikai rendszer értékelésére, illetőleg az elektronikus szolgáltatás auditálására alkalmassá minősítő döntésével.

(3)[8] Az auditált, biztonságos elektronikus szolgáltatást az NMHH a szolgáltatás nyújtójának a tanúsításról szóló igazolást tartalmazó írásbeli kérelmére a szolgáltatás rövid leírásával és azonosító jelével az írásbeli kérelem benyújtásától számított 5 napon belül regisztrálja. A nyilvántartás tartalmazza a működtető és az üzemeltető megnevezését és elérhetőségét.

(4)[9] A biztonságos szolgáltatások listájának a www.ekk.gov.hu honlapon történő megjelentetéséről az NMHH-tól kapott információk alapján az informatikai biztonsági felügyelő gondoskodik, és ő engedélyezi a regisztráció alapján a szolgáltatás elindítását.

(5)[10] A biztonságos elektronikus szolgáltatás nyilvántartásba vételét követően a működtető köteles a regisztrált adatokban (szolgáltatás leírása; működtető, üzemeltető megnevezése és elérhetősége) bekövetkező változásokról az NMHH-t értesíteni, aki az információt közzététel céljából eljuttatja az informatikai biztonsági felügyelőnek.

(6)[11] A biztonságos elektronikus szolgáltatásra vonatkozó audit tényét az NMHH által végzett regisztrációt követően a szolgáltatás honlapján elhelyezett, erre utaló logó jelzi.

(7)[12] Ha az Ekszt. 30. § (4) bekezdése szerint a regisztráció visszavonásra kerül, az NMHH a regisztrációt törli.

31. § (1) Az auditálást abban az esetben kell megújítani, ha a technikai eszközökben, a technológiában, az informatikai vagy biztonsági környezetben, illetve az alkalmazásban jelentős változás áll be.

(2) A megújítás szükségességéről dönthet a szolgáltató, javaslatot tehet az értékelés megújítása keretében az értékelő, és annak szükségességét az (1) bekezdésben rögzített változások valamelyike esetén előírhatja az informatikai biztonsági felügyelő is.

(3) Az auditálás és értékelés a jogszabályokban meghatározott informatikai biztonsági dokumentumok meglétére, azok tartalmi megfelelőségére, az abban foglaltak alkalmazhatóságára és gyakorlati megvalósítására terjed ki.

(4) Az informatikai biztonsági dokumentumok tartalmi követelményeit a központi rendszer működtetője a www.ekk.gov.hu honlapon közzéteszi.

32. § Az elektronikus közszolgáltatás auditálása, értékelése, annak kritikus infrastruktúra jellegére tekintettel az alapvető biztonsági, nemzetbiztonsági szempontok figyelembevételével végezhető (végeztethető) az alábbiak szerint:

a) a közbeszerzésről szóló törvény (a továbbiakban: Kbt.) alkalmazására kötelezett szervezetek az elektronikus közszolgáltatás auditálását, illetőleg értékelését végző szervezet kiválasztását az ország alapvető biztonsági érdekével összefüggő beszerzésekről szóló jogszabály rendelkezései szerint folytathatják,

b) a Kbt. hatálya alá nem tartozó, de e rendelet alapján auditálásra illetőleg értékelésre kötelezett szervezet az auditálást, illetőleg értékelést kizárólag olyan szervezettel végeztetheti, amely igazolja, hogy szerepel a nemzetbiztonsági szolgálatok által vezetett, az előzetes nemzetbiztonsági vizsgálaton átesett cégeket tartalmazó jegyzéken.

VI. FEJEZET

KÜLÖNÖS RENDELKEZÉSEK

Alkalmazásszolgáltató központokra vonatkozó speciális követelmények

33. § (1) Az elektronikus közszolgáltatást nyújtó alkalmazásszolgáltató központtól (a továbbiakban: ASP) igénybe vett elektronikus közszolgáltatás esetén a rendelet rendelkezéseit az e cím szerinti kiegészítésekkel kell alkalmazni.

(2) Az ASP-nek biztosítani kell:

a) az alkalmazásokon belül az egyes megrendelők adatainak biztonságos és egyértelmű elkülönítését;

b) az ASP és a megbízó szervezet közötti adatkapcsolatoknak biztonságos adatátviteli csatornán, külső személy által nem értelmezhető, kódolt módon történő megvalósítását;

c) kötelező, folyamatos géptermi jelenlétet, amely kizárja az illetéktelen behatolást;

d) az objektumbiztonság - elektronikus védelem, belépés-ellenőrzés a legmagasabb biztonsági osztályhoz tartozó követelményeinek betartását;

e) katasztrófa-gépterem kialakítását.

(3) Az ASP köteles a fejlesztést és üzemeltetést végző szervezeti egységektől független, az ASP-t szolgáltató szervezet vezetőjének közvetlenül alárendelt informatikai biztonsági felelőst alkalmazni.

(4) Az ASP köteles hibatűrő rendszerekhez legalább két független körös, egyenként is elégséges hűtőrendszert kialakítani, és biztosítani a kábelezés strukturált megvalósítását.

(5) Az ASP az általánosan kötelező szabályzatokon túlmenően köteles kialakítani az alábbiakat:

a) géptermi biztonsági szabályzat;

b) elektronikus levelezéssel összefüggő szabályzat;

c) vírus- és egyéb kártevők elleni védelemmel kapcsolatos szabályzat;

d) rendszer- és adathozzáférési szabályzat;

e) titkosítási szabályzat;

f) szoftverfejlesztési szabályzat;

g) mentési szabályzat.

34. §[13]

A központi elektronikus szolgáltató rendszer biztonsági alapdokumentumai

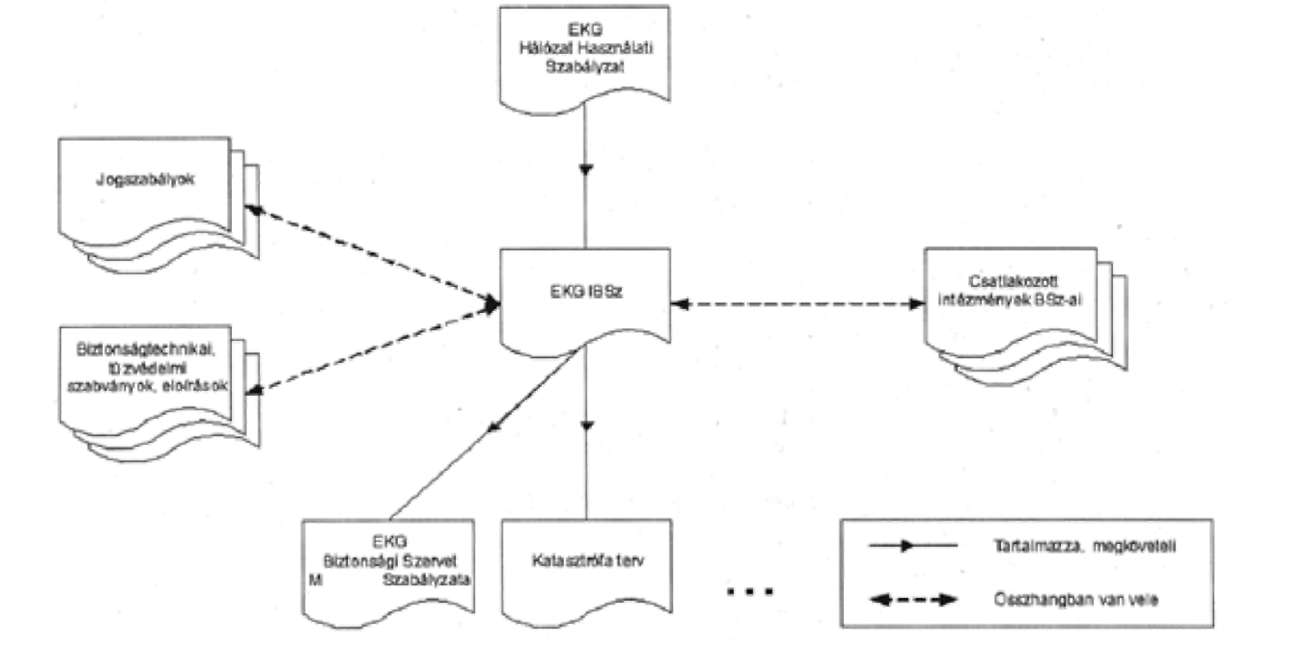

35. § (1) A központi rendszer üzembiztonsága és a kezelt adatok biztonsága érdekében a központi elektronikus szolgáltató rendszer egységes informatikai biztonsági követelményrendszerét az 1. melléklet, a központi elektronikus szolgáltató rendszer informatikai katasztrófaelhárítási tervének alapkövetelményeit a 2. melléklet, az elektronikus kormányzati gerinchálózat biztonsági szabályzatát a 3. melléklet határozza meg.

(2) A központi rendszer és a csatlakozó alrendszerek biztonsági követelményrendszerét a következő dokumentumhierarchiában kell érvényesíteni:

a) biztonsági irányelv, mely meghatározza az informatikai infrastruktúra teljes életciklusára (tervezésnél, beszerzésénél, fejlesztésénél, üzemeltetésénél és selejtezésénél) alkalmazandó általános biztonsági elvárásokat;

b) biztonsági szabályzat, mely leírja a biztonsági intézkedéseket, azok dokumentálásának és ellenőrzésének feladatait, a végrehajtás felelősét és a végrehajtás gyakoriságát vagy idejét;

c) végrehajtási eljárásrendek, melyek részletesen leírják a szabályzatban meghatározott feladatok végrehajtásának, ellenőrzésének módját, folyamatát.

(3) A (2) bekezdés szerinti dokumentumokat minden egyes a központi rendszert üzemeltető szervezet, valamint a központi rendszeren keresztül elektronikus közszolgáltatást nyújtó szervezet elkészíti és gondoskodik azok karbantartásáról.

36. § (1) A biztonsági követelményrendszertől, illetve az informatikai katasztrófaelhárítási terv alapkövetelményeitől akkor lehet eltérni, ha a követelmény az adott szolgáltatásra, környezetre nem értelmezhető vagy nem alkalmazható. Ebben az esetben az eltérést indokolni, és a dokumentumokban rögzíteni kell.

(2) A biztonsági követelményrendszerben, illetve az informatikai katasztrófaelhárítási terv alapkövetelményeiben meghatározott követelményeknél kockázatarányosan akkor lehet magasabb követelményszintet megállapítani, ha a kezelt adatok érzékenysége, vagy a felhasználók bizalmának megerősítése ezt szükségessé teszi. A többletkövetelmények alkalmazása esetén az újabb követelményeket a megadott struktúrába kell illeszteni.

(3) A (2) bekezdés szerinti többletelőírások a központi rendszer szolgáltatásait igénybe vevő felhasználó számára csak akkor jelenthetnek többletfeladatot, többletkövetelményt, ha annak teljesítését - a saját biztonsága érdekében - önkéntesen vállalja.

37. § (1) A központi rendszer működési és adatbiztonságának fenntartása a központi rendszer működtetőjének feladata.

(2) A központi rendszer üzemeltetője - a működtető és az informatikai biztonsági felügyelő jóváhagyásával - a központi rendszer egészére vonatkozóan

a) kialakítja az informatikai biztonságirányítási rendszert;

b) rendszeresen, de legalább évente, valamint minden jelentősebb módosítást követően felülvizsgálja a meglévő informatikai biztonsági irányelveket és szabályzatokat, eljárásrendeket, szükség esetén javaslatot tesz azok módosítására.

(3) A központi rendszer működtetője

a) véleményezi a központi rendszert és szolgáltatásait érintő üzemeltetői és szolgáltatói biztonsági irányelveket, szabályzatokat, eljárásrendeket;

b) kidolgozza a biztonsági szabályok alkalmazására és ellenőrzésére szolgáló eljárásrendeket, illetve gondoskodik azok rendszeres aktualizálásáról;

c) ellenőrzi az üzemeltető, valamint a szolgáltató szervezetek biztonsági megfelelőségét, a velük kötött szerződésekben és megállapodásokban érvényesíti a központi rendszerrel kapcsolatos biztonsági elvárásokat;

d) jogosult bekérni az üzemeltetőtől, valamint a közszolgáltatást nyújtó szervezetektől a jelen rendeletben meghatározott biztonsági követelmények teljesítésének értékeléséhez szükséges adatokat és dokumentumokat;

e) szakmai segítséget nyújt a biztonsági dokumentumok elkészítésében.

(4) A központi rendszer működtetője - együttműködve a központi rendszer adatkezelőjével és az üzemeltetővel - biztosítja a központi rendszer egészét átfogó tájékoztatási (ügyfélszolgálati) rendszert, az ügyfélvonalat, amely kiterjed a rendszer üzemállapotára, a benne kezelt adatokra, illetve a felhasználók informatikai és ügyintézési támogatására. Az ügyfélvonal interneten és telefonon egyaránt folyamatosan elérhető.

38. § (1) Az üzemeltető biztosítja a központi rendszer általa üzemeltetett alrendszereinek biztonságos üzemeltetését, és tevékenységével nem veszélyeztetheti a központi rendszer más elemeinek biztonságát.

(2) Az üzemeltető - a működtetővel egyetértésben - meghatározza azon munkaköröket, ahol a rendszer működésének biztonsága, a kezelt adatok védelme érdekében a fontos és bizalmas munkakörökre vonatkozó követelmények érvényesítendők. A működtető felelős a biztonsági ellenőrzések lebonyolíttatásáért, az üzemeltető pedig azért, hogy minden érintett munkakörben megkövetelje a személyi alkalmasságot.

(3) Az üzemeltető a központi rendszer általa üzemeltetett minden egyes alrendszere vonatkozásában a következő biztonsági dokumentumokat készíti el:

a) a biztonsági irányelv;

b) az egyes szolgáltatásokra vonatkozó biztonsági szabályzat;

c) a biztonsági szabályzatok végrehajtásához szükséges eljárásrend.

(4) Az üzemeltető szervezet a (3) bekezdésben meghatározott dokumentumok tervezetét véleményezésre megküldi a központi rendszert működtető szervezetnek, majd a véglegesített tervezetet - jóváhagyásra - az informatikai biztonsági felügyelőnek küldi meg.

(5) A biztonsági szabályzatok rendelkezéseinek érvényesítésére az üzemeltető eljárásrendeket dolgoz ki.

(6) Az üzemeltető

a) félévente tájékoztatást nyújt az informatikai biztonsági eljárásrendek működéséről az informatikai biztonsági felügyelőnek;

b) e rendelet 7. § (1) bekezdés a) pontja szerinti biztonsági esemény esetén

ba) haladéktalanul felfüggeszti a veszélyt okozó alkalmazást vagy más megoldás hiányában a központi rendszer működését, és jelentést tesz az informatikai biztonsági felügyelőnek,

bb) az informatikai biztonsági felügyelővel együttműködve értesíti a működtetőt és a korlátozás által érintett szervezeteket,

bc) igény esetén a működtetővel együttműködve beszámol az Országgyűlés illetékes bizottságának;

c) a működtető kérésére adatokat szolgáltat a biztonsági követelmények teljesítésének ellenőrzéséhez.

(7) Üzemeltetéssel kapcsolatos szervezeti és műszaki változások, illetve biztonsági esemény esetén a (3) bekezdés szerinti dokumentumokat soron kívül kell felülvizsgálni.

39. § Az elektronikus közszolgáltatást nyújtó szervezet köteles gondoskodni arról, hogy az általa nyújtott szolgáltatás, illetve annak igénybevétele ne veszélyeztesse a központi rendszer biztonságát.

40. § A központi rendszer szolgáltatásai biztonságos igénybevételének követelményeit a 4. melléklet határozza meg. A szolgáltatások biztonsági követelményeinek a felhasználó általi megszegése következtében bekövetkező károkozás esetén az üzemeltető és a szolgáltató szervezet - ha ezt igazolja - mentesül a felelősség alól.

VII. FEJEZET

ZÁRÓ ÉS HATÁLYBA LÉPTETŐ RENDELKEZÉSEK

41. § (1) A rendelet - a (2) bekezdésben meghatározott kivétellel - a kihirdetését követő 8. napon lép hatályba.

(2) A 8-10. §-ok 2010. január 1-jén lépnek hatályba.

42. § (1)[14]

(2)[15]

43. §[18]

Bajnai Gordon s. k.,

miniszterelnök

1. melléklet a 223/2009. (X. 14.) Korm. rendelethez

A központi elektronikus szolgáltató rendszer egységes informatikai biztonsági követelményrendszere

A biztonsági irányelveknek és szabályzatoknak a jelen mellékletben meghatározott tartalmi követelményeket kell kielégíteniük. Ez az alapja az informatikai rendszerek értékelésének és a szolgáltató szervezet auditjának. A kialakítandó informatikai rendszernek, eljárásrendeknek és utasításoknak a mellékletben szereplő tevékenységek egészét vagy meghatározott részét kell átfogniuk a jelen mellékletben megfogalmazottnál nagyobb részletezettséggel, a feladatok megfelelő lebontásával, a végrehajtók támogatásával.

1. A szabályozás azonosító adatai

1.1. A dokumentumok azonosítása

| ysCél: | A dokumentum rendelkezzen az egyértelmű azonosításhoz szükséges adattartalommal. |

| Feladat: | Legalább a következő azonosító adatokkal kell ellátni a dokumentumokat: - A dokumentum címe, (amennyiben van, azonosítója) - Verzió jelölés, - A dokumentum állapotának, státuszának jelölése: munkaanyag, ellenőrzés alatt, végleges dokumentum stb., - A készítő(k) és a jóváhagyó(k) személye, - Hatályba lépés dátuma, - Következő felülvizsgálat legkésőbbi dátuma, - Hatályos mellékletek (azonosításhoz szükséges adatok felsorolása), - Kapcsolódó dokumentumok (azonosításhoz szükséges adatok felsorolása), - Tartalomjegyzék. |

| Eredmény: | Egyértelműen azonosítható, hogy mely dokumentum milyen állapotában lévő példányáról van szó, ki a felelős a tartalomért és a kiadásáért, mi a minősítése, kire (mire) érvényes, mi az időbeli hatálya. |

| Felelős: | A szabályzat kiadásáért felelős személy |

2. Általános rendelkezések

| 2.1. Általános tartalmi elemek | |

| Cél: | A szabályzat környezetének és kapcsolatainak, a készítés körülményeinek |

| Feladat: | A szabályzat általános része legalább a következő adattartalommal kell - Előzmények, bevezető, összefoglaló, - A szabályzat célja, - A szabályzat szervezeti hatálya, - A szabályzat tárgyi hatálya, - Vonatkozó jogszabályok, szabványok és módszertanok, - Fogalomtár, rövidítések,jelmagyarázat. |

| Eredmény: | A szabályzatra vonatkozó átfogó ismeretek leírása, amelynek alapján azonosíthatóak annak céljai, a készítés körülményei, az előzmények, kapcsolatok és hivatkozások, és az, hogy kire, illetve mire vonatkozik. |

| Felelős: | A szabályzat kiadásáért felelős személy |

3. Informatikai biztonság szervezete

| 3.1. Informatikai biztonsági szerepkörök (státuszok) meghatározása | |

| Cél: | A biztonsági feladatok ellátására és ellenőrzésére azonosítható szerepkörök álljanak rendelkezésre. |

| Feladat: | A szervezet vezetésének világos iránymutatással, elkötelezettsége kinyilvánításával, az informatikai biztonsággal összefüggő felelősségi körök egyértelmű kijelölésével és elismertetésével aktív módon támogatnia kell az informatikai biztonságot a szervezeten belül. A kialakításnál figyelembe kell venni, hogy nem lehet összeférhetetlenség az egyes szerepkörök között, és független, közvetlen a felső vezetéshez utalt, neki jelentő szerepkör(ök)et kell létrehozni. Az informatikai biztonsággal összefüggő valamennyi felelősségi kört egyértelműen kell meghatározni. Legalább a következő szerepköröket kell létrehozni: - Informatikai biztonsági felügyelő - a miniszter közvetlen alárendeltségében - felel a központi rendszer informatikai biztonságáért, ellátja az informatikai biztonság ellenőrzését. Összefogja és koordinálja az informatikai biztonsági felelősök szakmai tevékenységét az üzemeltető és a szolgáltató szervezeteknél. - Informatikai biztonsági felelős - az üzemeltető és szolgáltató szervezeteknél - felel a központi rendszer működtetőinél és üzemeltetőinél az informatikai biztonságért. |

| Eredmény: | Független, jól irányított szervezet, központilag koordinált, folyamatos szakmai tevékenység, világos szerepkörök és feladatok. |

| Felelős: | A szervezet vezetője |

| 3.2. Külső szolgáltatók igénybevétele | |

| Cél: | Az informatikai feladatok kiszervezése esetén fenntartani az informatikai biztonság szintjét. |

| Feladat: Eredmény: Felelős: | Külső szolgáltatók igénybevételével az informatikai biztonsággal kapcsolatos felelősség nem hárítható át, az a feladatért felelős szervezet első számú vezetőjét terheli. A külső szolgáltatók igénybevétele esetén a szolgáltatási megállapodásokban (szerződésekben) kell kikötni a szolgáltatásra érvényes biztonsági követelményeket és szabályozást. Biztosítani kell a feladatért felelős szervezet számára a mérés és ellenőrzés feltételeit. A meglévő megállapodásokat, szerződéseket legalább évenként felül kell vizsgálni, és a szükséges módosításokat el kell végezni. Informatikai biztonsági követelmények a szolgáltatási megállapodásokban. Éves biztonsági felülvizsgálatok. A szervezet vezetője |

4. Informatikai vagyontárgyak kezelése

| 4.1. Felelősség az informatikai vagyontárgyakért | |

| Cél: | Meg kell határozni, hogy a szervezetben ki és milyen módon viseli a felelősséget az informatikai vagyontárgyakért (materiális és immateriális vagyonelemekre egyaránt). |

| Feladat: | Az informatikai vagyontárgyakat nyilvántartásba kell venni a következő csoportosításban: - Adatok, - Alkalmazások, - Informatikai infrastruktúra (pl. hardverek, szoftverek stb.). A vagyontárgyak azonosításához szükséges adatokat nyilvántartásban kell rögzíteni, biztonsági osztályba kell sorolni, és meg kell nevezni a vagyontárgy felelősét. |

| Eredmény: | Vagyontárgyak és felelős(ök) listája. |

| Felelős: | Üzemeltetési vezető |

| 4.2. Az informatikai rendszerben kezelt adatok osztályozása | |

| 4.2.1. Osztályozási elvek kialakítása | |

| Cél: | Az adatok (az informatikailag feldolgozott, meta- és üzemeltetési adatok) osztályozásának célja, hogy azok adatvédelmi és biztonsági súlyának megfelelően kerüljön kialakításra az arányos védelem. |

| Feladat: | Az adatokat értékük, a jogi előírások, a szervezet szempontjából képviselt érzékenységük és kritikusságuk szempontjából kell osztályozni. Az adatokat az alábbi osztályokba kell sorolni: - Különlegesen védendő (minősített) adatok, amelyekhez a belső és külső hozzáférés csak a vonatkozó törvényi előírások alapján erősen korlátozva, szigorúan ellenőrizve és dokumentálva engedélyezhető (pl. a központi rendszer biztonságát érintő adatok), - Érzékeny adatok, amelyekhez a belső és külső hozzáférést korlátozni, a hozzáférést naplózni kell (pl. elektronikus ügyintézés adatai, állampolgárok személyes adatai stb.), - Belső adatok, amelyekhez a külső hozzáférés nem lehetséges, belső hozzáférés korlátozása nem kritikus, - Nyilvános, közhiteles adatok, ahol a rendelkezésre állás és a megváltoztathatatlanság biztosítása kritikus, - Általános kezelésű adatok. Az alkalmazásokat, és az infrastruktúra elemeit a kezelt adatok biztonsági osztályával összhangban kell besorolni biztonsági osztályokba. A fejlesztők és üzemeltetők a biztonsági besorolásnak megfelelő adminisztratív és technikai védelmet kell, hogy kialakítsanak. |

| Eredmény: | Az adatok biztonsági besorolása és azok védelmi követelményeinek leírása. Az informatikai erőforrások osztályozása. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 4.2.2. Adatok jelölése és kezelése | |

| Cél: | A felhasználók az adatokat (elektronikus és papír hordozójú) biztonsági besorolásának megfelelően kezeljék. |

| Feladat: | Összhangban a szervezet által elfogadott biztonsági osztályozási rendszerrel, megfelelő eljárásokat kell kidolgozni és bevezetni az adatok (információhordozók) jelölésére és kezelésére. |

| Eredmény: | Az adatok osztályba sorolásának jelölése és a kezelésre vonatkozó eljárások. |

| Felelős: | Adatgazda |

5. Személyi biztonság

| 5.1. Ellenőrzött munkatársak alkalmazása | |

| Cél: | Az informatikai munkaköröket csak megfelelően ellenőrzött munkatársak töltsék be. |

| Kiinduló adat: | Biztonsági szempontból kritikus munkakörök listája. |

| Feladat: | Az informatikai munkatársak munkába állását meg kell előzzék a kezelt adatok érzékenységével arányos mélységű, a fontos és bizalmas munkakörökre vonatkozó szabályok szerinti ellenőrzések. A nemzetbiztonsági követelmények szerinti ellenőrzéseken túl a kockázattal arányos mértékben mérlegelni kell a munkatárs egyéni tulajdonságait is (pl. felelősségtudat, elkötelezettség, terhelhetőség, koncentrálóképesség, pánik-tűrőképesség stb.). A biztonsági szempontból kritikus informatikai munkaköröket betöltő munkatársak esetében az alkalmasságot rendszeresen felül kell vizsgálni. Az érintett munkatársakkal olyan - szabályzat szerinti tartalmú - titokvédelmi nyilatkozatot kell aláíratni Külső szolgáltató igénybevétele esetén a szerződésben vagy megállapodásban kell rögzíteni az erre vonatkozó feladatokat a kockázattal arányos módon. |

| Eredmény: | Munkatársak alkalmazása során gyakorolt biztonsági eljárások. |

| Felelős: | Humánpolitikai vezető és az informatikai biztonsági felügyelő/felelős |

| 5.2. Feladatok és felelősségi körök meghatározása | |

| Cél: | A biztonsági intézkedések végrehajtásával kapcsolatos feladatok, felelősségi és hatáskörök legyenek megfelelően rögzítettek. |

| Feladat: | Munkaköri leírásokban, szabályzatokban kell rögzíteni az egyes munkakörökhöz tartozó feladatokat és felelősségi kört, a szükséges informatikai jogosultságokat. Minden munkakörhöz csak a munkához feltétlen szükséges jogosultságokat kell megadni. Biztonsági oktatást kell tartani a dolgozóknak alkalmazásukkor, újinformatikai rendszerek bevezetésekor. A biztonsági szabályok megváltozásakor, de legalább kétévente frissítő oktatást kell tartani minden munkatárs számára. |

| Eredmény: | Aktuális munkaköri leírások. Biztonsági oktatások. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 5.3. Személyi biztonság az alkalmazás megszűnése, illetve megváltozása esetén | |

| Cél: | A munkatársak jogállásának megváltozása esetén fenn kell tartani a biztonsági szintet. |

| Feladat: | A munkatársak kilépése, tartós távolléte, a munkakör változása esetére eljárást kell kidolgozni a szükséges biztonsági intézkedésekről (jogosultság visszavonása, felfüggesztése, változtatása). |

| Eredmény: | Eljárás az alkalmazás megszűnése, illetve munkakör megváltozása esetére. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

6. Fizikai és környezeti biztonság

6.1. Területek védelme, biztosítása

| 6.1.1. Fizikai biztonsági zónák kialakítása | |

| Cél: | A védett erőforrások fizikai védelmének kockázatarányos megvalósítása. |

| Feladat: | Biztonsági zónákat és a hozzájuk tartozó adminisztratív és műszaki védelmi intézkedéseket kell meghatározni. A helyiségeket az alábbi biztonsági kategóriákba kell sorolni: Zárt terület (pl. gépterem), Kiemelt terület (pl. raktárak, áramellátó helyiségek), Ellenőrzött terület (pl. irodák, folyosók), Nyilvános terület (pl. ügyfélszolgálati tér). A zónába sorolásnál tekintettel kell lenni arra, hogy a szomszédos helyiségek, szomszédos biztonsági kategóriába kell tartozzanak. |

| Eredmény: | Helyiségek biztonsági besorolása. Biztonsági zónák védelmi eljárásai. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 6.1.2. Belépés- és mozgásellenőrzés | |

| Cél: | Az erőforrásokhoz való fizikai hozzáférési eljárás ellenőrzése. |

| Feladat: | A különböző biztonsági zónák közötti mozgást ellenőrizni kell. A biztonsági zónához meghatározott követelményeknek megfelelő adminisztratív és műszaki eljárásokat kell alkalmazni. A telephelyek kiválasztása és kialakítása során törekedni kell a közforgalmú (külső személyek által is használt) területek lehető legnagyobb mértékű elválasztására az üzemi területektől. Azokat a területeket, ahol külső személyek is tartózkodhatnak, nyilvános területként kell kezelni, és a hozzáférési pontokon és zónahatárokon az ennek megfelelő védelmet kell kialakítani. Az ellenőrzési pontok minimálisan a következő intézkedéseket kell megvalósítsák: - Személy azonosságának ellenőrzése, - Be- és/vagy kilépés idejének rögzítése, - Eljárást kell kidolgozni a belépés- és mozgásellenőrző rendszerek működtetésére és használatára. |

| Eredmény: | Belépés- és mozgásellenőrző rendszer. Eljárás a belépés- és mozgásellenőrző rendszerek működtetésére és használatára. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

6.2. Informatikai eszközök védelme

| 6.2.1. Berendezések elhelyezése és védelme | |

| Cél: | Biztosítani kell a berendezések működőképességét és védelmét az illetéktelen hozzáféréstől. |

| Feladat: | A berendezések elhelyezésére szolgáló helyiségek kiválasztásánál és kialakításánál figyelembe kell venni a berendezés biztonsági besorolása szerinti követelményeket. Meg kell határozni a környezeti hatások, szándékos támadás és véletlen károkozás kockázatát, és ennek megfelelő fizikai, elektronikai és élőerős védelmet kell biztosítani. |

| Eredmény: | Berendezések biztonsági besorolása szerinti védelemi követelmények. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 6.2.2. Közműszolgáltatások biztosítása | |

| Cél: | A berendezések védelme a közműszolgáltatások kiesésével, valamint működési rendellenességeivel szemben. |

| Feladat: | A közműszolgáltatások (pl. áram) kiesése esetére a szolgáltatási szint megállapodásokkal és a katasztrófaelhárítási eljárásokkal összhangban kell kiválasztani a szükséges műszaki megoldásokat (pl. áramellátás: szünetmentes áramforrás, többirányú betáplálás, áramtermelő generátor). |

| Eredmény: | Intézkedési terv a közműszolgáltatások kiesése esetére. |

| Felelős: | Üzemeltetési vezető |

| 6.2.3. Kábelezés biztonsága | |

| Cél: | Az informatikai erőforrások által használt kábelek védelme sérülésektől és lehallgatástól. |

| Feladat: | A kábelek elhelyezésekor, a használt anyagok kiválasztásakor figyelembe kell venni a kiszolgált informatikai erőforrások biztonsági besorolását. A kábeleket a várható fizikai igénybevételnek és a továbbított adatok kritikusságának megfelelően kell védeni, figyelembe véve az elektromágneses sugárzások be-, illetve kijutása (zavar, illetve információ) elleni védelmet is. A kritikus erőforrások között redundáns kapcsolatot kell kialakítani (különböző fizikai útvonalak kijelölésével). |

| Eredmény: | A biztonsági elvárásoknak megfelelően kialakított és megvalósított kábelezési terv és karbantartási eljárások. |

| Felelős: | Üzemeltetési vezető |

| 6.2.4. Berendezések karbantartása | |

| Cél: | A berendezések megbízhatóságának biztosítása, a váratlan hibák elhárítására fordítandó erőforrások minimalizálása. |

| Feladat: | A berendezések karbantartására karbantartási tervet kell készíteni, amely biztosítja a berendezések előírt (idő vagy igénybevételi) intervallumonként történő szakszerű karbantartását. |

| Eredmény: | Berendezések karbantartási terve. |

| Felelős: | Üzemeltetési vezető |

| 6.2.5. Berendezések biztonságos selejtezése és újrafelhasználása | |

| Cél: | Az adathordozókon tárolt információk ne kerülhessenek illetéktelen kezekbe. |

| Feladat: | Olyan selejtezési és megsemmisítési eljárásokat kell kidolgozni, amelyek biztosítják, hogy a selejtezett eszközökön tárolt információk visszaállítása ne legyen lehetséges. |

| Eredmény: | Informatikai berendezések selejtezési eljárásai. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7. A kommunikáció és az üzemeltetés irányítása

7.1. Üzemeltetési eljárások és felelősségi körök

| 7.1.1. Dokumentált üzemeltetési eljárások | |

| Cél: | Az üzemeltetési tevékenységek végrehajtásának és az ellenőrzés alapjának biztosítása. |