84/2007. (IV. 25.) Korm. rendelet

a Központi Elektronikus Szolgáltató Rendszer és a kapcsolódó rendszerek biztonsági követelményeiről

A Kormány az Alkotmány 35. § (2) bekezdésében megállapított eredeti jogalkotói hatáskörben, az Alkotmány 35. § (1) bekezdés a) és i) pontjaiban foglalt feladatkörében eljárva, valamint a közigazgatási hatósági eljárás és szolgáltatás általános szabályairól szóló 2004. évi CXL. törvény 174. § (1) bekezdés e) pontjában foglalt felhatalmazás alapján a következőket rendeli el:

1. §

E rendelet alkalmazásában a Központi Elektronikus Szolgáltató Rendszer (a továbbiakban: Központi Rendszer) olyan elektronikus rendszer, amely együttesen magában foglalja az elektronikus kormányzati gerinchálózatot, a kormányzati portált, az ügyfélkaput, a kormányzati ügyfél-tájékoztató központot, valamint az ezeken megjelenő, ezeken keresztül elérhető elektronikus szolgáltatásokat.

A Központi Rendszer működtetője a Miniszterelnöki Hivatal.

2. §

(1) A Központi Rendszer üzembiztonsága és a kezelt adatok biztonsága érdekében a Központi Rendszer és a kapcsolódó rendszerek egységes informatikai biztonsági követelményrendszerét az 1. melléklet, a Központi Rendszer Informatikai Katasztrófa-elhárítási Tervének alapelveit a 2. melléklet határozza meg.

(2) A biztonsági követelményrendszert a következő dokumentumtípusokban kell érvényesíteni:

a) biztonsági irányelv, mely meghatározza az informatikai infrastruktúra teljes életciklusára (tervezésnél, beszerzésénél, fejlesztésénél, üzemeltetésénél és selejtezésénél) alkalmazandó általános biztonsági elvárásokat;

b) biztonsági szabályzat, mely leírja a biztonsági intézkedéseket, azok dokumentálásának és ellenőrzésének feladatait, a végrehajtás felelősét és végrehajtás gyakoriságát vagy idejét;

c) végrehajtási eljárásrendek, melyek részletesen leírják a szabályzatban meghatározott feladatok végrehajtásának, ellenőrzésének módját, folyamatát.

(3) A (2) bekezdés szerinti dokumentumokat a Központi Rendszert működtető, illetve üzemeltető szervezetek, valamint a Központi Rendszeren keresztül elektronikus szolgáltatást nyújtó (a továbbiakban: szolgáltató) szervezetek készítik el, továbbá gondoskodnak azok karbantartásáról.

3. §

(1) A biztonsági követelményrendszertől, illetve az informatikai katasztrófaelhárítási terv alapelveitől akkor lehet eltérni, ha a követelmény nem értelmezhető vagy nem alkalmazható. Ebben az esetben az eltérést indokolni és a dokumentumokban rögzíteni kell.

(2) A biztonsági követelményrendszerben, illetve az informatikai katasztrófaelhárítási terv alapelveiben meghatározott követelményeknél kockázatarányosan akkor lehet magasabb követelményszintet megállapítani, ha a kezelt adatok érzékenysége, vagy a felhasználók bizalmának megerősítése ezt szükségessé teszi. A többletkövetelmények alkalmazása esetén az újabb követelményeket a megadott struktúrába kell illeszteni.

(3) A (2) bekezdés szerinti többletelőírások a Központi Rendszer szolgáltatásait igénybe vevő felhasználó számára csak úgy jelentenek többletfeladatot, többletkövetelményt, ha annak teljesítését önkéntesen vállalja saját biztonsága érdekében.

4. §

(1)[1] A közigazgatási informatikáért felelős miniszter a közvetlen irányítása alá tartozó informatikai biztonsági felügyelőt nevez ki vagy bíz meg. Az informatikai biztonsági felügyelő tevékenysége a Központi Rendszert működtető, illetve üzemeltető szervezetekre, valamint a szolgáltató szervezetekre is kiterjed.

(2) Az informatikai biztonsági felügyelő e rendeletben meghatározott biztonsági követelmények érvényesítése érdekében

a) folyamatosan figyelemmel kíséri a Központi Rendszert üzemeltető (a továbbiakban: üzemeltető) szervezetekkel, valamint a szolgáltató szervezetekkel kötött megállapodásokat;

b) állást foglal a Központi Rendszerhez csatlakozni kívánó szervezetek és szolgáltatások biztonságáról;

c) határidő tűzésével felhívja az érintett szervezetek vezetőit az eltérések felszámolására, ellenőrzi a követelmények megvalósítását;

d) jóváhagyja az üzemeltető, valamint a szolgáltató szervezetek Központi Rendszerre vonatkozó biztonsági irányelveit, szabályzatait és eljárásrendjeit;

e) ellenőrzi a biztonságirányítási rendszer működtetésének megvalósítását;

f) biztonsági kockázat, illetve a d) pont szerinti jóváhagyás megtagadása esetén kezdeményezheti a szolgáltatás felfüggesztését a kockázat elhárításáig.

5. §

(1) A Központi Rendszer működési és adatbiztonságáért a Központi Rendszert működtető szervezet felel.

(2) A Központi Rendszert működtető szervezet a Központi Rendszer vonatkozásában

a) kialakítja az informatikai biztonságirányítási rendszert;

b) rendszeresen, de legalább évente felülvizsgálja a meglévő informatikai biztonsági irányelveket és szabályzatokat, szükség esetén javaslatot tesz azok módosítására;

c) véleményezi a Központi Rendszert és szolgáltatásait érintő üzemeltetői és szolgáltatói biztonsági irányelveket, szabályzatokat, eljárásrendeket;

d) kidolgozza a biztonsági szabályok alkalmazására és ellenőrzésére szolgáló eljárásrendeket, illetve a meglévőket rendszeresen aktualizálja;

e) ellenőrzi az üzemeltető, valamint a szolgáltató szervezetek biztonsági megfelelőségét, a velük kötött szerződésekben és megállapodásokban érvényesíti a Központi Rendszerrel kapcsolatos biztonsági elvárásokat;

f) jogosult bekérni az üzemeltető, valamint a szolgáltató szervezetektől a jelen rendeletben meghatározott biztonsági követelmények teljesítésének értékeléséhez szükséges adatokat és dokumentumokat;

g) szakmai segítséget nyújt a biztonsági dokumentumok kialakításában.

6. §

(1) Az üzemeltető szervezet felelős a Központi Rendszer általa üzemeltetett alrendszereinek biztonságáért, és tevékenységével nem veszélyeztetheti a Központi Rendszer más elemeinek biztonságát.

(2) Az üzemeltető szervezet az üzemeltetést megvalósító szervezeti egységétől független, az üzemeltető szervezet vezetőjének közvetlen irányítása alá tartozó informatikai biztonsági felelőst jelöl ki, aki személyesen felel a biztonsági követelmények megvalósulásáért, és e feladatának ellátása körében nem utasítható.

(3) Az üzemeltető szervezet a Központi Rendszer általa üzemeltetett alrendszere vonatkozásában a következő biztonsági dokumentumokat készíti el:

a) a biztonsági irányelv;

b) az egyes szolgáltatásokra vonatkozó biztonsági szabályzatok;

c) a biztonsági szabályzatok végrehajtásához szükséges eljárásrendek.

(4) Az üzemeltető szervezet a (3) bekezdésben meghatározott dokumentumok tervezetét véleményezésre megküldi a Központi Rendszert működtető szervezetnek, majd a véglegesített tervezetet jóváhagyásra megküldi az informatikai biztonsági felügyelőnek.

(5) A biztonsági szabályzatok betartásának ellenőrzésére az üzemeltető szervezet eljárásrendeket dolgoz ki.

(6) Az üzemeltető szervezet

a) félévente tájékoztatást nyújt az informatikai biztonsági eljárásrendek működéséről az informatikai biztonsági felügyelőnek;

b) a 2. melléklet 3. 17. 1 pontja szerinti I. és II. kategóriájú biztonsági esemény esetén haladéktalanul jelentést tesz az informatikai biztonsági felügyelőnek;

c) a Központi Rendszert működtető szervezet kérésére adatokat szolgáltat a biztonsági követelmények teljesítésének ellenőrzésére;

d) legalább évente egyszer felülvizsgálja a biztonsági irányelveket, a biztonsági szabályzatokat és eljárásrendeket.

(7) Üzemeltetéssel kapcsolatos szervezeti és műszaki változások, illetve biztonsági esemény esetén a (3) bekezdés szerinti dokumentumokat soron kívül kell felülvizsgálni.

7. §

(1) A szolgáltató szervezet felelős azért, hogy az általa nyújtott szolgáltatáson keresztül történő igénybevétel ne veszélyeztesse a Központi Rendszer biztonságát.

(2) A szolgáltató szervezet a szolgáltatásainak kialakításánál és működtetésénél a kockázatarányos védelem követelményrendszere szerint köteles eljárni, e követelményeknek megfelelő biztonsági irányelvet, szabályzatot, és szükség esetén ezek megvalósítását szolgáló eljárásrendeket kell elfogadnia.

(3) A szolgáltató szervezet a szolgáltatást működtető szervezeti egységétől független, a szolgáltató szervezet vezetőjének közvetlen irányítása alá tartozó informatikai biztonsági felelőst jelöl ki, aki személyesen felel a biztonsági követelmények megvalósulásáért, és e feladatának ellátása körében nem utasítható.

(4) A szolgáltató szervezet évente felülvizsgálja a biztonsági irányelveket, a biztonsági szabályzatokat és eljárásrendeket.

(5) A szolgáltatással kapcsolatos szervezeti és műszaki változások, illetve biztonsági esemény esetén soron kívüli felülvizsgálatot valósít meg, és a tervezetet jóváhagyásra megküldi az informatikai biztonsági felügyelőnek.

(6) A szolgáltató szervezet a Központi Rendszert működtető szervezet kérésére adatokat szolgáltat a biztonsági követelmények teljesítésének ellenőrzésére.

8. §

A Központi Rendszer szolgáltatásai biztonságos igénybevételének követelményeit a 3. melléklet határozza meg. A szolgáltatások biztonsági követelményeinek a felhasználó általi megszegése következtében bekövetkező károkozás esetén az üzemeltető és a szolgáltató szervezet - ha ezt igazolja - mentesül a felelősség alól.

9. §

(1) Ez a rendelet 2007. július 1-jén lép hatályba.

(2) A Központi Rendszert működtető, valamint az üzemeltető és a szolgáltató szervezeteknek szabályzataikat 2008. június 30-ig kell e rendelet rendelkezéseivel összhangba hozniuk.

10. §[2]

Kiss Péter s. k.,

szociális és munkaügyi miniszter

1. melléklet a 84/2007. (IV. 25.) Korm. rendelethez

A Központi Rendszer és a kapcsolódó rendszerek egységes informatikai biztonsági követelményrendszere

A biztonsági irányelveknek és szabályzatoknak a jelen mellékletben meghatározott tartalmi követelményeket kell kielégíteniük. A kialakítandó eljárásrendeknek és utasításoknak a mellékletben szereplő tevékenységek egészét vagy meghatározott részét kell átfogniuk nagyobb - konkrét -részletezettséggel.

1. A szabályozás azonosító adatai

| 1. 1 A dokumentum azonosítás | |

| Cél: | A dokumentum rendelkezzen az egyértelmű azonosításhoz szükséges adattartalommal. |

| Feladat: | Legalább a következő azonosító adatokkal kell ellátni a dokumentumokat: |

| o Verzió jelölés, | |

| o A dokumentum állapotának, státuszának jelölése: munkaanyag, ellenőrzés alatt, | |

| végleges dokumentum stb., | |

| o A készítő(k) és a jóváhagyó(k) személye, | |

| o Hatálybalépés dátuma, | |

| o Következő felülvizsgálat legkésőbbi dátuma, | |

| o Hatályos mellékletek (azonosításhoz szükséges adatok felsorolása), | |

| o Kapcsolódó dokumentumok (azonosításhoz szükséges adatok felsorolása), | |

| o Tartalomjegyzék. | |

| Eredmény: | Egyértelműen azonosítható, hogy mely dokumentum milyen állapotában lévő példányáról |

| van szó, ki a felelős a tartalomért és a kiadásáért, mi a minősítése, kire (mire) érvényes, mi | |

| az időbeli hatálya. | |

| Felelős: | A szabályzat kiadásáért felelős személy |

2. Általános rendelkezések

| 2. 1 Általános tartalmi elemek | |

| Cél: | A szabályzat környezetének és kapcsolatainak, a készítés körülményeinek, |

| hatályosságának leírása. | |

| Feladat: | A szabályzat általános része legalább a következő adattartalommal kell hogy |

| rendelkezzen: | |

| o Előzmények, bevezető, összefoglaló, | |

| o A szabályzat célja, | |

| o A szabályzat szervezeti hatálya, | |

| o A szabályzat tárgyi hatálya, | |

| o Vonatkozó jogszabályok, szabványok és módszertanok, o Fogalomtár, rövidítések jelmagyarázat. | |

| Eredmény: | A szabályzatra vonatkozó átfogó ismeretek leírása, amelynek alapján azonosíthatóak annak céljai, a készítés körülményei, az előzmények, kapcsolatok és hivatkozások, és az, hogy kire, illetve mire vonatkozik. |

| Felelős: | A szabályzat kiadásáért felelős személy |

3. Informatikai biztonság szervezete

| 3. 1 Informatikai biztonság felelős szerepkörének kiosztása | |

| Cél: | A biztonsági feladatok ellátására és ellenőrzésére azonosítható szerepkörök álljanak |

| rendelkezésre. | |

| Feladat: | A szervezet vezetésének világos iránymutatással, elkötelezettsége kinyilvánításával, az |

| informatikai biztonsággal összefüggő felelősségi körök egyértelmű kijelölésével és | |

| elismertetésével aktív módon támogatnia kell az informatikai biztonságot a szervezeten belül. | |

| A kialakításnál figyelembe kell venni, hogy nem lehet összeférhetetlenség az egyes | |

| szerepkörök között, és független, közvetlen a felső vezetéshez utalt, neki jelentő | |

| szerepkör(ök)et kell létrehozni. | |

| Az informatikai biztonsággal összefüggő valamennyi felelősségi kört egyértelműen kell | |

| meghatározni. | |

| Legalább a következő szerepköröket kell létrehozni: | |

| o Informatikai biztonsági felügyelő (a Központi Rendszert működtető | |

| szervezetben) - felel a Központi Rendszer informatikai biztonságáért, ellátja | |

| az informatikai biztonság ellenőrzését. Összefogja és koordinálja az | |

| informatikai biztonsági felelősök szakmai tevékenységét az üzemeltető és a | |

| szolgáltató szervezeteknél. | |

| o Informatikai biztonsági felelős (az üzemeltető és szolgáltató szervezeteknél) | |

| - felel a Központi Rendszer üzemeltetőinél és szolgáltatatóinál az informatikai | |

| biztonságért. | |

| Eredmény: | Független, jól irányított szervezet, központilag koordinált, folyamatos szakmai |

| tevékenység, világos szerepkörök és feladatok. | |

| Felelős: | A szervezet vezetője |

| 3. 2 Külső szolgáltatók igénybevétele | |

| Cél: | Az informatikai feladatok kiszervezése esetén fenntartani az informatikai biztonság |

| szintjét. | |

| Feladat: | Külső szolgáltatók igénybevételével az informatikai biztonsággal kapcsolatos felelősség |

| nem hárítható át, az a feladatért felelős szervezet első számú vezetőjét terheli. | |

| A külső szolgáltatók igénybevétele esetén a szolgáltatási megállapodásokban | |

| (szerződésekben) kell kikötni a szolgáltatásra érvényes biztonsági követelményeket és | |

| szabályozást. Biztosítani kell a feladatért felelős szervezet számára a mérés és ellenőrzés | |

| feltételeit. | |

| A meglévő megállapodásokat, szerződéseket legalább évenként felül kell vizsgálni, és a | |

| szükséges módosításokat el kell végezni. | |

| Eredmény: | Informatikai biztonsági követelmények a szolgáltatási megállapodásokban. |

| Éves biztonsági felülvizsgálatok. | |

| Felelős: | A szervezet vezetője |

4. Informatikai vagyontárgyak kezelése

| 4. 1 Felelősség az informatikai vagyontárgyakért | |

| Cél: | Meg kell határozni, hogy a szervezetben ki és milyen módon viseli a felelősséget az |

| informatikai vagyontárgyakért (materiális és immateriális vagyonelemekre egyaránt). | |

| Feladat: | Az informatikai vagyontárgyakat nyilvántartásba kell venni a következő csoportosításban: |

| o Adatok, | |

| o Alkalmazások, | |

| o Informatikai infrastruktúra (pl. hardverek, szoftverek stb. ). | |

| A vagyontárgyak azonosításához szükséges adatokat nyilvántartásban kell rögzíteni, | |

| biztonsági osztályba kell sorolni, és meg kell nevezni a vagyontárgy felelősét. | |

| Eredmény: | Vagyontárgyak és felelős(ök) listája. |

| Felelős: | Informatikai vezető |

4.2 Az informatikai rendszerben kezelt adatok osztályozása

| 4. 2. 1 Osztályozási elvek kialakítása | |

| Cél: | Az adatok (az informatikailag feldolgozott, meta- és üzemeltetési adatok) osztályozásának |

| célja, hogy azok adatvédelmi és biztonsági súlyának megfelelően kerüljön kialakításra az | |

| arányos védelem. | |

| Feladat: | Az adatokat értékük, a jogi előírások, a szervezet szempontjából képviselt érzékenységük |

| és kritikusságuk szempontjából kell osztályozni. | |

| Az adatokat az alábbi osztályokba kell sorolni: | |

| o Különlegesen érzékeny (titkos) adatok, amelyekhez a belső és külső hozzáférést | |

| erősen korlátozni és szigorúan ellenőrizni, dokumentálni kell (pl. a rendszer | |

| biztonságát érintő adatok), | |

| o Érzékeny adatok, amelyekhez a belső és külső hozzáférést korlátozni, a | |

| hozzáférést naplózni kell (pl. elektronikus ügyintézés adatai, állampolgárok | |

| személyes adatai stb. ), | |

| o Belső adatok, amelyekhez a külső hozzáférés nem lehetséges, belső hozzáférés | |

| korlátozása nem kritikus, | |

| o Nyilvános, közhiteles adatok, ahol a rendelkezésre állás és a | |

| megváltoztathatatlanság biztosítása kritikus, | |

| o Nem osztályozott adatok. | |

| Az alkalmazásokat, és az infrastruktúra elemeit a kezelt adatok biztonsági osztályával | |

| összhangban kell besorolni biztonsági osztályokba. | |

| A fejlesztők és üzemeltetők a biztonsági besorolásnak megfelelő adminisztratív és | |

| technikai védelmet kell hogy kialakítsanak. | |

| Eredmény: | Az adatok biztonsági besorolása és azok védelmi követelményeinek leírása. |

| Az informatikai erőforrások osztályozása. | |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 4. 2. 2 Adatok jelölése és kezelése | |

| Cél: | A felhasználók az adatokat (elektronikus és papír hordozójú) biztonsági besorolásának megfelelően kezeljék. |

| Feladat: | Összhangban a szervezet által elfogadott biztonsági osztályozási rendszerrel, megfelelő eljárásokat kell kidolgozni és bevezetni az adatok (információ-hordozók) jelölésére és kezelésére. |

| Eredmény: | Az adatok osztályba sorolásának jelölése és a kezelésre vonatkozó eljárások. |

| Felelős: | Adatgazda |

5. Személyi biztonság

| 5. 1 Ellenőrzött munkatársak alkalmazása | |

| Cél: | Az informatikai munkaköröket csak megfelelően ellenőrzött munkatársak töltsék be. |

| Feladat: | Az informatikai munkatársak munkába állását meg kell előzzék a kezelt adatok |

| érzékenységével arányos mélységű, a fontos és bizalmas munkakörökre vonatkozó | |

| szabályok szerinti ellenőrzések. | |

| A nemzetbiztonsági követelmények szerinti ellenőrzéseken túl a kockázattal arányos | |

| mértékben mérlegelni kell a munkatárs egyéni tulajdonságait is (pl. felelősségtudat, | |

| elkötelezettség, terhelhetőség, koncentrálóképesség, pánik-tűrőképesség stb. ). | |

| A biztonsági szempontból kritikus informatikai munkaköröket betöltő munkatársak | |

| esetében az alkalmasságot rendszeresen felül kell vizsgálni. | |

| Az érintett munkatársakkal olyan - szabályzat szerinti tartalmú - titokvédelmi | |

| nyilatkozatot kell aláíratni, amely a munkaviszony megszűnte után is meghatározott | |

| időtartamig kötelezi őket a titoktartásra. | |

| Külső szolgáltató igénybevétele esetén a szerződésben vagy megállapodásban kell | |

| rögzíteni az erre vonatkozó feladatokat a kockázattal arányos módon. | |

| Eredmény: | Biztonsági szempontból kritikus munkakörök listája. |

| Munkatársak alkalmazása során gyakorolt biztonsági eljárások. | |

| Felelős: | Humánpolitikai vezető és az informatikai biztonsági felügyelő/felelős |

| 5. 2 Feladatok és felelősségi körök meghatározása | |

| Cél: | A biztonsági intézkedések végrehajtásával kapcsolatos feladatok, felelősségi és |

| hatáskörök legyenek megfelelően rögzítettek. | |

| Feladat: | Munkaköri leírásokban, szabályzatokban kell rögzíteni az egyes munkakörökhöz tartozó |

| feladatokat és felelősségi kört, a szükséges informatikai jogosultságokat. Minden | |

| munkakörhöz csak a munkához feltétlen szükséges jogosultságokat kell megadni. | |

| Biztonsági oktatást kell tartani a dolgozóknak alkalmazásukkor, új informatikai | |

| rendszerek bevezetésekor. | |

| A biztonsági szabályok megváltozásakor, de legalább kétévente frissítő oktatást kell | |

| tartani minden munkatárs számára. | |

| Eredmény: | Aktuális munkaköri leírások. |

| Biztonsági oktatások. | |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 5. 3 Személyi biztonság az alkalmazás megszűnése, illetve megváltozása esetén | |

| Cél: | A munkatársak jogállásának megváltozása esetén fenn kell tartani a biztonsági szintet. |

| Feladat: | A munkatársak kilépése, tartós távolléte, a munkakör változása esetére eljárást kell kidolgozni a szükséges biztonsági intézkedésekről (jogosultság visszavonása, felfüggesztése, változtatása). |

| Eredmény: | Eljárás az alkalmazás megszűnése, illetve munkakör megváltozása esetére. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

6. Fizikai és környezeti biztonság

6.1 Területek védelme, biztosítása

| 6. 1. 1 Fizikai biztonsági zónák kialakítása | |

| Cél: | A védett erőforrások fizikai védelmének kockázatarányos megvalósítása. |

| Feladat: | Biztonsági zónákat és a hozzájuk tartozó adminisztratív és műszaki védelmi intézkedéseket kell meghatározni. A helyiségeket az alábbi biztonsági kategóriákba kell sorolni: |

| o Zárt terület (pl. gépterem), | |

| o Kiemelt terület (pl. raktárak, áramellátó helyiségek), | |

| o Ellenőrzött terület (pl. irodák, folyosók), | |

| o Nyilvános terület (pl. ügyfélszolgálati tér). | |

| A zónába sorolásnál tekintettel kell lenni arra, hogy a szomszédos helyiségek, szomszédos | |

| biztonsági kategóriába kell tartozzanak. | |

| Eredmény: | Helyiségek biztonsági besorolása. |

| Biztonsági zónák védelmi eljárásai. | |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 6. 1. 2 Belépés- és mozgásellenőrzés | |

| Cél: | Az erőforrásokhoz való fizikai hozzáférési eljárás ellenőrzése. |

| Feladat: | A különböző biztonsági zónák közötti mozgást ellenőrizni kell. A biztonsági zónához meghatározott követelményeknek megfelelő adminisztratív és műszaki eljárásokat kell alkalmazni. |

| A telephelyek kiválasztása és kialakítása során törekedni kell a közforgalmú (külső személyek által is használt) területek lehető legnagyobb mértékű elválasztására az üzemi területektől. | |

| Azokat a területeket, ahol külső személyek is tartózkodhatnak, nyilvános területként kell kezelni, és a hozzáférési pontokon és zónahatárokon az ennek megfelelő védelmet kell kialakítani. | |

| Az ellenőrzési pontok minimálisan a következő intézkedéseket kell megvalósítsák: | |

| o Személy azonosságának ellenőrzése, | |

| o Be- és/vagy kilépés idejének rögzítése. | |

| Eljárást kell kidolgozni a belépés- és mozgásellenőrző rendszerek működtetésére és | |

| használatára. | |

| Eredmény: | Belépés- és mozgásellenőrző rendszer. |

| Eljárás a belépés- és mozgásellenőrző rendszerek működtetésére és használatára. | |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

6.2 Informatikai eszközök védelme

| 6. 2. 1 Berendezések elhelyezése és védelme | |

| Cél: | Biztosítani kell a berendezések működőképességét és védelmét az illetéktelen hozzáféréstől. |

| Feladat: | A berendezések elhelyezésére szolgáló helyiségek kiválasztásánál és kialakításánál figyelembe kell venni a berendezés biztonsági besorolása szerinti követelményeket. Meg kell határozni a környezeti hatások, szándékos támadás és véletlen károkozás kockázatát, és ennek megfelelő fizikai, elektronikai és élőerős védelmet kell biztosítani. |

| Eredmény: | Berendezések biztonsági besorolása szerinti védelemi követelmények. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 6. 2. 2 Közműszolgáltatások biztosítása | |

| Cél: | A berendezések védelme a közműszolgáltatások kiesésével, valamint működési rendellenességeivel szemben. |

| Feladat: | A közműszolgáltatások (pl. áram) kiesése esetére a szolgáltatási szint megállapodásokkal és a katasztrófa-elhárítási eljárásokkal összhangban kell kiválasztani a szükséges műszaki megoldásokat (pl. áramellátás: szünetmentes áramforrás, többirányú betáplálást, áramtermelő generátor). |

| Eredmény: | Intézkedési terv a közműszolgáltatások kiesése esetére. |

| Felelős: | Informatikai vezető |

| 6. 2. 3 Kábelezés biztonsága | |

| Cél: | Az informatikai erőforrások által használt kábelek védelme sérülésektől és lehallgatástól. |

| Feladat: | A kábelek elhelyezésekor, a használt anyagok kiválasztásakor figyelembe kell venni a kiszolgált informatikai erőforrások biztonsági besorolását. A kábeleket a várható fizikai igénybevételnek és a továbbított adatok kritikusságának megfelelően kell védeni, figyelembe véve az elektromágneses sugárzások be-, illetve kijutása (zavar, illetve információ) elleni védelmet is. |

| A kritikus erőforrások között redundáns kapcsolatot kell kialakítani (különböző fizikai útvonalak kijelölésével). | |

| Eredmény: | A biztonsági elvárásoknak megfelelően kialakított és megvalósított kábelezési terv és karbantartási eljárások. |

| Felelős: | Informatikai vezető |

| 6. 2. 4 Berendezések karbantartása | |

| Cél: | A berendezések megbízhatóságának biztosítása, a váratlan hibák elhárítására fordítandó erőforrások minimalizálása. |

| Feladat: | A berendezések karbantartására karbantartási tervet kell készíteni, amely biztosítja a berendezések előírt (idő vagy igénybevételi) intervallumonként történő szakszerű karbantartását. |

| Eredmény: | Berendezések karbantartási terve. |

| Felelős: | Informatikai vezető |

| 6. 2. 5 Berendezések biztonságos selejtezése és újrafelhasználása | |

| Cél: | Az adathordozókon tárolt információk ne kerülhessenek illetéktelen kezekbe. |

| Feladat: | Olyan selejtezési és megsemmisítési eljárásokat kell kidolgozni, amelyek biztosítják, hogy a selejtezett eszközökön tárolt információk visszaállítása ne legyen lehetséges. |

| Eredmény: | Informatikai berendezések selejtezési eljárásai. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7. A kommunikáció és az üzemeltetés irányítása

7.1 Üzemeltetési eljárások és felelősségi körök

| 7. 1. 1 Dokumentált üzemeltetési eljárások | |

| Cél: | Az üzemeltetési tevékenységek végrehajtásának és az ellenőrzés alapjának biztosítása. |

| Feladat: | Az üzemeltetési feladatok határidőre történő, szabályozott végrehajtása érdekében |

| üzemeltetési szabályzatot és üzemeltetési eljárásokat kell készíteni. | |

| Az üzemeltetési szabályzatokban az üzemeltetéssel kapcsolatos feladatokat és | |

| felelősségeket kell meghatározni. | |

| Az üzemeltetési eljárásokban az üzemeltetési feladatok végrehajtási eljárásait, műszaki | |

| leírásait kell meghatározni. | |

| Eredmény: | Üzemeltetési szabályzat. |

| Üzemeltetési eljárások. | |

| Felelős: | Informatikai vezető |

| 7. 1. 2 Változáskezelési eljárások | |

| Cél: | Az informatikai rendszer konfigurációján csak előzetesen engedélyezett változások |

| történhessenek. | |

| Feladat: | Ki kell dolgozni a változások kezelésének szabványos folyamatát az igényfelvetéstől az |

| átadás-átvételig. | |

| A változáskezelési eljárás tartalmazza legalább az alábbiakat: | |

| o Változási igények fogadása, kezelése, | |

| o Kockázat elemzése, priorizálás, | |

| o Változás dokumentálása és implementálása. | |

| Eredmény: | Változáskezelési eljárás. |

| Felelős: | Informatikai vezető |

| 7. 1. 3 Feladatkörök, kötelezettségek elhatárolása | |

| Cél: | Kerüljenek szétválasztásra a biztonsági szempontból összeférhetetlen feladatkörök. |

| Feladat: | Meg kell határozni a biztonsági szempontból összeférhetetlen feladatokat, amelyek |

| véletlen vagy szándékos károkozást tesznek lehetővé, és ezek szétválasztását | |

| érvényesíteni kell a szervezeti felépítésben, valamint a munkakörök kialakításakor. | |

| Összeférhetetlen feladatkörök (például): | |

| o fejlesztés és üzemeltetés, | |

| o üzemeltetés és biztonsági adminisztráció, | |

| o üzemeltetés és felhasználás. | |

| Eredmény: | Összeférhetetlen feladatkörök azonosítva és szétválasztva. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 1. 4 Fejlesztési, teszt és üzemeltetési berendezések különválasztása | |

| Cél: | Az üzemeltetési környezethez való jogosulatlan hozzáférés, illetve jogosulatlan módosítás kockázatának csökkentése. |

| Feladat: | A fejlesztési, teszt környezeteket és üzemi környezetet logikailag és lehetőség szerint fizikailag is szét kell választani egymástól. |

| Eredmény: | Elkülönített fejlesztési, teszt és üzemeltetési környezetek. |

| Felelős: | Informatikai vezető |

7.2 Harmadik felek tevékenységének irányítása

| 7. 2. 1 Szolgáltatásnyújtás | |

| Cél: | A külső szolgáltatótól igénybe vett szolgáltatások esetén is biztosítani kell a biztonsági követelmények teljesülését. |

| Feladat: | Meg kell határozni azokat a szerződéses elemeket és tevékenységeket, amelyeket érvényesíteni kell a harmadik felekkel kötött szolgáltatási szerződésekben. Ki kell dolgozni ezen követelmények teljesülésének ellenőrzési eljárásait. |

| Eredmény: | Biztonsági követelmények a szolgáltatási megállapodásokban. Ellenőrzési eljárások a biztonsági követelmények érvényesítésére. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 2. 2 Harmadik felek szolgáltatásainak figyelemmel kísérése és átvizsgálása | |

| Cél: | Ellenőrizni kell, hogy a külső féltől igénybe vett szolgáltatások esetén teljesül-e az elvárt szolgáltatási szint. |

| Feladat: | Ki kell dolgozni a szolgáltatási szintek leírásának, érvényesítésének, a teljesítés dokumentálásának, ellenőrzésének és a nem megfelelő teljesítés szankcionálásának eljárásait. |

| Eredmény: | Szolgáltatási szint menedzselését biztosító eljárások. |

| Felelős: | Informatikai vezető és informatikai biztonsági felügyelő/felelős |

| 7. 2. 3 Harmadik felek szolgáltatásaival kapcsolatos változások kezelése | |

| Cél: | Biztosítani kell, hogy a változásokat csak a megfelelő jogosultságokkal lehessen kezdeményezni, és a végrehajtás ellenőrzött és dokumentált körülmények között történjen az igény felvetésétől az átadás-átvételig. |

| Feladat: | Ki kell dolgozni a változáskezelési eljárásokat a külső fél által nyújtott szolgáltatásokra. A változáskezelési eljárásnak biztosítania kell a következőket: a változások végrehajtása csak a megfelelő jóváhagyás után történjen, a végrehajtás során is érvényesüljenek a biztonsági követelmények, az átvétel során ellenőrzésre kerüljön a specifikációban/változási kérelemben leírtak teljesülése. |

| Eredmény: | Változáskezelési eljárások külső szolgáltatásokra. |

| Felelős: | Informatikai vezető és informatikai biztonsági felügyelő/felelős |

7.3 Rendszertervezés és -elfogadás

| 7. 3. 1 Kapacitás-menedzsment | |

| Cél: | A mindenkori erőforrás-igények hatékony kielégítése és a szűk keresztmetszetek kialakulásának elkerülése. |

| Feladat: | Ki kell dolgozni az erőforrás-kihasználtság figyelésének, elemzésének és a jövőbeli trendek előrejelzésének folyamatait, és ennek eredményét figyelembe kell venni az erőforrás-beszerzések tervezésekor. |

| Eredmény: | Kapacitás-menedzsment tervek. |

| Felelős: | Informatikai vezető és informatikai biztonsági felügyelő/felelős |

| 7. 3. 2 Rendszerek elfogadása, átvétele | |

| Cél: | Biztosítani kell, hogy az átvett rendszerek tegyenek eleget az elvárt minőségi, mennyiségi, biztonsági és funkcionális követelményeknek. |

| Feladat: | A rendszerek átvételéhez olyan eljárásokat kell kidolgozni, amelyek biztosítják az elvárásoknak való megfelelés ellenőrzését. Az ellenőrzés módszerei a tesztelés (funkcionális/terheléses stb. ), a forráskód-audit, szakértői ellenőrzés stb. |

| Eredmény: | Átadás-átvételi eljárási rend. |

| Felelős: | Informatikai vezető |

7.4 Védelem a rosszindulatú és mobil kódok ellen

| 1. 4. 1 Rosszindulatú kód elleni védelem | |

| Cél: | Meg kell akadályozni, hogy a szervezet működésében zavart, adatvesztést vagy adatkiszivárgást okozzon bármilyen rosszindulatú kód (vírus, trójai stb. ). |

| Feladat: | Olyan adminisztratív és technikai intézkedéseket kell alkalmazni, amelyek megakadályozzák a rosszindulatú kódokat tartalmazó programok bejutását, alkalmazását. |

| Eredmény: | Rosszindulatú kód elleni védelem. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 4. 2 Mobil kód elleni intézkedések | |

| Cél: | Meg kell akadályozni, hogy a szervezet működésében zavart, adatvesztést vagy adatkiszivárgást okozzon bármilyen rosszindulatú mobil kód. |

| Feladat: | Le kell tiltani minden olyan kód futtatását, amelyek nem szükségesek a felhasználók munkájához. |

| Eredmény: | Biztonságos böngésző beállítások. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7.5 Biztonsági mentés

| 7. 5. 1 Információk biztonsági mentése | |

| Cél: | Az elviselhetetlen mértékű adatvesztés megakadályozása, és az elvárt időn belüli |

| visszaállítás biztosítása. | |

| Feladat: | Olyan mentési rendet kell kialakítani, ami biztosítja az adatok visszaállíthatóságát a |

| szervezet által meghatározott követelmények szerint (elvárt visszaállítás idő, maximálisan | |

| elviselhető adatvesztés stb. ). | |

| A mentések gyakoriságát, a mentés módját, a használt adathordozót és a tárolási helyet a | |

| fentiek figyelembevételével kell kiválasztani, és ki kell dolgozni azokat az eljárásokat, | |

| amelyek teljesítik a követelményeket. | |

| Az eljárások kidolgozása után az érintettek számára oktatás szükséges, és elengedhetetlen | |

| a teljes visszaállítási eljárás tesztelése is. | |

| Ki kell dolgozni a mentések ellenőrzésének (ellenőrző visszatöltés) rendjét is | |

| (többpéldányos mentés, külső helyszínen tárolás). | |

| A mentési, visszaállítási eljárást évente és releváns változások esetén felül kell vizsgálni, | |

| és naprakésszé kell tenni. | |

| Eredmény: | Mentési és visszaállítási eljárások. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7.6 Hálózatbiztonság kezelése

| 7. 6. 1 Hálózatok védelme | |

| Cél: | A hálózatokon továbbított adatok biztonságának és a hálózat rendelkezésre állásának |

| védelme. | |

| Feladat: | A hálózatok biztonsági érdekében a következő intézkedések megvalósítása javasolt: a |

| hálózat szegmentációja, tűzfalas védelem (csomag-/alkalmazásszintű), vírusvédelmi | |

| eszközök, tartalomszűrés, titkosított adatvédelmi csatornák kialakítása. | |

| A hálózati rendelkezésre állás érdekében a hálózati forgalmat rendszeresen mérni és | |

| értékelni kell, és biztosítani, hogy a szükséges sávszélesség kellő biztonsággal | |

| rendelkezésre álljon. | |

| Dokumentálni kell a hálózatokon alkalmazott védelmi intézkedéseket és azok üzemeltetési | |

| eljárásait. | |

| Eredmény: | Hálózatbiztonsági intézkedések dokumentációja. |

| Hálózatbiztonsági szabályzat. | |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 6. 2 Hálózati szolgáltatások biztonsága | |

| Cél: | Az elvárt minőségi, mennyiségi, funkcionális és biztonsági paraméterek megbízható nyújtásának biztosítása a hálózati szolgáltatók részéről. |

| Feladat: | Dokumentálni kell a hálózati szolgáltatásokkal szemben támasztott biztonsági követelményeket és azok ellenőrzésének, valamint a nem megfelelő teljesítés szankcionálásának eljárásait. |

| Eredmény: | Hálózati szolgáltatások biztonsági követelményei. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7.7 Adathordozók kezelése

| 1. 1.1\ Adathordozók kezelése | |

| Cél: | Biztosítani kell, hogy az adathordozók, illetve a rajtuk tárolt adatok a telephelyről kikerülve se sérülhessenek, módosulhassanak vagy kerülhessenek illetéktelen kezekbe. |

| Feladat: | Ki kell dolgozni valamennyi adathordozó kezelésének eljárásait, kiemelt figyelmet fordítva a telephelyen kívüli védelemre. A szabályzatnak ki kell terjednie a teljes élettartamra, a nyilvántartásra, a selejtezésre, a frissítésekre, több példány készítésére. Kiemelt figyelmet kell fordítani az USB eszközökre, a memóriakártyákra. |

| Eredmény: | Adathordozók kezelési szabályzata. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 7.: 2 Adathordozók selejtezése | |

| Cél: | Biztosítani kell, hogy a selejtezett adathordozókon tárolt információk se kerülhessenek |

| illetéktelen kezekbe. | |

| Feladat: | Meg kell határozni azon adathordozók körét, amelyek a rajtuk tárolt adatok miatt |

| selejtezés után sem kerülhetnek ellenőrizetlen körülmények közé. | |

| Olyan selejtezési eljárásokat kell kidolgozni, amelyek biztosítják a selejtezett | |

| adathordozókon tárolt adatok biztonságos, visszaállítást lehetetlenné tevő | |

| megsemmisítését. Minden adathordozó-típusra (mágneses, optikai) ki kell dolgozni a | |

| specifikus eljárásrendet. | |

| A selejtezés folyamatát dokumentálni kell a későbbi ellenőrizhetőség érdekében. | |

| Eredmény: | Adathordozók biztonsági besorolása. |

| Selejtezési eljárások. | |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 7. 3 Informatikai rendszerekben tárolt adatok kezelési eljárásai | |

| Cél: | Az adatok biztonsági besorolása szerinti védelem biztosítása. |

| Feladat: | Minden biztonsági osztályra ki kell dolgozni az adatok tárolási és kezelési eljárásait, amelyek biztosítják a biztonsági osztály által előírt védelmi szintet. |

| Eredmény: | Adatkezelési eljárások minden biztonsági osztályra. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 7. 4 Rendszerdokumentáció védelme | |

| Cél: | A rendszerdokumentáció rendelkezésre állásának és adatbiztonságának védelme. |

| Feladat: | Ki kell dolgozni a rendszerek dokumentációinak tárolási és hozzáférési szabályait, ami biztosítja azok rendelkezésre állását és a jogosultsághoz kötött, ellenőrzött hozzáférést. A rendelkezésre állásba bele kell érteni a naprakészséget, a változások átvezetésének folyamatszerű és biztonságos mechanizmusát is. A tárolási rendnek azt is biztosítania kell, hogy szükség esetén az arra jogosultak azonnal hozzáférhessenek a szükséges dokumentációkhoz. |

| Eredmény: | Rendszerdokumentációk tárolási szabályzata. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7.8 Adatcsere, adattovábbítás

| 7. 8. 1 Adatcserére, adattovábbításra vonatkozó szabályzatok és eljárások | |

| Cél: | Biztosítani kell az adatcserének, a továbbított adatoknak a biztonsági osztályuknak |

| megfelelő védelmét. | |

| Feladat: | Ki kell dolgozni a külső szervezetekkel történő adatcsere, a részükre történő |

| adattovábbítás technikai és adminisztratív eljárásait. Az alkalmazott védelmet az átadott | |

| információ biztonsági besorolásának megfelelően kell kialakítani. Az eljárásnak ki kell | |

| térnie az adatkéréstől az adat megérkezésének visszaigazolásáig minden lépésre, és | |

| egyértelműen definiálnia kell a folyamatban résztvevők felelősségét. | |

| Eredmény: | Kommunikációra vonatkozó biztonsági szabályok. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 8. 2 Megállapodások az adatcseréről, adattovábbításról | |

| Cél: | Más adatkezelésre feljogosított szervezetekkel történő adatcsere biztonságának fenntartása. |

| Feladat: | Az adatcsere, adattovábbítás biztonságáról a szervezetek között olyan megállapodást kell kötni, amely mindkét fél által támasztott követelményeknek megfelel. |

| Eredmény: | Adatcsere, adattovábbítás biztonsági eljárásai. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 8. 3 Fizikai adathordozók szállítása | |

| Cél: | Az adathordozók sérülésének, módosulásának és elvesztésének megakadályozása a szállítás során. |

| Feladat: | Ki kell dolgozni az adathordozók szállítására vonatkozó szabályzatot. A szállításhoz használt eszközt, járművet és adminisztratív védelmet a szállított adat érzékenysége és kritikus volta alapján kell meghatározni. |

| Eredmény: | Adathordozók szállításának eljárásrendje. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 8. 4 Elektronikus üzenetek küldése/fogadása | |

| Cél: | Az elektronikus üzenetek védelme jogosulatlan hozzáférés és módosítás ellen. |

| Feladat: | Biztosítani kell az elektronikus üzenetekben továbbított információk biztonságát és rendelkezésre állását. Ehhez meg kell határozni azokat az eljárásokat, amelyeket az elektronikus üzenetek továbbítása során alkalmaznak. Ilyen intézkedés lehet az elektronikus aláírás, időbélyegzés használata, titkosítás. |

| Eredmény: | Elektronikus üzenetváltás szabályai. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 8. 5 Működést támogató információs rendszerek | |

| Cél: | A szervezet által használt információs rendszerek biztonságának védelme. |

| Feladat: | Szabályozni kell a rendszerek használatát azok túlterhelésének, üzemzavarának elkerülése, illetve a tárolt információk sérülésének megakadályozása érdekében. Meg kell határozni, hogy az érintett rendszerek ki által, milyen célra és módon alkalmazhatók (pl. internethasználat, email használat). |

| Eredmény: | Felhasználói utasítás a kritikus rendszerekre. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7.9 Valós idejű, ügyfeleknek biztosított szolgáltatások

| 7. 9. 1 On-line üzenetváltások (tranzakciók) | |

| Cél: | Biztosítani kell az on-line tranzakciók bizalmasságát, sértetlenségét, és meg kell akadályozni az adatvesztést. |

| Feladat: | Ki kell dolgozni az on-line tranzakciók védelmére vonatkozó követelményeket, és a követelmények teljesítése érdekében végrehajtott technikai és adminisztratív intézkedéseket. |

| Eredmény: | On-line tranzakciók biztonsági követelményei. On-line tranzakciók biztonsági intézkedései. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 9. 2 Nyilvánosan hozzáférhető információk | |

| Cél: | Biztosítani kell a nyilvánosan hozzáférhető információk sértetlenségét. |

| Feladat: | Ki kell dolgozni a nyilvánosan hozzáférhető információk (pl. honlapok, nyilvános adatbázisok) sértetlensége érdekében szükséges adminisztratív és technikai intézkedéseket. Ki kell térni az információ változtatásának eljárásrendjére, új információ közzététele előtt követendő eljárásra és egyes információk törlésének eljárásaira is. |

| Eredmény: | Változáskezelési eljárások a nyilvánosan hozzáférhető információkra. Technikai intézkedések dokumentációja. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

7.10 Követés (monitoring)

| 7. 10. 1 Audit naplózás | |

| Cél: | A felhasználói tevékenység (jogosult és illetéktelen) figyelemmel kísérése, a támadási kísérletek mielőbbi felfedése érdekében biztosítani kell a naplófájlok biztonságát. |

| Feladat: | Meg kell határozni, hogy milyen adatok hozzáférése/módosítása esetén van szükség és milyen mélységű naplózásra. Ki kell dolgozni a naplófájlok kezelésére (rögzítés, elemzés) vonatkozó adminisztratív eljárásokat és technikai megoldásokat. A kritikus rendszerek naplófájljait rendszeresen vizsgálni kell az esetleges üzemzavarok és támadási kísérletek felfedése érdekében. Ez a vizsgálat részben automatizálható, amennyiben a naplófájlok mennyisége ezt indokolja. |

| Eredmény: | Naplófájlok létrehozásának, kezelésének és felhasználásának szabályai. Technikai intézkedések dokumentációja. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 10. 2 Rendszerhasználat figyelése | |

| Cél: | A rendszerek jogosulatlan használatának megakadályozása, és a hibás működés időben történő észlelése. |

| Feladat: | Ki kell dolgozni a rendszerhasználat figyelésének (adatgyűjtés-elemzés-intézkedés) eljárásait, amelyek biztosítják, hogy a rendellenességek időben feltárásra kerüljenek és kezelhetők legyenek. |

| Eredmény: | Monitoring eljárások. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 10. 3 Naplóinformációk védelme | |

| Cél: | A rendszer működésére vonatkozó információk rendelkezésre állása. |

| Feladat: | Ki kell dolgozni a rendszernaplók rögzítésének, tárolásának és elemzésének eljárásait, amelyek biztosítják azok sértetlenségét, megváltoztathatatlanságát és a jogosultsághoz kötött hozzáférést. |

| Eredmény: | Naplóinformációk kezelési eljárásai. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 10. 4 Adminisztrátori és kezelői naplók | |

| Cél: | Az ellenőrzés, visszakereshetőség és számon kérhetőség biztosítása a rendszerekben végzett tevékenységekkel kapcsolatban. |

| Feladat: | Ki kell dolgozni az adminisztrátori és operátori naplók rögzítésének és tárolásának eljárásait, amelyek biztosítják azok sértetlenségét, megváltoztathatatlanságát és a jogosultsághoz kötött hozzáférést. |

| Eredmény: | Rendszerekben végzett tevékenységek naplózásának eljárásai. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 7. 10. 5 Hibák naplózása | |

| Cél: | A hibák nyilvántartása a tanulságok levonása és a hibák jövőbeli elkerülése érdekében. |

| Feladat: | Ki kell dolgozni a hibákra vonatkozó információk rögzítésének, tárolásának és elemzésének eljárásait. A hibaelemzések alapján meg kell hozni a szükséges javító intézkedéseket (hiba megkeresése az adott rendszerben, kapacitásbővítés stb. ). |

| Eredmény: | Hibanaplók kezelési rendje. |

| Felelős: | Informatikai vezető és informatikai biztonsági felügyelő/felelős |

| 7. 10. 6 Időadatok szinkronizálása | |

| Cél: | Biztosítani kell, hogy a különböző rendszerekben rögzített adatok (tranzakciók, naplóbejegyzések, üzenetek) időadatai a lehető legteljesebb összhangban legyenek. |

| Feladat: | Meg kell határozni az órajelek és időadatok szinkronizálására vonatkozó eljárásokat. Az órajelek szinkronizálását a szervezeten belül ugyanazon forráshoz kell igazítani. Összetett, sok elemében időadatokat felhasználó rendszer esetén vizsgálni kell a helyi időszerver üzembe állításának lehetőségét, illetve külső - központi - referenciaforráshoz történő szinkronizálást. |

| Eredmény: | Egységes időadatok, időbélyegzések a rendszerekben és naplófájlokban. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

8. Hozzáférés-ellenőrzés

8.1 A hozzáférés-ellenőrzéshez fűződő működési követelmény

| 8. 1. 1 Hozzáférés-ellenőrzési szabályzat | |

| Cél: | A dokumentumokhoz, információkhoz, adatokhoz történő hozzáférés ellenőrzése. |

| Feladat: | Hozzáférési-ellenőrzési szabályzat kialakítása, bevezetése, betartatása; a szabályzat |

| periodikus felülvizsgálata és módosítása elengedhetetlen. Minden felhasználó csak | |

| azokhoz az erőforrásokhoz/információkhoz férhessen hozzá, amelyek a munkájához | |

| mindenképp szükségesek. | |

| Eredmény: | Dokumentált információ-hozzáférési szabályozás révén csökken az információk |

| kiszivárgásának és az illetéktelen hozzáférések kockázata. | |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

8.2 Felhasználói hozzáférés irányítása

| 8. 2. 1 Felhasználók regisztrálása | |

| Cél: | Az erőforrásokhoz és információkhoz való hozzáférési jogok megadásának és megvonásának szabályozása. |

| Feladat: | Ki kell dolgozni, be kell vezetni és szigorúan be kell tartatni a felhasználóknak való jogosultságok kiadásának és visszavételének rendszerét; lehetőleg az egyes felhasználók igénybevételi, csatlakozási szerződéséhez kötve. A felhasználók hozzáférési jogait rendszeresen át kell tekinteni, hogy minden felhasználó csakis azokhoz az információkhoz férhessen hozzá, amelyek munkájához aktuálisan szükségesek. |

| Eredmény: | A pontosan szabályozott hozzáférési jogok révén csökken az információk kiszivárgásának, illetéktelen hozzáférésének kockázata. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 2. 2 Speciális jogosultságok kezelése | |

| Cél: | A speciális jogosultságok megszerzésének és alkalmazásának korlátozása. |

| Feladat: | Az általános összeférhetetlenségi szabályoktól való speciális eltérés kockázati tényező, ezért az ilyen jogosultságok kiadását mindenképp kerülni kell. Amennyiben valamilyen elkerülhetetlen ok miatt mégis létre kell hozni ilyent, akkor azt csak dokumentáltan, s csak a feltétlenül szükséges időtartamra szabad adni. |

| Eredmény: | Csökken annak a kockázata, hogy a speciális jogosultságok nem megfelelő menedzselése miatt a rendszer működésében hibák keletkeznek; vagy illetéktelen helyre kerülnek védendő adatok. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 2. 3 Felhasználói jelszavak kezelése, gondozása | |

| Cél: | A jelszavak kezelésének biztonságos megvalósítása. |

| Feladat: | A jelszavak felhasználói kezelését szabályozni kell; figyelve arra, hogy a felhasználók titokban tartsák és megfelelő időközönként változtassák jelszavaikat; valamint biztosítani kell, hogy a jelszavak kiosztásakor, illetve használatakor csakis a tulajdonos szerezzen tudomást a jelszóról. |

| Eredmény: | Felhasználói jelszókezelés szabályozása. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

8.3 Felhasználói felelősségek

| 8. 3. 1 Jelszóhasználat | |

| Cél: | Megfelelő erősségű jelszavak használata. |

| Feladat: | A felhasználók számára olyan használati rendet kell kialakítani, amely biztosítja megfelelő erősségű jelszavak használatát és ezen jelszavak megfelelő gyakoriságú cseréjét. |

| Eredmény: | Felhasználói jelszókezelés szabályozása. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 3. 2 Őrizetlenül hagyott felhasználói berendezések kezelése | |

| Cél: | Az őrizetlenül hagyott berendezéseken való jogosulatlan hozzáférések megelőzése. |

| Feladat: | A külső felhasználókat a kapcsolati alrendszerek megfelelő kialakításával, a belső felhasználókat (alkalmazottakat) szabályzatokkal kell kötelezni arra, ha őrizetlenül hagyják a berendezéseiket, akkor (akár logikailag, akár fizikailag) zárják le azokat. A belső felhasználókat (alkalmazottakat) kötelezni kell arra, hogy csak az aktuális munkához szükséges dokumentumokat tartsák az asztalon/képernyőn, és ne hagyják ezeket a dokumentumokat, adatokat felügyelet nélküli hozzáférhető helyen. |

| Eredmény: | Felhasználói informatikai biztonsági követelmények. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

8.4 Hálózati szintű hozzáférés-ellenőrzés

| 8. 4. 1 Hálózati szolgáltatások használatára vonatkozó szabályzat | |

| Cél: | A hálózatra telepített szolgáltatások védelme. |

| Feladat: | A hálózati szolgáltatások használatáról szabályzatot kell készíteni, s azt be kell tartatni. A szabályzatnak tartalmazni kell, hogy milyen felhasználói kör milyen hálózati területhez férhet hozzá. |

| Eredmény: | A hálózati szolgáltatások használatára vonatkozó szabályzat. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 4. 2 Felhasználó hitelesítése külső hozzáférés esetén | |

| Cél: | A távoli felhasználók megbízható hitelesítése. |

| Feladat: | A külső összeköttetéseket csak a feltétlenül munkaidőn kívül is elérni szükséges rendszerekhez szabad engedélyezni, s kriptográfiai védelmi módszereket kell alkalmazni. |

| Eredmény: | A hálózati szolgáltatások használatára vonatkozó szabályzat. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 4. 3 Távdiagnosztikai és konfigurációs portok védelme | |

| Cél: | A távdiagnosztikai és a konfigurációs portok védelmének biztosítása. |

| Feladat: | A távdiagnosztikai és a konfigurációs portokhoz való fizikai és logikai hozzáférést ellenőrizni, szabályozni kell. A hozzáféréshez a rendszerben alkalmazott legszigorúbb azonosítási eljárásokat és naplózási rendet kell használni. |

| Eredmény: | A távdiagnosztikai és a konfigurációs portok használatának szabályzata. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

8.5 Operációs rendszer szintű hozzáférés-ellenőrzés

| 8. 5. 1 Biztonságos bejelentkezési eljárások | |

| Cél: | Szabályzat az operációs rendszerek hozzáférési eljárásainak beállítására és használatára. |

| Feladat: | Az operációs rendszerekbe való bejelentkezési eljárásokat - a jogosulatlan hozzáférés, a szándékos károkozás elkerülése érdekében - szabályozni kell. Fontos a különböző szerepköröknek megfelelő hozzáférési jogosultság meghatározása és az ehhez tartozó jogok beállításának szabályozása (igénylés, engedélyezés, beállítás, visszavonás). |

| Eredmény: | A biztonsági szempontoknak megfelelő hozzáférés az operációs rendszer funkciókhoz. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 5. 2 Felhasználó azonosítása és hitelesítése | |

| Cél: | Az operációs rendszer szintű felhasználók azonosítása és hitelesítése. |

| Feladat: | A felhasználók egyedi azonosítására, hitelesítésére megbízható módszert kell választani, annak használatát szabályzatban kell rögzíteni, használatát szigorúan meg kell követelni. A szabályzatnak ki kell terjednie az azonosítás és hitelesítés teljes életciklusára (igénylés, engedélyezés, beállítás, visszavonás). Meg kell határozni a biztonságos jelszóra vonatkozó követelményeket, szabályozni kell a jelszavak létrehozására, módosítására, tárolására, használatára, visszavonására vonatkozó eljárásokat. A felhasználók a jelszóhasználattal kapcsolatos feladatait és kötelezettségeit szintén szabályzatba kell foglalni, és rendszeresen ellenőrizni kell annak betartását. |

| Eredmény: | Egyértelműen szabályozott felhasználói hozzáférési és hitelesítési rendszer. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 5. 3 Rendszer-segédprogramok használata | |

| Cél: | Átlátható, ellenőrzött, dokumentált, a biztonságot nem veszélyeztető rendszersegédprogram használat megvalósítása. |

| Feladat: | A rendszer-segédprogramok használata különös lehetőségeket teremt nehezen ellenőrizhető manipulációkra, ezért ezek használatát különös figyelemmel kell szabályozni és a szabályzatban foglaltakat ellenőrizni. A fejlesztő eszközökhöz, az adatbázis közvetlen hozzáféréseket lehetővé tevő segédprogramokhoz való hozzáférés csak indokolt esetben engedélyezhető és a tevékenység végén az engedélyt vissza kell vonni, és lehetőleg ki kell zárni az ellenőrizhetetlen származású programok használatát. |

| Eredmény: | A rendszer-segédprogramok ellenőrzött, biztonságos használata. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 5. 4 Az összeköttetés/kapcsolat idejének korlátozása | |

| Cél: | Annak megakadályozása, hogy a szükséges időn túl aktív maradjon az összeköttetés/kapcsolat. |

| Feladat: | Szabályozni kell, hogy mekkora az inaktív vagy teljes időtartam, amely után az adatkapcsolatot meg kell szüntetni. Ezt az időintervallumot figyelembe kell venni a rendszerek paraméterezésénél, illetve alkalmazások fejlesztésénél. Az időtartam betartandó attól függetlenül, hogy humán beavatkozásról vagy alkalmazás automatikus aktivitásról van szó. |

| Eredmény: | Bizonyos inaktív vagy teljes időtartam után az összeköttetés megszakításra (ismételt felépítésre) kerül. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

8.6 Alkalmazás és adat-szintű hozzáférés-ellenőrzés

| 8. 6. 1 Adat-hozzáférés korlátozása | |

| Cél: | A konkrét alkalmazás egyes funkciói elérésének, használatának korlátozása. |

| Feladat: | Alkalmazás funkciónként, illetve egyes adatkörökre (adatminősítés, biztonsági szint stb. szerint) vonatkozó hozzáférés szabályozása, a jogosulatlanok kizárása. Fontos az egyes manipulációk jogosulatlan kísérletek naplózása, a naplóállomány rendszeres értékelése. A funkció, illetve adatkörre vonatkozó korlátozások lehetőségét az alkalmazás fejlesztésének időszakában kell megtervezni és az alkalmazást ennek megfelelően implementálni, ez utólag sokszor nehezen megvalósítható. |

| Eredmény: | Finoman hangolható, jól naplózott hozzáférési rendszer. |

| Felelős: | Adatgazda és informatikai biztonsági felügyelő/felelős |

| 8. 6. 2 Érzékeny adatokat kezelő rendszerek elkülönítése | |

| Cél: | Az érzékeny adatokat kezelő rendszereknek erre a célra létrehozott, elkülönített |

| számítógépes környezettel kell rendelkezniük. | |

| Feladat: | Az egyes rendszereket kategóriákba kell sorolni az általuk kezelt adatok érzékenységének |

| megfelelően. Az érzékenynek minősített adatokat kezelő alkalmazás elkülönítésével | |

| hozható létre a szükséges biztonsági szint. A rendszerek besorolását rendszeresen felül | |

| kell vizsgálni és aktualizálni. | |

| Eredmény: | Kategóriáknak megfelelő biztonságú elkülönített informatikai környezet. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

8.7 Mobil számítógép használata és távmunka

| 8. 7. 1 Mobil számítógép használata és a vele történő kommunikáció | |

| Cél: | Mobil számítógép biztonságos használatának szabályozása. |

| Feladat: | A mobil számítógépek (notebook, palm, pda) biztonságos használatának szabályozása. A hozzáférés, a logikai és fizikai biztonság, az adatmentések megvalósítása, illetve a biztonságos környezeten kívüli munkavégzés szabályrendszere is meghatározandó. |

| Eredmény: | Biztonságos távoli és helyi mobil számítógép használat. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 8. 7. 2 Távmunka | |

| Cél: | A biztonságos távmunka, távoli elérés megvalósítása. |

| Feladat: | Szabályozni kell, hogy a biztonságos távoli hozzáférés, illetve munkavégzés érdekében milyen tevékenységek és technikai feltételek szükségesek. Távoli hozzáférés és munkavégzés csak indokolt esetben engedélyezhető, és a hozzáférés, adatcsere biztonsága érdekében külön eljárásokat kell meghatározni és megvalósítani. |

| Eredmény: | A biztonsági elvárásokat kielégítő távoli munkavégzés. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

9. Információs rendszerek beszerzése, fejlesztése és működtetése

9.1 Információs rendszerek biztonsági követelményei

| 9. 1. 1 Biztonsági követelmények elemzése és meghatározása | |

| Cél: | Annak biztosítása, hogy a biztonság az informatikai rendszereknek szerves részét képezze. |

| Feladat: | A fejlesztés vagy beszerzés kezdete előtt, az információs rendszerekre vonatkozó biztonsági kockázatokat elemezni kell, ez alapján meg kell határozni a vonatkozó biztonsági intézkedéseket. |

| Eredmény: | Az információs rendszerekre vonatkozó biztonsági rendszerterv. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

9.2 Helyes adatfeldolgozás az alkalmazásokban

| 9. 2. 1 Bemenő adatok érvényesítése | |

| Cél: | Az informatikai rendszerek helyes működéséhez szükséges bemenő adatok megfelelőségének biztosítása. |

| Feladat: | Az informatikai rendszerek bemenő adatainak ellenőrzése mind tartalmi, mind formai szempontból. |

| Eredmény: | Adatbeviteli ellenőrzési eljárások. |

| Felelős: | Adatgazda |

| 9. 2. 2 Belső feldolgozás ellenőrzése | |

| Cél: | A belső feldolgozás során mind a szándékos, mind a véletlen károkozás kockázatának minimálisra csökkentése. |

| Feladat: | Az alkalmazásokba érvényességi ellenőrzéseket kell beépíteni, hogy észlelni lehessen az információk feldolgozási hibákból vagy akár a szándékos cselekedetekből adódó bármilyen sérülést. |

| Eredmény: | A feldolgozás során bekövetkező hiba esélyének jelentős csökkentése. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 2. 3 Üzenetek hitelessége és sértetlensége | |

| Cél: | Az alkalmazások közötti kommunikáció során a hitelesség és a sértetlenség biztosítása. |

| Feladat: | Meg kell határozni, hogy az alkalmazások közötti kommunikáció során milyen eszközökkel (például aszimmetrikus kulcsú digitális aláírás, szimmetrikus vagy aszimmetrikus titkosítás, időbélyegek alkalmazásával) lehet biztosítani a sértetlenséget és a hitelességet; illetve hogy ezen óvintézkedés mely üzenettípusok esetén szükséges. Az így meghatározott üzenettípusokra a hitelességet és sértetlenséget biztosító eszközök alkalmazását szabályozni kell. |

| Eredmény: | A kommunikáció hitelességének és a sértetlenségének biztosítása révén a megbízhatóság jelentős növelése. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 2. 4 Kimenő adatok ellenőrzése | |

| Cél: | A kimenő adatok érvényessége, a tárolt információk későbbi feldolgozása helyes és a körülményeknek megfelelő legyen. |

| Feladat: | Annak biztosítása, hogy mind az automatikus, mind a manuális illesztő felületeken (inter-face-eken) a megfelelő időben, a megfelelő (szabályozott) struktúrában és adattartalommal jelenjen meg a kimenő információ. |

| Eredmény: | Az alkalmazások kimenetén szabványos, sértetlen, megbízható adatok jelentkeznek; javítva a szolgáltatás megbízhatóságát. |

| Felelős: | Adatgazda |

9.3 Titkosítási intézkedések

| 9. 3. 1 Titkosítási eljárások használatára vonatkozó szabályzat | |

| Cél: | A titkosítási eljárások használatának szabályozása. |

| Feladat: | Az adatok védelme érdekében ki kell alakítani, és alkalmazni kell a titkosítási eljárások használatára vonatkozó szabályzatot; valamint ezen szabályzat betartását ellenőrizni kell. A védelem szükséges szintjét a kockázat-analízisre kell alapozni. |

| Eredmény: | Megbízható titkosítási eljárások; a bizalmasság, a sértetlenség és a hitelesség megléte. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 3. 2 Kulcsmenedzsment | |

| Cél: | A hatályos jogi szabályozásnak megfelelő, lehetőleg az Európai Unió gyakorlatának és ajánlásainak is eleget tevő kriptográfiai technikákon alapuló kulcsmenedzsment-rendszer kialakítása. |

| Feladat: | A magyar jogi szabályozásnak eleget tevő, lehetőleg a nemzetközi gyakorlatban is bevált kulcsmenedzsment-rendszerek értékelése; az alkalmazandó kulcsmenedzsment-rendszer kiválasztása, a megfelelő szabályzat kialakítása, bevezetése és betartatása szükséges. |

| Eredmény: | A titkosítási és hitelesítési, illetve visszafejtési eljárások során megbízható kulcsok kerülnek felhasználásra. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

9.4 Rendszerfájlok biztonsága

| 9. 4. 1 Üzemelő szoftverek ellenőrzése | |

| Cél: | Megbízható szoftverek használata. |

| Feladat: | Szabályzatba kell foglalni a szoftverek telepítésének és üzemeltetésének elvárt folyamatát; létre kell hozni a központi, illetve intézményi szoftverkatalógust, s csak az abban szereplő (előzetesen bevizsgált) szoftvereket szabad a számítógépekre telepíteni. Biztosítani kell, hogy a fejlesztők és karbantartók csak azokhoz a rendszerekhez férjenek hozzá, amelyekre munkájukhoz feltétlenül szükségük van. |

| Eredmény: | Megbízható szoftverek használata, az információ kiszivárgási veszélyének csökkentése. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 4. 2 Rendszer-vizsgálat adatainak védelme | |

| Cél: | A rendszer vizsgálatához szükséges adatok teljes körű védelmének biztosítása. |

| Feladat: | A vizsgált adatok körét gondosan kell megválasztani, azokat a teljes életútjuk során folyamatosan védeni és ellenőrizni kell. A személyes adatokat tartalmazó üzemeltetési, tesztelési adatbázisok használatát el kell kerülni. |

| Eredmény: | A rendszer-felügyeleti adatok sérülési, illetéktelen helyre való kerülési kockázatának jelentős csökkenése. |

| Felelős: | Adatgazda és informatikai biztonsági felügyelő/felelős |

| 9. 4. 3 Programok forráskódjához való hozzáférés ellenőrzése | |

| Cél: | A programok forráskódjához való hozzáférés szabályozása. |

| Feladat: | A használt programok forráskódját biztonságos helyen kell tárolni, a hozzáférést szigorúan korlátozni és naplózni szükséges. Amennyiben a forráskód nem ellenőrizhető, az önmagában egy kockázati tényezőt jelent. |

| Eredmény: | A program-forráskódok kikerülésének; ily módon a rendszer potenciális sebezhetőségi pontjai illetéktelen helyre kerülésének kockázata jelentősen csökken, ugyanakkor az esetleges hibajavításhoz haladéktalanul rendelkezésre áll az éppen használt verzióban. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

9.5 Biztonság a fejlesztési és támogató folyamatokban

| 9. 5. 1 Változás-kezelés szabályozási eljárásai | |

| Cél: | A változtatások megvalósításának ellenőrzés alatt tartása. |

| Feladat: | A változtatások végrehajtására változás-kezelési eljárásokat kell bevezetni, kidolgozni és betartatni. Biztosítani kell, hogy a fejlesztők és karbantartók csak azokhoz a rendszerekhez férjenek hozzá, amelyekre munkájukhoz feltétlenül szükségük van. |

| Eredmény: | A változtatások felügyelet alatt tarthatók lesznek; így a rendszer részét képező összes szoftver kontrollálható. Ez a káros programok elleni védelem hatékonyságát is növeli. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 5. 2 Alkalmazások műszaki átvizsgálása az üzemelő rendszerek megváltoztatását követően | |

| Cél: | A változtatás ne okozzon működési zavart a szervezetben és biztonságában. |

| Feladat: | A használatban levő rendszerek megváltozásakor meg kell vizsgálni, hogy (főleg a működés szempontjából kritikus) alkalmazások működésére az adott változtatás nincs-e káros hatással. |

| Eredmény: | Csökkent a káros hatás kockázata a használat alatt levő rendszerekre. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 5. 3 Szoftvercsomagok változásának korlátozása | |

| Cél: | A szoftvercsomagok módosításának visszaszorítása a feltétlen szükséges esetekre. |

| Feladat: | Valamennyi változtatás szükségességét, indokoltságát ellenőrizni kell; minél alacsonyabb szinten kell tartani a szoftvercsomagok változtatását. Változtatás esetén az eredeti verziót meg kell őrizni, s a fejlesztést egy másolaton kell végezni. Az új verziót alapos tesztelésnek kell alávetni, éles bevezetése csak ez után lehetséges. |

| Eredmény: | A szoftvercsomagok egységessége miatt az esetleges sebezhetőségek javítása kisebb ráfordítást igényel, csökken a sebezhetőség kockázata. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 5. 4 Veszélyes (forrás)kódok kiszűrése | |

| Cél: | Meg kell előzni az információk kiszivárgását. |

| Feladat: | Az információk kiszivárgásának elkerülése érdekében minden rendelkezésre álló forráskódot le kell vizsgálni/vizsgáltatni használat előtt. Csak tiszta forrásból szabad programokat beszerezni. Csak ezen vizsgálatok után lehet bármely programot a végleges rendszerbe engedni. |

| Eredmény: | Kisebb eséllyel kerülnek információk illetéktelen kezekbe. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 9. 5. 5 Kiszervezett szoftverfejlesztés | |

| Cél: | A használatba vétel előtt a szervezeten kívüli eredetű (készített, fejlesztett, javított) szoftvereket kiemelt figyelemmel kell ellenőrizni. |

| Feladat: | Kiemelt figyelemmel kell kísérni a külső szoftverfejlesztést; s a kapott programot alaposan felül kell vizsgálni/vizsgáltatni. Csak megbízható forrásból származó szoftvert szabad alkalmazni. |

| Eredmény: | Az alkalmazott szoftverek alapos vizsgálata révén alacsonyabb eséllyel lesz (trójai típusú) támadásnak kitéve a rendszer. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

9.6 Műszaki sebezhetőség kezelése

| 9. 6. 1 A műszaki sebezhetőségek ellenőrzése | |

| Cél: | A műszaki sebezhetőség minimális szinten tartása. |

| Feladat: | Fel kell mérni az alkalmazott rendszerek sebezhető pontjait, s az ezekből fakadó kockázatot meg kell szüntetni (illetve minimalizálni a kockázattal arányosan) megfelelő védelmi intézkedések meghozásával. |

| Eredmény: | A sebezhető pontok megszűnése. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

10. Informatikai biztonsági események kezelése

| 10. 1 Informatikai biztonsági események és sérülékenységek jelentése | |

| Cél: | A biztonsági sérülékenységek és események ismertek legyenek, azokra megfelelő választ |

| adjon a szervezet. | |

| Feladat: | A szervezetnek rendelkeznie kell a biztonsági események osztályozására és jelentésére |

| vonatkozó eljárással. A biztonsági események értékelése és osztályozása az alapja a | |

| megfelelő védelmi eljárások kialakításának. | |

| Ki kell dolgozni a biztonsági események kezelési eljárását, amely legalább a következőket | |

| tartalmazza: | |

| • a biztonsági sérülékenységek jelentésére vonatkozó eljárást, | |

| • a biztonsági események értékelésére vonatkozó eljárást, | |

| • a biztonsági eseményről szóló információ eljuttatása biztosított legyen a | |

| megfelelő szintre, | |

| • legyen a fenti feladatok ellátásáért felelős személy. | |

| Az esemény-kezelést be kell illeszteni a működési környezetbe (help desk, | |

| Informatikai Biztonsági Irányítási Rendszer - IBIR stb. ). | |

| Eredmény: | Nem marad feltáratlan, megfelelően lereagálatlan biztonsági esemény. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 10. 2 Informatikai biztonsági események kezelése | |

| Cél: | Az informatikai biztonsági események gyors, hatékony kezelése. |

| Feladat: | A feltárt és dokumentált eseményeket gyűjteni és rendszeresen értékelni kell. Az |

| események okozta hibákat analizálva meg kell határozni a hibák okát. Ki kell dolgozni | |

| egy gyors és hatékony eljárást a problémák megismerésére, hogy minél előbb ismertté és | |

| kezelhetővé váljanak. | |

| Eljárásokat kell kidolgozni és felelősöket kell megnevezni az informatikai biztonsági | |

| események kezelésére. | |

| Az események kezelése be kell épüljön az üzemeltetés rendjébe. A feltárt események | |

| értékelését (osztályozását) biztosító rendszert kell kialakítani. | |

| Az események kezeléséhez bizonyítékokat kell gyűjteni, a megtett intézkedéseket | |

| dokumentálni kell annak érdekében, hogy később előforduló hasonló eseményeket már a | |

| kialakított módon lehessen kezelni vagy megelőzni. | |

| Eredmény: | Biztonsági események kezelési eljárása. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 10. 3 Informatikai biztonsági problémakezelési eljárás kialakítása | |

| Cél: | Az informatikai biztonsági problémák megelőzése, illetve hatékony védekezés kialakítása. |

| Feladat: | Eljárásokat kell kidolgozni és felelősöket kell megnevezni az informatikai biztonsági |

| problémák megállapítására és kezelésére. | |

| A fellépő események okozta hibák értékelése mutat rá a hiba okára, vagyis a problémára. | |

| A problémák ellen védelmi intézkedéseket kell hozni, az általuk képviselt kockázatok | |

| arányában. | |

| A teljes eljárást menedzselni kell, vagyis ki kell alakítani a folyamatot, és felelőst kell | |

| rendelni hozzá. Gondoskodni kell az esemény-hiba-probléma nyilvántartásáról annak | |

| érdekében, hogy a későbbiekben a hasonló események, illetve hibák esetén már a | |

| tapasztalatból kiindulva lehessen intézkedni. | |

| Eredmény: | Probléma-kezelési eljárás kialakítása. |

| Felelős: | Informatikai vezető és informatikai biztonsági felügyelő/felelős |

11. Működés folytonosságának irányítása

| 11. 1 Működés-folytonosság biztosítása | |

| Cél: | Az informatikai működés folytonosságának biztosítása. |

| Feladat: | Működés-folytonossági eljárásokat kell kidolgozni és dokumentálni. |

| Azonosítani kell a dokumentumban | |

| o a kritikus informatikai szolgáltatásokat, | |

| o az informatikai szolgáltatások megengedett kiesési idejét, | |

| o minimális szolgáltatási szintet, | |

| o átmeneti eljárásokat, | |

| o az informatikai szolgáltatás visszaállítási eljárásokat. | |

| Meg kell határozni azokat az infrastruktúrákat és szolgáltatásokat, melyeknek működniük | |

| kell lokális események/katasztrófák esetén is, hogy ezáltal nyújtsanak informatikai | |

| támogatást az esemény elhárításához. Ezekre nézve ki kell alakítani a megfelelő | |

| tartalékokat. Szabályozni kell működtetésüket és használatukat, és rendszeresen vizsgálni | |

| kell működőképességüket. | |

| Az eljárásokat tesztelni kell és a dokumentumot évente, illetve a releváns változások | |

| alkalmával felül kell vizsgálni. | |

| Eredmény: | Működés-folytonossági terv (dokumentum). |

| Teszt-tervek, jegyzőkönyvek. | |

| Felelős: | Informatikai vezető és informatikai biztonsági felügyelő/felelős |

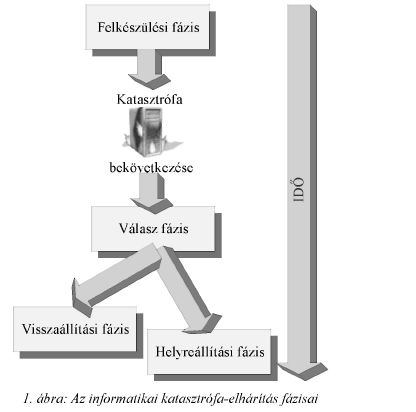

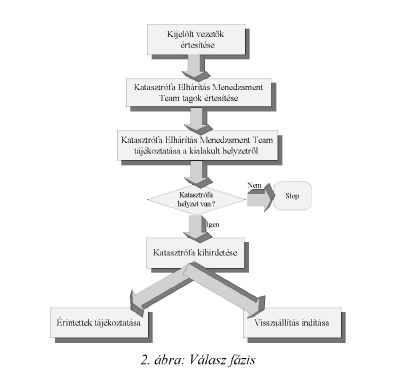

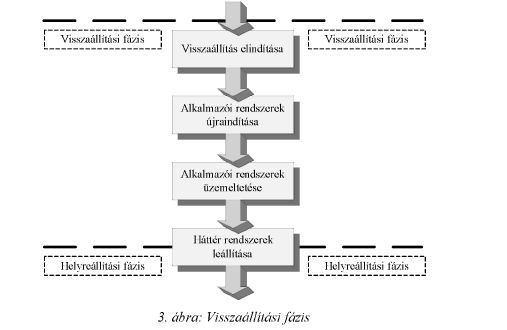

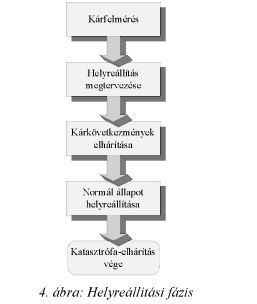

| 11. 2 Informatikai katasztrófa-elhárítási terv | |

| Cél: | A kritikus informatikai erőforrások működésének visszaállítása. |

| Feladat: | Az informatikai működés sérülhet az informatikai erőforrás katasztrófa jellegű kiesése esetén. |

| A katasztrófa-elhárítási terv kiterjed: | |

| o a kritikus informatikai erőforrások azonosítására, | |

| o az elviselhető kiesési időablak meghatározására, | |

| o az erőforrások pótlására/visszaállítására történő eljárások kialakítására az időablakon belül, | |

| o a felkészülés, a válasz és a visszaállítás feladatainak meghatározására, felelősök hozzárendelésére. | |

| Az eljárásokat tesztelni kell, és a dokumentumot évente, illetve a releváns változások alkalmával felül kell vizsgálni. | |

| Eredmény: | Informatikai katasztrófa-elhárítási terv (dokumentum). |

| Teszt-tervek, jegyzőkönyvek. | |

| Felelős | Informatikai vezető és informatikai biztonsági felügyelő/felelős |

12. Követelményeknek való megfelelés

| 12. 1 Jogi követelményeknek való megfelelés | |

| Cél: | Jogszerű informatikai működés és szolgáltatások. |

| Feladat: | Az informatikai működés során fenn kell tartani a jogszabályi megfelelést. Az informatikai működésre hatással lévő jogszabályok azonosítása, és a megfelelés dokumentálása. Eljárás kidolgozása a megfelelés fenntartására, időszakos (évenkénti) felülvizsgálata. |

| Eredmény: | Vonatkozó jogszabályok listája. A jogszabályoknak megfelelő eljárások. Eljárás a jogszabályi megfelelés fenntartására. |

| Felelős: | Informatikai vezető |

| 12. 2 Biztonsági szabályzatnak és szabványoknak való megfelelés, és műszaki megfelelőség | |

| Cél: | Az informatikai működés megfelelőségének biztosítása érdekében a szabványokat is figyelembe vevő szabályzatok készítése. |

| Feladat: | Eljárás kidolgozása a biztonsági szabályzatnak, szabványoknak való megfelelés ellenőrzésére. Éves ütemterv alapján és releváns változások alkalmával ellenőrizni kell a biztonsági eljárások tartalmát és működését. Eljárást kell kidolgozni a biztonsági szabályozás során figyelembe vett szabványok figyelemmel kísérésére és a változások nyomán végrehajtandó teendőkre. |

| Eredmény: | Eljárás és ütemterv a biztonsági ellenőrzésre. Eljárás a szabványok változásának nyomon követésére. |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

| 12. 2. 1 Auditálási szempontok | |

| Cél: | Biztosítani kell, hogy a védelmi intézkedések a szabályzatokban leírtak szerint megvalósulj anak. |

| Feladat: | Ki kell dolgozni a védelmi intézkedések felülvizsgálatának rendszerét, kitérve az alkalmazott felülvizsgálati eljárásra, a végrehajtás gyakoriságára és az érintettek felelősségére és feladataira. Javasolt külső, független szakértőt bevonni az ellenőrzésbe. |

| Eredmény: | A védelmi intézkedések rendszeres, módszeres felülvizsgálatajavító intézkedések. (Független állásfoglalás a védelmi intézkedések megvalósulásáról. ) |

| Felelős: | Informatikai biztonsági felügyelő/felelős |

Függelék: Ellenőrző lista a biztonsági követelményeknek való megfelelés ellenőrzésére

| Srsz. | Megnevezés | Van | Nincs | Nem releváns | Megjegyzés |

| 1. | Dokumentum azonosítási adatok | ||||

| 2. | Általános tartalmi elemek | ||||

| 3. | Informatikai biztonság felelős szerepköreinek kiosztása | ||||

| 4. | Biztonsági követelmények a külső szolgáltatókkal kötött megállapodásokban | ||||

| 5. | Külső szolgáltatók megállapodásainak éves felülvizsgálata | ||||

| 6. | Az informatikai vagyontárgyakért meghatározott felelős | ||||

| 7. | Biztonsági osztályok és azok védelmi követelményeinek leírása | ||||

| 8. | Az informatikai erőforrások osztályzása | ||||

| 9. | Az információk jelölése és a kezelésre vonatkozó eljárások | ||||

| 10. | Biztonsági szempontból kritikus munkakörök listája | ||||

| 11. | Munkatársak alkalmazása során alkalmazott biztonsági eljárások | ||||

| 12. | Aktuális munkaköri leírások | ||||

| 13. | Biztonsági oktatások | ||||

| 14. | Eljárás az alkalmazás megszűnése, illetve munkakör megváltozása esetén | ||||

| 15. | Helyiségek biztonsági besorolása | ||||

| 16. | Biztonsági zónák védelmi eljárásai | ||||

| 17. | Belépés- és mozgásellenőrzési rendszer | ||||

| 18. | Belépés- és mozgásellenőrzési eljárások | ||||

| 19. | Berendezések elhelyezési szabályzata és védelme | ||||

| 20. | Intézkedési terv a közműszolgáltatások kiesése esetére | ||||

| 21. | A biztonsági elvárásoknak megfelelően kialakított és megvalósított kábelezési terv és karbantartási eljárások | ||||

| 22. | Berendezések karbantartási terve | ||||

| 23. | Informatikai berendezések selejtezési eljárásai | ||||

| 24. | Üzemeltetési szabályzatok | ||||

| 25. | Üzemeltetési eljárások | ||||

| 26. | Változáskezelési eljárás | ||||

| 27. | Összeférhetetlen feladatkörök azonosítva és szétválasztva | ||||

| 28. | Elkülönített fejlesztési, teszt és üzemeltetési környezetek | ||||

| 29. | Ellenőrzési eljárások a biztonsági követelmények érvényesítésére szerződésekben | ||||

| 30. | Harmadik felek szolgáltatásainak figyelemmel kísérése és átvizsgálása | ||||

| 31. | Szolgáltatási szint menedzsment eljárások | ||||

| 32. | Kapacitás-menedzsment tervek | ||||

| 33. | Rendszerek átadás-átvételi eljárási rendje | ||||

| 34. | Vírusvédelmi eljárás | ||||

| 35. | Mobil kód elleni intézkedések | ||||