32024R0482[1]

A Bizottság (EU) 2024/482 végrehajtási rendelete (2024. január 31.) a közös kritériumokon alapuló európai kiberbiztonsági tanúsítási rendszer (EUCC) elfogadása tekintetében az (EU) 2019/881 európai parlamenti és tanácsi rendelet alkalmazására vonatkozó szabályok megállapításáról

A BIZOTTSÁG (EU) 2024/482 VÉGREHAJTÁSI RENDELETE

(2024. január 31.)

a közös kritériumokon alapuló európai kiberbiztonsági tanúsítási rendszer (EUCC) elfogadása tekintetében az (EU) 2019/881 európai parlamenti és tanácsi rendelet alkalmazására vonatkozó szabályok megállapításáról

(EGT-vonatkozású szöveg)

I. FEJEZET

ÁLTALÁNOS RENDELKEZÉSEK

1. cikk

Tárgy és hatály

Ez a rendelet meghatározza a közös kritériumokon alapuló európai kiberbiztonsági tanúsítási rendszert (EUCC).

Ez a rendelet az EUCC keretében tanúsításra benyújtott valamennyi információs és kommunikációs technológiai (a továbbiakban: IKT) termékre és azok dokumentációjára, valamint az IKT-termékek tanúsításához vezető IKT-folyamat részeként tanúsításra benyújtott valamennyi védelmi profilra alkalmazandó.

2. cikk

Fogalommeghatározások

E rendelet alkalmazásában:

1. "Közös kritériumok": az ISO/IEC 15408-1:2022, az ISO/IEC 15408-2:2022, az ISO/IEC 15408-3:2022, az ISO/IEC 15408-4:2022 vagy az ISO/IEC 15408-5:2022 szabványban meghatározott informatikai biztonságértékelés közös kritériumai, vagy az informatikai biztonság területén a közös kritériumokra vonatkozó tanúsítványok elismeréséről szóló megállapodás résztvevői által közzétett informatikai biztonságértékelés közös kritériumai, CC:2022 verzió, 1-5. rész;

2. "közös értékelési módszertan": az informatikai biztonságértékelés ISO/IEC 18045:2022 szabványban meghatározott közös módszertana, vagy az informatikai biztonság területén a közös kritériumokra vonatkozó tanúsítványok elismeréséről szóló megállapodás résztvevői által közzétett informatikai biztonságértékelés közös módszertana, CEM:2022 verzió;

3. "az értékelés tárgya": olyan IKT-termék vagy annak része, vagy egy IKT-folyamat részét képező védelmi profil, amelyet az EUCC-tanúsítvány megszerzése érdekében kiberbiztonsági értékelésnek vetnek alá;

4. "biztonsági előirányzat": egy adott IKT-termék végrehajtástól függő biztonsági követelményeire vonatkozó igény;

5. "védelmi profil": olyan IKT-folyamat, amely az IKT-termékek egy adott kategóriájára vonatkozóan határozza meg a biztonsági követelményeket, megvalósítástól független biztonsági igényeket elégítve ki, és amely felhasználható az adott egyedi kategóriába tartozó IKT-termékek tanúsítás céljából történő értékeléséhez;

6. "értékelési technikai jelentés": valamely ITSEF által készített dokumentum, amely bemutatja az IKT-termék vagy védelmi profil értékelése során kapott megállapításokat, ítéleteket és indoklásokat az e rendeletben meghatározott szabályokkal és kötelezettségekkel összhangban;

7. "ITSEF": információtechnológiai biztonságértékelő intézet, amely egy értékelési feladatokat végző, a 765/2008/EK rendelet 2. cikkének 13. pontjában meghatározott megfelelőségértékelő szervezet;

8. "AVA_VAN szint": a megbízhatóságra irányuló sebezhetőségi elemzés egyik szintje, amely jelzi az annak érdekében elvégzett kiberbiztonsági értékelési tevékenységek mértékét, hogy a közös kritériumokban foglaltak szerint meghatározzák az értékelés tárgyának az üzemeltetési környezetben jelentkező hiányosságok vagy gyengeségek lehetséges kihasználhatóságával szembeni ellenálló képességének szintjét;

9. "EUCC-tanúsítvány": az EUCC keretében IKT-termékekre vagy olyan védelmi profilokra kiadott kiberbiztonsági tanúsítvány, amelyek kizárólag az IKT-termékek tanúsításának IKT-folyamatában használhatók fel;

10. "összetett termék": olyan IKT-termék, amelyet egy másik mögöttes IKT-termékkel együtt értékelnek, amely már rendelkezik EUCC-tanúsítvánnyal, és amelynek biztonsági funkcióitól az összetett IKT-termék függ;

11. "nemzeti kiberbiztonsági tanúsító hatóság": egy tagállam által az (EU) 2019/881 rendelet 58. cikkének (1) bekezdése alapján kijelölt hatóság;

12. "tanúsító szerv": a 765/2008/EK rendelet 2. cikkének 13. pontjában meghatározott megfelelőségértékelő szervezet, amely tanúsítási tevékenységeket végez;

13. "műszaki terület": egy adott technológiához kapcsolódó közös műszaki keret a harmonizált tanúsításhoz, egy sor jellemző biztonsági követelménnyel;

14. "a technika állásának megfelelő dokumentum": olyan dokumentum, amely meghatározza az IKT-termékek tanúsítására vagy egy általános IKT-termékkategória biztonsági követelményeire vonatkozó értékelési módszereket, technikákat és eszközöket, vagy a tanúsításhoz szükséges bármely egyéb követelményt, különösen a műszaki területek vagy a védelmi profilok értékelésének harmonizálása érdekében;

15. "piacfelügyeleti hatóság": az (EU) 2019/1020 rendelet 3. cikkének 4. pontjában meghatározott hatóság.

3. cikk

Értékelési szabványok

(1) Az EUCC rendszer keretében végzett értékelésekre a következő szabványok alkalmazandók:

a) a közös kritériumok;

b) a közös értékelési módszertan.

(2) 2027. december 31-ig az EUCC-rendszer keretében kiállítható a következő szabványok egyikét alkalmazó tanúsítvány:

a) ISO/IEC 15408-1:2009, ISO/IEC 15408-2:2008 vagy ISO/IEC 15408-3:2008;

b) az informatikai biztonság területén a közös kritériumokra vonatkozó tanúsítványok elismeréséről szóló megállapodás résztvevői által közzétett informatikai biztonságértékelés közös kritériumai, 3.1. verzió, 5. felülvizsgálat;

c) ISO/IEC 18045:2008;

d) az informatikai biztonság területén a közös kritériumokra vonatkozó tanúsítványok elismeréséről szóló megállapodás résztvevői által közzétett informatikai biztonságértékelés közös módszertana, 3.1. verzió, 5. felülvizsgálat.

(3) 2027. december 31-ig az EUCC-rendszer keretében kiállítható az (1) bekezdésben említett szabványokat alkalmazó azon tanúsítvány, amely a (2) bekezdésben felsorolt szabványokat alkalmazó védelmi profilnak való megfelelésre hivatkozik.

(4) Az EUCC-rendszer keretében kiállítható az (1) bekezdésben említett szabványokat alkalmazó azon tanúsítvány is, amely az alábbi szabványok valamelyikét alkalmazó védelmi profilnak való megfelelésre hivatkozik, feltéve, hogy a szóban forgó védelmi profil használatát az (EU) 2016/799 bizottsági végrehajtási rendelet ( 1 ), a 910/2014/EU európai parlamenti és tanácsi rendelet ( 2 ) vagy az (EU) 2016/650 bizottsági végrehajtási határozat ( 3 ) előírja:

a) az informatikai biztonság területén a közös kritériumokra vonatkozó tanúsítványok elismeréséről szóló megállapodás résztvevői által közzétett informatikai biztonságértékelés közös kritériumai, 3.1. verzió, 1-4. felülvizsgálat;

b) az informatikai biztonság területén a közös kritériumokra vonatkozó tanúsítványok elismeréséről szóló megállapodás résztvevői által közzétett informatikai biztonságértékelés közös módszertana, 3.1. verzió, 1-4. felülvizsgálat;

4. cikk

Megbízhatósági szintek

(1) A tanúsító szervek "jelentős" vagy "magas" megbízhatósági szinten állítják ki az EUCC-tanúsítványokat.

(2) A "jelentős" megbízhatósági szintű EUCC-tanúsítványoknak meg kell felelniük az AVA_VAN 1. vagy 2. szintű tanúsítványoknak.

(3) A "magas" megbízhatósági szintű EUCC-tanúsítványoknak meg kell felelniük az AVA_VAN 3., 4. vagy 5. szintű tanúsítványoknak.

(4) Az EUCC-tanúsítványban megerősített megbízhatósági szintnek különbséget kell tennie a VIII. melléklettel összhangban a közös kritériumokban meghatározott megbízhatósági komponensek megfelelő, illetve kiterjesztett alkalmazása között.

(5) A megfelelőségértékelő szervezetek a 3. cikkben említett szabványokkal összhangban alkalmazzák azokat a megbízhatósági komponenseket, amelyektől a kiválasztott AVA_VAN szint függ.

5. cikk

Az IKT-termékek tanúsításának módszerei

(1) Az IKT-termékek tanúsítását a biztonsági előirányzatnak megfelelően kell elvégezni:

a) a kérelmező által meghatározottak szerint; vagy

b) tanúsított védelmi profilnak való megfelelésre hivatkozva az IKT-folyamat részeként, amennyiben az IKT-termék az adott védelmi profil hatálya alá tartozó IKT-termékkategóriába tartozik.

(2) A védelmi profilokat kizárólag a védelmi profil hatálya alá tartozó IKT-termékek kategóriájába tartozó IKT-termékek tanúsításának céljára kell tanúsítani.

6. cikk

Megfelelőségi önértékelés

Az (EU) 2019/881 rendelet 53. cikke szerinti megfelelőségi önértékelés nem megengedett.

II. FEJEZET

AZ IKT-TERMÉKEK TANÚSÍTÁSA

I. SZAKASZ

Az értékelésre vonatkozó egyedi szabványok és követelmények

7. cikk

Az IKT-termékek értékelési kritériumai és módszerei

(1) A tanúsításra benyújtott IKT-termékeket legalább a következők szerint kell értékelni:

a) a 3. cikkben említett szabványok alkalmazandó elemei;

b) a biztonsági garanciára vonatkozó követelmények osztályai a sebezhetőségi értékelés és a független funkcionális tesztelés tekintetében, a 3. cikkben említett értékelési szabványokban meghatározottak szerint;

c) az érintett IKT-termékek rendeltetésszerű használatához kapcsolódó, az (EU) 2019/881 rendelet 52. cikke szerinti kockázati szint és az (EU) 2019/881 rendelet 51. cikkében meghatározott biztonsági célkitűzéseket támogató biztonsági funkcióik;

d) az I. mellékletben felsorolt, a technika állásának megfelelő alkalmazandó dokumentumok; valamint

e) a II. mellékletben felsorolt, alkalmazandó tanúsított védelmi profilok.

(2) Kivételes és kellően indokolt esetekben a megfelelőségértékelő szervezet kérheti a technika állásának megfelelő releváns dokumentum alkalmazásának mellőzését. Ilyen esetekben a megfelelőségértékelő szervezetnek a kérelmét megfelelően indokolva tájékoztatnia kell a nemzeti kiberbiztonsági tanúsító hatóságot. A nemzeti kiberbiztonsági tanúsító hatóság értékeli a kivétel indokolását, és indokolt esetben jóváhagyja azt. A nemzeti kiberbiztonsági tanúsító hatóság döntéséig a megfelelőségértékelő szervezet nem állíthat ki tanúsítványt. A nemzeti kiberbiztonsági tanúsító hatóság a jóváhagyott kivételről indokolatlan késedelem nélkül értesíti az európai kiberbiztonsági tanúsítási csoportot, amely véleményt adhat ki. A nemzeti kiberbiztonsági tanúsító hatóság a lehető legnagyobb mértékben figyelembe veszi az európai kiberbiztonsági tanúsítási csoport véleményét.

(3) Az IKT-termékek AVA_VAN 4. vagy 5. szintű tanúsítása csak a következő forgatókönyvek esetén lehetséges:

a) amennyiben az IKT-termék az I. mellékletben felsorolt bármely műszaki terület hatálya alá tartozik, azt az adott műszaki területekre vonatkozó, a technika állásának megfelelő dokumentumokkal összhangban kell értékelni;

b) ha az IKT-folyamat az IKT-termékek olyan tanúsított védelmi profil által lefedett kategóriájába tartozik, amely magában foglalja az AVA_VAN 4. vagy 5. szintet és amely a technika állásának megfelelő dokumentumként szerepel az II. mellékletben, azt az adott védelmi profilra vonatkozóan meghatározott értékelési módszertannal összhangban kell értékelni;

c) amennyiben e bekezdés a) és b) pontja nem alkalmazandó, és ha valamely műszaki területnek az I. mellékletbe való felvétele vagy egy tanúsított védelmi profilnak a II. mellékletbe való felvétele a belátható jövőben nem valószínű, és csak kivételes és kellően indokolt esetekben, a (4) bekezdésben meghatározott feltételekre is figyelemmel.

(4) Amennyiben a megfelelőségértékelő szervezet úgy ítéli meg, hogy a (3) bekezdés c) pontjában említett kivételes és kellően indokolt eset fennáll, indokolással és egy javasolt értékelési módszertannal együtt értesíti a nemzeti kiberbiztonsági tanúsító hatóságot a tervezett tanúsításról. A nemzeti kiberbiztonsági tanúsító hatóság értékeli a kivétel indokolását, és indokolt esetben jóváhagyja vagy módosítja a megfelelőségértékelő szervezet által alkalmazandó értékelési módszertant. A nemzeti kiberbiztonsági tanúsító hatóság döntéséig a megfelelőségértékelő szervezet nem állíthat ki tanúsítványt. A nemzeti kiberbiztonsági tanúsító hatóság a tervezett tanúsításról indokolatlan késedelem nélkül jelentést tesz az európai kiberbiztonsági tanúsítási csoportnak, amely véleményt adhat ki. A nemzeti kiberbiztonsági tanúsító hatóság a lehető legnagyobb mértékben figyelembe veszi az európai kiberbiztonsági tanúsítási csoport véleményét.

(5) A technika állásának megfelelő releváns dokumentumokkal összhangban összetett termék értékelésének tárgyát képező IKT-termék esetében azon ITSEF, amely az alapul szolgáló IKT-termék értékelését végezte, megosztja a releváns információkat az összetett IKT-termék értékelését végző ITSEF-fel.

II. SZAKASZ

Az EUCC-tanúsítványok kiállítása, megújítása és visszavonása

8. cikk

A tanúsításhoz és értékeléshez szükséges információk

(1) Az EUCC szerinti tanúsítást kérelmezőnek a tanúsító szerv és az ITSEF rendelkezésére kell bocsátania vagy más módon elérhetővé kell tennie a tanúsítási és értékelési tevékenységekhez szükséges valamennyi információt.

(2) Az (1) bekezdésben említett információknak a kiválasztott megbízhatósági szintre és a kapcsolódó biztonsági megbízhatósági követelményekre vonatkozó közös kritériumok és közös értékelési módszertan "A bizonyítékok tartalma és bemutatása" című szakaszában meghatározott megfelelő formátumban tartalmazniuk kell az összes releváns bizonyítékot a fejlesztői intézkedések elemeiről szóló szakaszokkal összhangban. A bizonyítéknak szükség esetén tartalmaznia kell az IKT-termékre és annak forráskódjára vonatkozó adatokat e rendelettel összhangban, a jogosulatlan közzététel elleni biztosítékok figyelembevételével.

(3) A tanúsítás kérelmezője a tanúsító szerv és az ITSEF rendelkezésére bocsáthatja az alábbiak szerinti korábbi tanúsításból származó megfelelő értékelési eredményeket:

a) ez a rendelet;

b) az (EU) 2019/881 rendelet 49. cikke alapján elfogadott másik európai kiberbiztonsági tanúsítási rendszer;

c) az e rendelet 49. cikke szerinti nemzeti rendszer.

(4) Amennyiben az értékelési eredmények relevánsak a feladatai szempontjából, az ITSEF felhasználhatja az értékelési eredményeket, feltéve, hogy az eredmények megfelelnek az alkalmazandó követelményeknek, és hitelességük megerősítést nyer.

(5) Amennyiben a tanúsító szerv lehetővé teszi, hogy a termék összetett terméktanúsításon menjen keresztül, a tanúsítást kérelmezőnek adott esetben a technika állásának megfelelő dokumentummal összhangban a tanúsító szerv és az ITSEF rendelkezésére kell bocsátania annak valamennyi szükséges elemét.

(6) A tanúsítás kérelmezőjének a tanúsító szerv és az ITSEF rendelkezésére kell bocsátania továbbá a következő információkat is:

a) az (EU) 2019/881 rendelet 55. cikkében említett kiegészítő kiberbiztonsági információkat tartalmazó honlapjukra mutató link;

b) a kérelmező sebezhetőségkezelési és sebezhetőségfeltárási eljárásainak leírása.

(7) A tanúsító szerv, az ITSEF és a kérelmező a tanúsítvány lejártát követő 5 évig megőrzi az e cikkben említett valamennyi vonatkozó dokumentumot.

9. cikk

Az EUCC-tanúsítvány kiállítására vonatkozó követelmények

(1) A tanúsító szervek EUCC-tanúsítványt állítanak ki, amennyiben az alábbi feltételek mindegyike teljesül:

a) az IKT-termék kategóriája a tanúsító szerv és a tanúsításban részt vevő ITSEF általi tanúsítás és adott esetben engedélyezés hatálya alá tartozik;

b) a tanúsítást kérelmező nyilatkozatot írt alá, amelyben vállalta a (2) bekezdésben felsorolt valamennyi kötelezettséget;

c) az ITSEF kifogás nélkül, a 3. és 7. cikkben említett értékelési szabványokkal, kritériumokkal és módszerekkel összhangban zárta le az értékelést;

d) a tanúsító szerv kifogás nélkül lezárta az értékelés eredményeinek felülvizsgálatát;

e) a tanúsító szerv meggyőződött arról, hogy az ITSEF által benyújtott értékelési technikai jelentések összhangban vannak a benyújtott bizonyítékokkal, és hogy a 3. és 7. cikkben említett értékelési szabványokat, kritériumokat és módszereket helyesen alkalmazták.

(2) A tanúsítást kérelmezőnek vállalnia kell a következő kötelezettségeket:

a) a tanúsító szerv és az ITSEF rendelkezésére bocsátja az összes szükséges, teljes körű és helyes információt, és kérésre további szükséges információkat szolgáltat;

b) az EUCC-tanúsítvány kiállítása előtt nem hirdeti az IKT-terméket EUCC-tanúsítással rendelkezőként;

c) az IKT-terméket kizárólag az EUCC-tanúsítványban meghatározott hatály tekintetében hirdeti tanúsítottként;

d) az EUCC-tanúsítvány felfüggesztése, visszavonása vagy lejárta esetén haladéktalanul beszünteti az IKT-termék tanúsítottként való hirdetését;

e) biztosítja, hogy az EUCC-tanúsítványra való hivatkozással értékesített IKT-termékek szigorúan azonosak legyenek a tanúsítás tárgyát képező IKT-termékkel;

f) betartja az EUCC-tanúsítványhoz a 11. cikkel összhangban megállapított jelölés és címke használatára vonatkozó szabályokat.

(3) A technika állásának megfelelő releváns dokumentumokkal összhangban összetett termék tanúsításának tárgyát képező IKT-termék esetében azon tanúsító szerv, amely az alapul szolgáló IKT-termék tanúsítását végezte, megosztja a releváns információkat az összetett IKT-termék tanúsítását végző tanúsító szervvel.

10. cikk

Az EUCC-tanúsítvány tartalma és formátuma

(1) Az EUCC-tanúsítvány tartalmazza legalább a VII. mellékletben meghatározott információkat.

(2) A tanúsított IKT-termék alkalmazási körét és határait egyértelműen meg kell határozni az EUCC-tanúsítványban vagy a tanúsítási jelentésben, feltüntetve, hogy a teljes IKT-terméket tanúsították-e, vagy csak annak részeit.

(3) A tanúsító szerv legalább elektronikus formában a kérelmező rendelkezésére bocsátja az EUCC-tanúsítványt.

(4) A tanúsító szerv az V. melléklettel összhangban tanúsítási jelentést készít minden általa kiadott EUCC-tanúsítványról. A tanúsítási jelentésnek az ITSEF által kiadott értékelési technikai jelentésen kell alapulnia. Az értékelési technikai jelentésben és a tanúsítási jelentésben fel kell tüntetni az értékeléshez használt, a 7. cikkben említett konkrét értékelési kritériumokat és módszereket.

(5) A tanúsító szerv elektronikus formában a nemzeti kiberbiztonsági tanúsító hatóság és az ENISA rendelkezésére bocsát minden EUCC-tanúsítványt és minden tanúsítási jelentést.

11. cikk

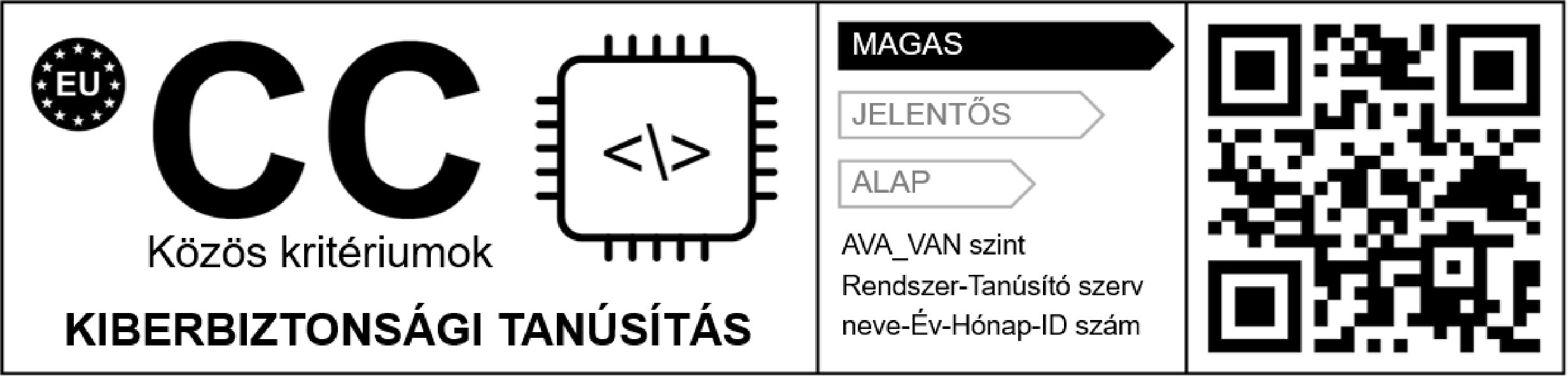

Jelölés és címke

(1) A tanúsítvány jogosultja jelölést és címkét helyezhet el a tanúsított IKT-terméken. A jelölés és a címke igazolja, hogy az IKT-terméket e rendelettel összhangban tanúsították. A jelölést és a címkét e cikknek és a IX. mellékletnek megfelelően kell elhelyezni.

(2) A jelölést és a címkét jól láthatóan, olvashatóan és letörölhetetlenül kell elhelyezni a tanúsított IKT-terméken vagy annak adattábláján. Amennyiben a termék jellege miatt ez nem lehetséges vagy nem indokolt, a jelölést a csomagoláson és a kísérő dokumentumokon kell elhelyezni. Amennyiben a tanúsított IKT-terméket szoftver formájában szállítják, a jelölést és a címkét jól láthatóan, olvashatóan és letörölhetetlenül fel kell tüntetni a kísérő dokumentációban, vagy ezt a dokumentációt a felhasználók számára egy weboldalon keresztül könnyen és közvetlenül hozzáférhetővé kell tenni.

(3) A jelölést és a címkét a IX. mellékletnek megfelelően kell kiállítani, belefoglalva a következőket:

a) a tanúsított IKT-termék megbízhatósági szintje és AVA_VAN szintje;

b) a tanúsítvány egyedi azonosítója, amely a következőkből áll:

1. a rendszer neve;

2. a tanúsítványt kiállító tanúsító szerv neve és akkreditációjának hivatkozási száma;

3. a kibocsátás éve és hónapja;

4. a tanúsítványt kiállító tanúsító szervhez rendelt azonosító szám.

(4) A jelölést és a címkét QR-kódnak kell kísérnie, egy weboldalhoz vezető linkkel, amelyen szerepelnek legalább a következők:

a) a tanúsítvány érvényességére vonatkozó információk;

b) az V. és a VII. mellékletben meghatározott szükséges tanúsítási információk;

c) a tanúsítvány jogosultja által az (EU) 2019/881 rendelet 55. cikkével összhangban nyilvánosságra hozandó információk; valamint

d) adott esetben az IKT-termék konkrét tanúsításával vagy tanúsításaival kapcsolatos múltbeli információk a nyomonkövethetőség lehetővé tétele érdekében.

12. cikk

Az EUCC-tanúsítvány érvényességi ideje

(1) A tanúsító szerv a tanúsított IKT-termék jellemzőinek figyelembevételével határozza meg az egyes EUCC-tanúsítványok érvényességi idejét.

(2) Az EUCC-tanúsítvány érvényességi ideje nem haladhatja meg az öt évet.

(3) A (2) bekezdéstől eltérve ez az időtartam a nemzeti kiberbiztonsági tanúsító hatóság előzetes jóváhagyásával meghaladhatja az öt évet. A nemzeti kiberbiztonsági tanúsító hatóság indokolatlan késedelem nélkül értesíti az európai kiberbiztonsági tanúsítási csoportot a jóváhagyás megadásáról.

13. cikk

Az EUCC-tanúsítvány felülvizsgálata

(1) A tanúsítvány jogosultjának kérésére vagy más indokolt esetben a tanúsító szerv dönthet úgy, hogy felülvizsgálja egy adott IKT-termék EUCC-tanúsítványát. A felülvizsgálatot a IV. melléklettel összhangban kell elvégezni. A tanúsító szerv meghatározza a felülvizsgálat terjedelmét. Amennyiben a felülvizsgálathoz szükséges, a tanúsító szerv felkéri az ITSEF-et, hogy értékelje újra a tanúsított IKT-terméket.

(2) A felülvizsgálat és adott esetben az újbóli értékelés eredményei nyomán a tanúsító szerv:

a) megerősíti az EUCC-tanúsítványt;

b) a 14. cikkel összhangban visszavonja az EUCC-tanúsítványt;

c) a 14. cikkel összhangban visszavonja az EUCC-tanúsítványt, és új, azonos hatályú és meghosszabbított érvényességi idővel rendelkező EUCC-tanúsítványt állít ki; vagy

d) a 14. cikkel összhangban visszavonja az EUCC-tanúsítványt, és eltérő hatályú új EUCC-tanúsítványt állít ki.

(3) A tanúsító szerv dönthet úgy, hogy a 30. cikkel összhangban indokolatlan késedelem nélkül felfüggeszti az EUCC-tanúsítványt mindaddig, amíg az EUCC-tanúsítvány jogosultja korrekciós intézkedést nem hoz.

14. cikk

Az EUCC-tanúsítvány visszavonása

(1) Az (EU) 2019/881 rendelet 58. cikke (8) bekezdése e) pontjának sérelme nélkül az EUCC-tanúsítványt az a tanúsító szerv vonja vissza, amely a tanúsítványt kiállította.

(2) Az (1) bekezdésben említett tanúsító szerv értesíti a nemzeti kiberbiztonsági tanúsító hatóságot a tanúsítvány visszavonásáról. Emellett a visszavonásról értesíti az ENISA-t is, hogy megkönnyítse számára az (EU) 2019/881 rendelet 50. cikke szerinti feladatának ellátását. A nemzeti kiberbiztonsági tanúsító hatóság értesíti a többi érintett piacfelügyeleti hatóságot.

(3) Az EUCC-tanúsítvány jogosultja kérheti a tanúsítvány visszavonását.

III. FEJEZET

A VÉDELMI PROFILOK TANÚSÍTÁSA

I. SZAKASZ

Az értékelésre vonatkozó egyedi szabványok és követelmények

15. cikk

Értékelési kritériumok és módszerek

(1) A védelmi profilt legalább a következők szerint kell értékelni:

a) a 3. cikkben említett szabványok alkalmazandó elemei;

b) az érintett IKT-termékek rendeltetésszerű használatához kapcsolódó, az (EU) 2019/881 rendelet 52. cikke szerinti kockázati szint és az ugyanazon rendelet 51. cikkében meghatározott biztonsági célkitűzéseket támogató biztonsági funkcióik; valamint

c) az I. mellékletben felsorolt, a technika állásának megfelelő alkalmazandó dokumentumok. A valamely műszaki terület által lefedett védelmi profilt az adott műszaki területen meghatározott követelményeknek megfelelően kell tanúsítani.

(2) Kivételes és kellően indokolt esetekben a megfelelőségértékelő szervezet anélkül is tanúsíthat egy védelmi profilt, hogy alkalmazná a technika állásának megfelelő releváns dokumentumokat. Ilyen esetekben tájékoztatja az illetékes nemzeti kiberbiztonsági tanúsító hatóságot, és megindokolja a technika állásának megfelelő releváns dokumentumok alkalmazása nélkül tervezett tanúsítást és a javasolt értékelési módszertant. A nemzeti kiberbiztonsági tanúsító hatóság értékeli az indokolást, és indokolt esetben jóváhagyja a technika állásának megfelelő releváns dokumentumok alkalmazásának mellőzését, valamint adott esetben jóváhagyja vagy módosítja a megfelelőségértékelő szervezet által alkalmazandó értékelési módszertant. A nemzeti kiberbiztonsági tanúsító hatóság döntéséig a megfelelőségértékelő szervezet nem állíthat ki tanúsítványt a védelmi profilra vonatkozóan. A nemzeti kiberbiztonsági tanúsító hatóság a technika állásának megfelelő releváns dokumentumok alkalmazásának engedélyezett mellőzéséről indokolatlan késedelem nélkül jelentést tesz az európai kiberbiztonsági tanúsítási csoportnak, amely véleményt adhat ki. A nemzeti kiberbiztonsági tanúsító hatóság a lehető legnagyobb mértékben figyelembe veszi az európai kiberbiztonsági tanúsítási csoport véleményét.

II. SZAKASZ

A védelmi profilokra vonatkozó EUCC-tanúsítványok kiállítása, megújítása és visszavonása

16. cikk

A védelmi profilok tanúsításához és értékeléséhez szükséges információk

A védelmi profil tanúsítását kérelmezőnek hiánytalan és helyes formában a tanúsító szerv és az ITSEF rendelkezésére kell bocsátania vagy más módon elérhetővé kell tennie a tanúsítási és értékelési tevékenységekhez szükséges valamennyi információt. A 8. cikk (2), (3), (4) és (7) bekezdése értelemszerűen alkalmazandó.

17. cikk

A védelmi profilokra vonatkozó EUCC-tanúsítványok kiállítása

(2) A 9. és a 10. cikk értelemszerűen alkalmazandó.

(3) Az ITSEF értékeli, hogy a védelmi profil teljes-e, következetes-e, műszakilag megalapozott-e és hatékony-e az adott védelmi profil alá tartozó IKT-termék kategóriájának rendeltetésszerű használata és biztonsági célkitűzései szempontjából.

(4) A védelmi profilt kizárólag a következők tanúsíthatják:

a) nemzeti kiberbiztonsági tanúsító hatóság vagy valamely más, tanúsító szervként akkreditált közjogi szerv; vagy

b) valamely tanúsító szerv, a nemzeti kiberbiztonsági tanúsító hatóság minden egyes egyedi védelmi profil tekintetében megadott előzetes jóváhagyását követően.

18. cikk

A védelmi profilokra kiadott EUCC-tanúsítvány érvényességi ideje

(1) A tanúsító szerv meghatározza az egyes EUCC-tanúsítványok érvényességi idejét.

(2) Az érvényesség időtartama az érintett védelmi profil élettartamáig terjedhet.

19. cikk

A védelmi profilokra kiadott EUCC-tanúsítvány felülvizsgálata

(1) A tanúsítvány jogosultjának kérésére vagy más indokolt esetben a tanúsító szerv dönthet úgy, hogy felülvizsgálja egy adott védelmi profil EUCC-tanúsítványát. A felülvizsgálatot a 15. cikkben meghatározott feltételek alkalmazásával hajtják végre. A tanúsító szerv meghatározza a felülvizsgálat terjedelmét. Amennyiben a felülvizsgálathoz szükséges, a tanúsító szerv felkéri az ITSEF-et, hogy értékelje újra a tanúsított védelmi profilt.

(2) A felülvizsgálat és adott esetben az újbóli értékelés eredményei nyomán a tanúsító szerv megteszi az alábbiak egyikét:

a) megerősíti az EUCC-tanúsítványt;

b) a 20. cikkel összhangban visszavonja az EUCC-tanúsítványt;

c) a 20. cikkel összhangban visszavonja az EUCC-tanúsítványt, és új, azonos hatályú és meghosszabbított érvényességi idővel rendelkező EUCC-tanúsítványt állít ki;

d) a 20. cikkel összhangban visszavonja az EUCC-tanúsítványt, és eltérő hatályú új EUCC-tanúsítványt állít ki.

20. cikk

A védelmi profilokra kiadott EUCC-tanúsítvány visszavonása

(1) Az (EU) 2019/881 rendelet 58. cikke (8) bekezdése e) pontjának sérelme nélkül a védelmi profilra vonatkozó EUCC-tanúsítványt az a tanúsító szerv vonja vissza, amely a tanúsítványt kiállította. A 14. cikk értelemszerűen alkalmazandó.

(2) A védelmi profilra vonatkozóan a 17. cikk (4) bekezdésének b) pontjával összhangban kiadott tanúsítványt az adott tanúsítványt jóváhagyó nemzeti kiberbiztonsági tanúsító hatóság vonja vissza.

IV. FEJEZET

MEGFELELŐSÉGÉRTÉKELŐ SZERVEZETEK

20a. cikk

A megfelelőségértékelő szervezetek akkreditálására vonatkozó követelmények előírása

A megfelelőségértékelő szervezetek akkreditálása során figyelembe kell venni a tanúsító szervek és az ITSEF-ek akkreditálására vonatkozó követelményeknek az I. melléklet 2. pontjában felsorolt, a technika állásának megfelelő alkalmazandó dokumentumokban meghatározott előírásait.

21. cikk

A tanúsító szervre vonatkozó kiegészítő vagy konkrét követelmények

(1) A nemzeti kiberbiztonsági tanúsító hatóság akkor hatalmaz fel egy tanúsító szervet arra, hogy "magas" megbízhatósági szintű EUCC-tanúsítványokat bocsásson ki, amennyiben ez a szervezet a megfelelőségértékelő szervezetek akkreditálására vonatkozóan az (EU) 2019/881 rendelet 60. cikkének (1) bekezdésében és mellékletében meghatározott követelmények teljesítésén túlmenően igazolja a következőket:

a) rendelkezik a "magas" megbízhatósági szintű tanúsítási határozathoz szükséges szakértelemmel és kompetenciákkal;

b) tanúsítási tevékenységét a 22. cikkel összhangban engedélyezett ITSEF-fel együttműködésben végzi; valamint

c) rendelkezik a 43. cikkben meghatározott követelményeken túl a "magas" megbízhatósági szintre vonatkozó bizalmas és érzékeny információk hatékony védelméhez szükséges kompetenciákkal, és megfelelő technikai és operatív intézkedéseket vezet be ennek céljából.

(2) A nemzeti kiberbiztonsági tanúsító hatóság értékeli, hogy a tanúsító szerv teljesíti-e az (1) bekezdésben meghatározott valamennyi követelményt. Ennek az értékelésnek legalább strukturált interjúkat és a tanúsító szerv által e rendelettel összhangban elvégzett legalább egy próbatanúsítás felülvizsgálatát kell magában foglalnia.

Értékelése során a nemzeti kiberbiztonsági tanúsító hatóság felhasználhatja az alábbiak szerinti előzetes engedélyezésből vagy hasonló tevékenységekből származó megfelelő bizonyítékokat:

a) ez a rendelet;

b) az (EU) 2019/881 rendelet 49. cikke alapján elfogadott másik európai kiberbiztonsági tanúsítási rendszer;

c) az e rendelet 49. cikke szerinti nemzeti rendszer.

(3) A nemzeti kiberbiztonsági tanúsító hatóság engedélyezési jelentést készít, amelyet az (EU) 2019/881 rendelet 59. cikke (3) bekezdésének d) pontjával összhangban kölcsönös felülvizsgálatnak kell alávetni.

(4) A nemzeti kiberbiztonsági tanúsító hatóság meghatározza azokat az IKT-termékkategóriákat és védelmi profilokat, amelyekre az engedély kiterjed. Az engedély legfeljebb az akkreditáció érvényességi ideje alatt érvényes. Kérésre megújítható, feltéve, hogy a tanúsító szerv továbbra is megfelel az e cikkben meghatározott követelményeknek. Az engedély megújításához nincs szükség próbaértékelésekre.

(5) A nemzeti kiberbiztonsági tanúsító hatóság visszavonja a tanúsító szerv engedélyét, amennyiben az már nem felel meg az e cikkben meghatározott feltételeknek. Az engedély visszavonásakor a tanúsító szerv haladéktalanul felhagy azzal, hogy engedélyezett tanúsító szervként hirdesse magát.

22. cikk

Az ITSEF-re vonatkozó kiegészítő vagy konkrét követelmények

(1) Az ITSEF-et a nemzeti kiberbiztonsági tanúsító hatóság felhatalmazza a "magas" megbízhatósági szintű ICT-tanúsítványok hatálya alá tartozó IKT-termékek értékelésének elvégzésére, amennyiben az ITSEF a megfelelőségértékelő szervezetek akkreditálására vonatkozóan az (EU) 2019/881 rendelet 60. cikkének (1) bekezdésében és mellékletében meghatározott követelmények teljesítésén túlmenően igazolja, hogy megfelel a következő feltételek mindegyikének:

a) rendelkezik a szükséges szaktudással ahhoz, hogy elvégezze a jelentős szakértelemmel és erőforrásokkal rendelkező szereplők által végrehajtott legkorszerűbb kibertámadásokkal szembeni ellenállás meghatározására szolgáló értékelési tevékenységeket;

b) az említett IKT-termékek IKT-folyamatának részét képező műszaki területek és védelmi profilok tekintetében rendelkezik a következőkkel:

1. szakértelem az annak módszeres meghatározásához szükséges egyedi értékelési tevékenységek elvégzéséhez, hogy a 3. cikkben említett szabványokban meghatározott "mérsékelt" vagy "magas" támadási potenciált feltételezve mennyire ellenálló az értékelés tárgya az operatív környezetében lévő, képzett támadókkal szemben;

2. az I. mellékletben felsorolt, a technika állásának megfelelő dokumentumokban meghatározott szakmai hozzáértés;

c) rendelkezik a 43. cikkben meghatározott követelményeken túl a "magas" megbízhatósági szintre vonatkozó bizalmas és érzékeny információk hatékony védelméhez szükséges kompetenciákkal és megfelelő technikai és operatív intézkedéseket vezet be ennek céljából.

(2) A nemzeti kiberbiztonsági tanúsító hatóság értékeli, hogy az ITSEF teljesíti-e az (1) bekezdésben meghatározott valamennyi követelményt. Ennek az értékelésnek magában kell foglalnia legalább a strukturált interjúkat és az ITSEF által e rendelettel összhangban elvégzett legalább egy próbaértékelés felülvizsgálatát.

(3) Értékelése során a nemzeti kiberbiztonsági tanúsító hatóság felhasználhatja az alábbiak szerinti előzetes engedélyezésből vagy hasonló tevékenységekből származó megfelelő bizonyítékokat:

a) ez a rendelet;

b) az (EU) 2019/881 rendelet 49. cikke alapján elfogadott másik európai kiberbiztonsági tanúsítási rendszer;

c) az e rendelet 49. cikke szerinti nemzeti rendszer.

(4) A nemzeti kiberbiztonsági tanúsító hatóság engedélyezési jelentést készít, amelyet az (EU) 2019/881 rendelet 59. cikke (3) bekezdésének d) pontjával összhangban kölcsönös felülvizsgálatnak kell alávetni.

(5) A nemzeti kiberbiztonsági tanúsító hatóság meghatározza azokat az IKT-termékkategóriákat és védelmi profilokat, amelyekre az engedély kiterjed. Az engedély legfeljebb az akkreditáció érvényességi ideje alatt érvényes. Kérésre megújítható, feltéve, hogy az ITSEF továbbra is megfelel az e cikkben meghatározott követelményeknek. Az engedély megújításához nem írható elő próbaértékelés.

(6) A nemzeti kiberbiztonsági tanúsító hatóság visszavonja az ITSEF engedélyét, amennyiben az már nem felel meg az e cikkben meghatározott feltételeknek. Az engedély visszavonását követően az ITSEF felhagy azzal, hogy engedélyezettként hirdesse magát.

V. FEJEZET

NYOMON KÖVETÉS ÉS MEG NEM FELELÉS

I. SZAKASZ

A megfelelőség ellenőrzése

25. cikk

A nemzeti kiberbiztonsági tanúsító hatóság nyomonkövetési tevékenységei

(1) Az (EU) 2019/881 rendelet 58. cikke (7) bekezdésének sérelme nélkül a nemzeti kiberbiztonsági tanúsító hatóság nyomon követi a következőket:

a) megfelel-e a tanúsító szerv és az ITSEF az e rendelet és az (EU) 2019/881 rendelet szerinti kötelezettségeinek;

b) megfelelnek-e az EUCC-tanúsítványok jogosultjai az e rendelet és az (EU) 2019/881 rendelet szerinti kötelezettségeiknek;

c) megfelelnek-e a tanúsított IKT-termékek az EUCC-ben meghatározott követelményeknek;

d) megfelelő-e az EUCC-tanúsítványban kifejezett megbízhatóság a változó fenyegetettségi helyzet kezeléséhez.

(2) A nemzeti kiberbiztonsági tanúsító hatóság különösen az alábbiak alapján végzi nyomonkövetési tevékenységeit:

a) a tanúsító szervektől, a nemzeti akkreditáló testületektől és az érintett piacfelügyeleti hatóságoktól származó információk;

b) a saját vagy más hatóság által végzett ellenőrzésekből és vizsgálatokból származó információk;

c) a (3) bekezdéssel összhangban elvégzett mintavétel;

d) a beérkezett panaszok.

(3) A nemzeti kiberbiztonsági tanúsító hatóság más piacfelügyeleti hatóságokkal együttműködésben, kockázatértékelés alapján mintát vesz évente az EUCC-tanúsítványok legalább 4 %-ából. Az illetékes nemzeti kiberbiztonsági tanúsító hatóság kérésére és nevében eljárva a tanúsító szervek és szükség esetén az ITSEF segítséget nyújtanak az említett hatóságnak a megfelelés nyomon követésében.

(4) A nemzeti kiberbiztonsági tanúsító hatóság objektív kritériumok alapján választja ki az ellenőrizendő tanúsított IKT-termékek mintáját, beleértve a következőket:

a) termékkategória;

b) a termékek megbízhatósági szintjei;

c) a tanúsítvány jogosultja;

d) a tanúsító szerv és adott esetben az alvállalkozóként működő ITSEF;

e) a hatóság tudomására hozott bármely egyéb információ.

(5) A nemzeti kiberbiztonsági tanúsító hatóság tájékoztatja az EUCC-tanúsítványok jogosultjait a kiválasztott IKT-termékekről és a kiválasztási kritériumokról.

(6) A mintában szereplő IKT-terméket tanúsító szerv a nemzeti kiberbiztonsági tanúsító hatóság kérésére az adott ITSEF segítségével további felülvizsgálatot végez a IV. melléklet IV.2. szakaszában meghatározott eljárásnak megfelelően, és az eredményekről tájékoztatja a nemzeti kiberbiztonsági tanúsító hatóságot.

(7) Amennyiben a nemzeti kiberbiztonsági tanúsító hatóságnak elegendő oka van azt feltételezni, hogy egy tanúsított IKT-termék már nem felel meg e rendeletnek vagy az (EU) 2019/881 rendeletnek, vizsgálatokat végezhet, vagy élhet az (EU) 2019/881 rendelet 58. cikkének (8) bekezdésében meghatározott bármely más nyomonkövetési hatáskörrel.

(8) A nemzeti kiberbiztonsági tanúsító hatóság tájékoztatja az érintett tanúsító szervet és ITSEF-et a kiválasztott IKT-termékekkel kapcsolatban folyamatban lévő vizsgálatokról.

(9) Amennyiben a nemzeti kiberbiztonsági tanúsító hatóság megállapítja, hogy egy folyamatban lévő vizsgálat olyan IKT-termékekre vonatkozik, amelyeket más tagállamokban székhellyel rendelkező tanúsító szervek tanúsítottak, tájékoztatja erről az érintett tagállamok nemzeti kiberbiztonsági tanúsító hatóságait, hogy adott esetben együttműködjön a vizsgálatokban. Ez a nemzeti kiberbiztonsági tanúsító hatóság értesíti az európai kiberbiztonsági tanúsítási csoportot is a határokon átnyúló vizsgálatokról és az azokat követő eredményekről.

26. cikk

A tanúsító szerv által végzett nyomonkövetési tevékenységek

(1) A tanúsító szerv nyomon követi a következőket:

a) a tanúsítvány jogosultjainak megfelelése az e rendelet és az (EU) 2019/881 rendelet szerinti, a tanúsító szerv által kiállított EUCC-tanúsítvány tekintetében fennálló kötelezettségeiknek;

b) az általa tanúsított IKT-termékek megfelelése a vonatkozó biztonsági követelményeknek;

c) a tanúsított védelmi profilokban kifejezett megbízhatósági szint.

(2) A tanúsító szerv az alábbiak alapján végzi nyomonkövetési tevékenységeit:

a) a tanúsítást kérelmezőnek a 9. cikk (2) bekezdésében említett kötelezettségvállalásai alapján szolgáltatott információk;

b) más érintett piacfelügyeleti hatóságok tevékenységeiből származó információk;

c) a beérkezett panaszok;

d) olyan sebezhetőségi információk, amelyek hatással lehetnek az általa tanúsított IKT-termékekre.

(3) A nemzeti kiberbiztonsági tanúsító hatóság szabályokat dolgozhat ki a tanúsító szervek és az EUCC-tanúsítványok jogosultjai közötti időszakos párbeszédre vonatkozóan a 9. cikk (2) bekezdése alapján tett kötelezettségvállalásoknak való megfelelés ellenőrzése és az arról történő jelentéstétel céljából, az egyéb érintett piacfelügyeleti hatóságokhoz kapcsolódó tevékenységek sérelme nélkül.

27. cikk

A tanúsítvány jogosultja által végzett ellenőrzési tevékenységek

(1) Az EUCC-tanúsítvány jogosultja elvégzi a következő feladatokat annak nyomon követése érdekében, hogy megfelel-e a tanúsított IKT-termék a rá vonatkozó biztonsági követelményeknek:

a) a tanúsított IKT-termékkel kapcsolatos sebezhetőségi információk nyomon követése, beleértve az ismert függőségeket is, a saját eszközeivel, de az alábbiak figyelembevételével is:

1. az (EU) 2019/881 rendelet 55. cikke (1) bekezdésének c) pontjában említett, sebezhetőséggel kapcsolatos információk valamely felhasználó vagy biztonsági kutató általi közzététele vagy benyújtása;

2. bármely más forrásból származó beadvány;

b) az EUCC-tanúsítványban kifejezett megbízhatósági szint nyomon követése.

(2) Az EUCC-tanúsítvány jogosultja együttműködik a tanúsító szervvel, az ITSEF-fel és adott esetben a nemzeti kiberbiztonsági tanúsító hatósággal annak érdekében, hogy támogassa nyomonkövetési tevékenységeiket.

II. SZAKASZ

Megfelelőség és megfelelés

28. cikk

A tanúsított IKT-termék vagy védelmi profil meg nem felelésének következményei

(1) Amennyiben a tanúsított IKT-termék vagy védelmi profil nem felel meg az e rendeletben és az (EU) 2019/881 rendeletben meghatározott követelményeknek, a tanúsító szerv tájékoztatja az EUCC-tanúsítvány jogosultját az azonosított meg nem felelésről, és korrekciós intézkedéseket kér.

(2) Ha az e rendelet rendelkezéseinek való meg nem felelés hatással lehet a más olyan vonatkozó uniós jogszabályoknak való megfelelésre, amelyek lehetővé teszik az adott jogi aktus követelményeinek való megfelelés vélelmének az EUCC-tanúsítvány használatával történő igazolását, a tanúsító szerv haladéktalanul tájékoztatja a nemzeti kiberbiztonsági tanúsító hatóságot. A nemzeti kiberbiztonsági tanúsító hatóság haladéktalanul értesíti az ilyen egyéb vonatkozó uniós jogszabályokért felelős piacfelügyeleti hatóságot az azonosított meg nem felelésről.

(3) Az (1) bekezdésben említett információk kézhezvételét követően az EUCC-tanúsítvány jogosultja a tanúsító szerv által meghatározott, 30 napot meg nem haladó határidőn belül javaslatot tesz a tanúsító szervnek a meg nem felelés orvoslásához szükséges korrekciós intézkedésre.

(4) A tanúsító szerv a 30. cikkel összhangban vészhelyzet esetén, vagy ha az EUCC-tanúsítvány jogosultja nem működik együtt megfelelően a tanúsító szervvel, indokolatlan késedelem nélkül felfüggesztheti az EUCC-tanúsítványt.

(5) A tanúsító szerv a 13. és 19. cikkel összhangban felülvizsgálatot végez, amelyben értékeli, hogy a korrekciós intézkedés orvosolja-e a meg nem felelést.

(6) Amennyiben az EUCC-tanúsítvány jogosultja a (3) bekezdésben említett időszak alatt nem javasol megfelelő korrekciós intézkedést, a tanúsítványt a 30. cikkel összhangban fel kell függeszteni, vagy a 14. vagy 20. cikkel összhangban vissza kell vonni.

(7) Ez a cikk nem alkalmazandó a tanúsított IKT-termékeket érintő sebezhetőségek eseteire, amelyeket a VI. fejezettel összhangban kell kezelni.

29. cikk

A tanúsítvány jogosultja általi meg nem felelés következményei

(1) Amennyiben a tanúsító szerv megállapítja, hogy:

a) az EUCC-tanúsítvány jogosultja vagy a tanúsítást kérelmező nem teljesíti a 9. cikk (2) bekezdésében, a 17. cikk (2) bekezdésében, valamint a 27. és a 41. cikkben meghatározott kötelezettségvállalásait és kötelezettségeit; vagy

b) az EUCC-tanúsítvány jogosultja nem felel meg az (EU) 2019/881 rendelet 56. cikke (8) bekezdésének vagy e rendelet VI. fejezetének;

megállapít egy legfeljebb 30 napos határidőt, amelyen belül az EUCC-tanúsítvány jogosultjának korrekciós intézkedést kell hoznia.

(2) Amennyiben az EUCC-tanúsítvány jogosultja az (1) bekezdésben említett időszak alatt nem javasol megfelelő korrekciós intézkedést, a tanúsítványt a 30. cikkel összhangban fel kell függeszteni, vagy a 14. vagy 20. cikkel összhangban vissza kell vonni.

(3) Az (1) bekezdésben említett kötelezettségeknek az EUCC-tanúsítvány jogosultja általi folyamatos vagy ismétlődő megsértése az EUCC-tanúsítvány 14. vagy 20. cikkel összhangban történő visszavonását vonja maga után.

(4) A tanúsító szerv tájékoztatja a nemzeti kiberbiztonsági tanúsító hatóságot az (1) bekezdésben említett megállapításokról. Amennyiben a meg nem felelés más vonatkozó uniós jogszabályoknak való megfelelést is érint, a nemzeti kiberbiztonsági tanúsító hatóság haladéktalanul értesíti az ilyen egyéb vonatkozó uniós jogszabályokért felelős piacfelügyeleti hatóságot az azonosított meg nem felelésről.

30. cikk

Az EUCC-tanúsítvány felfüggesztése

(1) Amikor ez a rendelet EUCC-tanúsítvány felfüggesztésére utal, a tanúsító szerv a felfüggesztést kiváltó körülményeknek megfelelő, 42 napot meg nem haladó időtartamra függeszti fel az érintett EUCC-tanúsítványt. A felfüggesztési időszak a tanúsító szerv határozatának napját követő napon kezdődik. A felfüggesztés nem érinti a tanúsítvány érvényességét.

(2) A tanúsító szerv indokolatlan késedelem nélkül értesíti a tanúsítvány jogosultját és a nemzeti kiberbiztonsági tanúsító hatóságot a felfüggesztésről, és közli a felfüggesztés indokait, a kért intézkedéseket és a felfüggesztés időtartamát.

(3) A tanúsítványok jogosultjai értesítik az érintett IKT-termékek vásárlóit a felfüggesztésről és a tanúsító szerv által a felfüggesztésre vonatkozóan megadott indokokról, kivéve az okok azon részeit, amelyek megosztása biztonsági kockázatot jelentene, vagy amelyek érzékeny információkat tartalmaznak. Ezt a tájékoztatást a tanúsítvány jogosultjának nyilvánosan is hozzáférhetővé kell tennie.

(4) Amennyiben más vonatkozó uniós jogszabályok úgy rendelkeznek, hogy az e rendelet rendelkezései szerint kiadott tanúsítványok alapján fennáll a megfelelőség vélelme, a nemzeti kiberbiztonsági tanúsító hatóság tájékoztatja az adott uniós jogszabályokért felelős piacfelügyeleti hatóságot a felfüggesztésről.

(5) A tanúsítvány felfüggesztéséről a 42. cikk (3) bekezdésével összhangban értesíteni kell az ENISA-t.

(6) Kellően indokolt esetekben a nemzeti kiberbiztonsági tanúsító hatóság engedélyezheti az EUCC-tanúsítványok felfüggesztési időszakának meghosszabbítását. A felfüggesztés teljes időtartama nem haladhatja meg az egy évet.

31. cikk

A megfelelőségértékelő szervezet általi meg nem felelés következményei

(1) Abban az esetben, ha egy tanúsító szerv nem tesz eleget kötelezettségeinek, vagy valamely ITSEF általi meg nem felelés azonosítása esetén az érintett tanúsító szerv nem felel meg a követelményeknek, a nemzeti kiberbiztonsági tanúsító hatóság indokolatlan késedelem nélkül:

a) az érintett ITSEF támogatásával azonosítja a potenciálisan érintett EUCC-tanúsítványokat;

b) szükség esetén kéri, hogy vagy az az ITSEF, amely az értékelést végezte, vagy valamely más akkreditált és adott esetben engedélyezett ITSEF, amely technikailag alkalmasabb lenne, értékelési tevékenységeket végezzen egy vagy több IKT-termék vagy védelmi profil vonatkozásában az említett azonosítás alátámasztására;

c) elemzi a meg nem felelés hatásait;

d) értesíti a meg nem felelés által érintett EUCC-tanúsítvány jogosultját.

(2) Az (1) bekezdésben említett intézkedések alapján a tanúsító szerv minden egyes érintett EUCC-tanúsítvány tekintetében elfogadja a következő határozatok valamelyikét:

a) az EUCC-tanúsítvány változatlan formában történő fenntartása;

b) az EUCC-tanúsítvány visszavonása a 14. vagy 20. cikkel összhangban, és adott esetben új EUCC-tanúsítvány kiállítása.

(3) Az (1) bekezdésben említett intézkedések alapján a nemzeti kiberbiztonsági tanúsító hatóság:

a) szükség esetén jelenti a nemzeti akkreditáló testületnek a tanúsító szerv vagy a kapcsolódó ITSEF meg nem felelését;

b) adott esetben értékeli az engedélyre gyakorolt lehetséges hatást.

VI. FEJEZET

SEBEZHETŐSÉGKEZELÉS ÉS NYILVÁNOSSÁGRA HOZATAL

32. cikk

A sebezhetőségkezelés hatóköre

Ez a fejezet azokra az IKT-termékekre vonatkozik, amelyekre EUCC-tanúsítványt állítottak ki.

I. SZAKASZ

Sebezhetőségkezelés

33. cikk

A sebezhetőségkezelés eljárásai

(1) Az EUCC-tanúsítvány jogosultja az e szakaszban megállapított szabályokkal összhangban, és szükség esetén az EN ISO/IEC 30111 szabványban meghatározott eljárásokkal kiegészítve kialakítja és fenntartja a sebezhetőségkezelés összes szükséges eljárását.

(2) Az EUCC-tanúsítvány jogosultja megfelelő módszereket tart fenn és tesz közzé a termékeihez kapcsolódó sebezhetőségekre vonatkozó információk külső forrásokból, többek között felhasználóktól, tanúsító szervektől és biztonsági kutatóktól történő fogadására.

(3) Amennyiben az EUCC-tanúsítvány jogosultja valamely tanúsított IKT-terméket illetően potenciális sebezhetőséget észlel vagy ilyenről kap információt, azt nyilvántartásba kell vennie, és sebezhetőségi hatásvizsgálatot kell végeznie.

(4) Amennyiben egy potenciális sebezhetőség hatással van egy összetett termékre, az EUCC-tanúsítvány jogosultja tájékoztatja az arra támaszkodó EUCC-tanúsítványok jogosultját a potenciális sebezhetőségről.

(5) A tanúsítványt kiállító tanúsító szerv észszerű kérésére az EUCC-tanúsítvány jogosultja minden lényeges információt továbbít az adott tanúsító szervnek a potenciális sebezhetőségekre vonatkozóan.

34. cikk

Sebezhetőségi hatásvizsgálat

(1) A sebezhetőségi hatásvizsgálat hivatkoznia kell az értékelés tárgyára és a tanúsítványban szereplő megbízhatósági nyilatkozatokra. A sebezhetőségi hatásvizsgálatot a tanúsított IKT-termék potenciális sebezhetőségének kihasználhatósága és kritikus jellege szempontjából megfelelő időkereten belül kell elvégezni.

(2) Adott esetben a támadási potenciál kiszámítását a 3. cikkben említett szabványokban foglalt vonatkozó módszertannak és az I. mellékletben felsorolt, a technika állásának megfelelő releváns dokumentumoknak megfelelően kell elvégezni a sebezhetőség kihasználhatóságának meghatározása érdekében. Az EUCC-tanúsítvány AVA_VAN szintjét figyelembe kell venni.

35. cikk

Sebezhetőségi hatásvizsgálati jelentés

(1) A jogosultnak sebezhetőségi hatásvizsgálati jelentést kell készítenie, ha a hatásvizsgálat azt mutatja, hogy a sebezhetőség valószínűleg hatással van az IKT-termék tanúsítványának való megfelelésére.

(2) A sebezhetőségi hatásvizsgálati jelentésnek értékelést kell tartalmaznia a következő elemekről:

a) a tanúsított IKT-termék sebezhetőségének hatása;

b) a támadás közelségével vagy elérhetőségével kapcsolatos lehetséges kockázatok;

c) orvosolható-e a sebezhetőség;

d) amennyiben a sebezhetőség orvosolható, a sebezhetőség feloldásának lehetséges módjai.

(3) A sebezhetőségi hatásvizsgálati jelentésnek adott esetben részletes adatokat kell tartalmaznia a sebezhetőség kihasználásának lehetséges módjairól. A sebezhetőség kihasználásának lehetséges módjaira vonatkozó információkat a bizalmasság védelme és szükség esetén a korlátozott terjesztés biztosítása érdekében a megfelelő biztonsági intézkedéseknek megfelelően kell kezelni.

(4) Az EUCC-tanúsítvány jogosultja az (EU) 2019/881 rendelet 56. cikkének (8) bekezdésével összhangban indokolatlan késedelem nélkül megküldi a sebezhetőségi hatásvizsgálati jelentést a tanúsító szervnek vagy a nemzeti kiberbiztonsági tanúsító hatóságnak.

(5) Amennyiben a sebezhetőségi hatásvizsgálati jelentés megállapítja, hogy a sebezhetőség a 3. cikkben említett szabványok értelmében nem "fennmaradó" jellegű, és orvosolható, a 36. cikket kell alkalmazni.

(6) Amennyiben a sebezhetőségi hatásvizsgálati jelentés megállapítja, hogy a sebezhetőség nem "fennmaradó" jellegű és nem orvosolható, az EUCC-tanúsítványt a 14. cikkel összhangban vissza kell vonni.

(7) Az EUCC-tanúsítvány jogosultja nyomon követi a fennmaradó sebezhetőségeket annak biztosítása érdekében, hogy azokat az üzemeltetési környezet megváltozása esetén ne lehessen kihasználni.

36. cikk

A sebezhetőségek orvoslása

Az EUCC-tanúsítvány jogosultja javaslatot nyújt be a tanúsító szervnek a megfelelő korrekciós intézkedésre vonatkozóan. A tanúsító szerv a 13. cikkel összhangban felülvizsgálja az EUCC-tanúsítványt. A felülvizsgálat hatókörét a sebezhetőség javasolt orvoslása határozza meg.

II. SZAKASZ

A sebezhetőségek nyilvánosságra hozatala

37. cikk

Információk megosztása a nemzeti kiberbiztonsági tanúsító hatósággal

(1) A tanúsító szerv által a nemzeti kiberbiztonsági tanúsító hatóság számára nyújtott tájékoztatásnak tartalmaznia kell minden olyan elemet, amely szükséges ahhoz, hogy a nemzeti kiberbiztonsági tanúsító hatóság megértse a sebezhetőség hatását, az IKT-terméken végrehajtandó változtatásokat, valamint a tanúsító szervtől származó, a sebezhetőség egyéb tanúsított IKT-termékekre gyakorolt szélesebb körű hatásaira vonatkozó információkat, amennyiben rendelkezésre állnak ilyenek.

(2) Az (1) bekezdéssel összhangban nyújtott tájékoztatás nem tartalmazhat részleteket a sebezhetőség kihasználásának módjaira vonatkozóan. Ez a rendelkezés nem érinti a nemzeti kiberbiztonsági tanúsító hatóság vizsgálati hatáskörét.

38. cikk

Együttműködés a nemzeti kiberbiztonsági tanúsító hatóságokkal

(1) A nemzeti kiberbiztonsági tanúsító hatóság a 37. cikkel összhangban kapott releváns információkat megosztja a többi nemzeti kiberbiztonsági tanúsító hatósággal és az ENISA-val.

(2) Más nemzeti kiberbiztonsági tanúsító hatóságok dönthetnek úgy, hogy tovább elemzik a sebezhetőséget, vagy az EUCC-tanúsítvány jogosultjának tájékoztatását követően felkérhetik az érintett tanúsító szerveket annak értékelésére, hogy hatással lehet-e a sebezhetőség más tanúsított IKT-termékekre.

39. cikk

A sebezhetőség közzététele

Tanúsítvány visszavonásakor az EUCC-tanúsítvány jogosultja az (EU) 2022/2555 európai parlamenti és tanácsi irányelv ( 4 ) 12. cikkével összhangban létrehozott európai sérülékenység-adatbázisban vagy az (EU) 2019/881 rendelet 55. cikke (1) bekezdésének d) pontjában említett egyéb online adattárakban közzéteszi és nyilvántartásba veszi az IKT-termékben előfordult, nyilvánosan ismert és orvosolt sebezhetőségeket.

VII. FEJEZET

AZ INFORMÁCIÓK MEGŐRZÉSE, KÖZZÉTÉTELE ÉS VÉDELME

40. cikk

A nyilvántartásoknak a tanúsító szervek és az ITSEF általi megőrzése

(1) A tanúsító szervek és az ITSEF nyilvántartási rendszert tartanak fenn, amely tartalmazza az általuk végzett értékelésekkel és tanúsításokkal kapcsolatban készített valamennyi dokumentumot.

(2) A tanúsító szervek és az ITSEF biztonságos módon tárolják a nyilvántartásokat, és ezeket a nyilvántartásokat az e rendelet céljára szükséges ideig és a vonatkozó EUCC-tanúsítvány visszavonását követően legalább öt évig megőrzik. Ha a tanúsító szerv a 13. cikk (2) bekezdésének c) pontjával összhangban új EUCC-tanúsítványt állított ki, az új EUCC-tanúsítvánnyal együtt és az annak esetében meghatározott ideig megőrzi a visszavont EUCC-tanúsítvány dokumentációját.

41. cikk

A tanúsítvány jogosultja által rendelkezésre bocsátott információk

(1) Az (EU) 2019/881 rendelet 55. cikkében említett információkat a felhasználók számára könnyen hozzáférhető nyelven kell rendelkezésre bocsátani.

(2) Az EUCC-tanúsítvány jogosultja biztonságos módon tárolja az alábbiakat, az e rendelet céljára szükséges ideig és a vonatkozó EUCC-tanúsítvány visszavonását követően legalább öt évig:

a) a tanúsítási folyamat során a tanúsító szervnek és az ITSEF-nek szolgáltatott információk nyilvántartása;

b) a tanúsított IKT-termék mintája.

(3) Ha a tanúsító szerv a 13. cikk (2) bekezdésének c) pontjával összhangban új EUCC-tanúsítványt állított ki, a jogosult az új EUCC-tanúsítvánnyal együtt és az annak esetében meghatározott ideig megőrzi a visszavont EUCC-tanúsítvány dokumentációját.

(4) A tanúsító szerv vagy a nemzeti kiberbiztonsági tanúsító hatóság kérésére az EUCC-tanúsítvány jogosultja rendelkezésre bocsátja a (2) bekezdésben említett nyilvántartásokat és példányokat.

42. cikk

Az ENISA által rendelkezésre bocsátott információk

(1) Az ENISA az (EU) 2019/881 rendelet 50. cikkének (1) bekezdésében említett honlapon közzéteszi az alábbi információkat:

a) valamennyi EUCC-tanúsítvány;

b) az egyes EUCC-tanúsítványok státuszára vonatkozó információk, nevezetesen, hogy az EUCC-tanúsítvány érvényben van, fel van függesztve, visszavont vagy lejárt-e;

c) az egyes EUCC-tanúsítványokhoz tartozó tanúsítási jelentések;

d) az akkreditált megfelelőségértékelő szervezetek jegyzéke;

e) az engedélyezett megfelelőségértékelő szervezetek jegyzéke;

f) az I. mellékletben felsorolt, a technika állásának megfelelő dokumentumok;

g) az európai kiberbiztonsági tanúsítási csoport által elfogadott, az (EU) 2019/881 rendelet 62. cikke (4) bekezdésének c) pontjában említett vélemények;

h) a szakértői értékelésekről a 47. cikkel összhangban kiadott jelentések.

(2) Az (1) bekezdésben említett információkat legalább angol nyelven rendelkezésre kell bocsátani.

(3) A tanúsító szervek és adott esetben a nemzeti kiberbiztonsági tanúsító hatóságok haladéktalanul tájékoztatják az ENISA-t az (1) bekezdés b) pontjában említett EUCC-tanúsítványok tartalmát vagy státuszát érintő határozataikról.

(4) Az ENISA biztosítja, hogy az (1) bekezdés a), b) és c) pontjával összhangban közzétett információk egyértelműen azonosítsák a tanúsított IKT-termékek azon verzióit, amelyek EUCC-tanúsítvány hatálya alá tartoznak.

43. cikk

Információvédelem

A megfelelőségértékelő szervezetek, a nemzeti kiberbiztonsági tanúsító hatóságok, az európai kiberbiztonsági tanúsítási csoport, az ENISA, a Bizottság és minden más fél biztosítja az üzleti titkok és egyéb bizalmas információk - köztük a kereskedelmi titkok - biztonságát és védelmét, valamint a szellemitulajdon-jogok védelmét, és megteszi a szükséges és megfelelő technikai és szervezeti intézkedéseket.

VIII. FEJEZET

KÖLCSÖNÖS ELISMERÉSI MEGÁLLAPODÁSOK HARMADIK ORSZÁGOKKAL

44. cikk

Feltételek

(1) Azok a harmadik országok, amelyek készek e rendelettel összhangban tanúsíttatni termékeiket, és amelyek ezt a tanúsítást az Unióban el kívánják ismerni, kölcsönös elismerési megállapodást kötnek az Unióval.

(2) A kölcsönös elismerési megállapodásnak ki kell terjednie a tanúsított IKT-termékek és adott esetben a védelmi profilok vonatkozásában alkalmazandó megbízhatósági szintekre.

(3) Az (1) bekezdésben említett kölcsönös elismerési megállapodások csak olyan harmadik országokkal köthetők, amelyek megfelelnek a következő feltételeknek:

a) rendelkeznek olyan hatósággal, amely:

1. közjogi szerv, és a szervezeti és jogi struktúra, a pénzügyi finanszírozás és a döntéshozatal tekintetében független az általa felügyelt és ellenőrzött szervezetektől;

2. megfelelő nyomonkövetési és felügyeleti hatáskörrel rendelkezik vizsgálatok lefolytatására, és felhatalmazással rendelkezik arra, hogy megfelelő korrekciós intézkedéseket hozzon a megfelelés biztosítása érdekében;

3. hatékony, arányos és visszatartó erejű szankciórendszerrel rendelkezik a megfelelés biztosítása érdekében;

4. beleegyezik abba, hogy együttműködik az európai kiberbiztonsági tanúsítási csoporttal és az ENISA-val a kiberbiztonsági tanúsítással kapcsolatos bevált gyakorlatok és releváns fejlemények cseréje, valamint az aktuálisan alkalmazandó értékelési kritériumok és módszerek egységes értelmezése érdekében, többek között az I. mellékletben felsorolt, a technika állásának megfelelő dokumentumokkal egyenértékű harmonizált dokumentáció alkalmazásával;

b) független akkreditáló testülettel rendelkezik, amely a 765/2008/EK rendeletben említett szabványokkal egyenértékű szabványokat alkalmazva végez akkreditálást;

c) kötelezettséget vállal arra, hogy kellően szakszerű módon végzi el az értékelési és tanúsítási folyamatokat és eljárásokat, figyelembe véve az e rendeletben, különösen a 3. cikkben említett nemzetközi szabványoknak való megfelelést;

d) képes a korábban feltáratlan sebezhetőségek jelentésére, valamint rendelkezik egy bevett, megfelelő sebezhetőségkezelési és közzétételi eljárással;

e) rendelkezik olyan bevett eljárásokkal, amelyek lehetővé teszik számára a panaszok hatékony benyújtását és kezelését, valamint hatékony jogorvoslatot biztosítanak a panaszos számára;

f) együttműködési mechanizmust hoz létre az e rendelet szerinti kiberbiztonsági tanúsítás szempontjából releváns más uniós és tagállami szervekkel, beleértve a tanúsítványok esetleges meg nem felelésével kapcsolatos információk megosztását, a tanúsítás területén bekövetkező releváns fejlemények nyomon követését, valamint a tanúsítás karbantartására és felülvizsgálatára vonatkozó közös megközelítés biztosítását.

(4) A (3) bekezdésben meghatározott feltételeken túlmenően a "magas" megbízhatósági szintre vonatkozóan csak akkor köthető az (1) bekezdésben említett kölcsönös elismerési megállapodás harmadik országokkal, ha a következő feltételek is teljesülnek:

a) a harmadik ország rendelkezik egy független és nyilvános kiberbiztonsági tanúsító hatósággal, amely elvégzi vagy átruházza a "magas" megbízhatósági szintű tanúsítás lehetővé tételéhez szükséges olyan értékelési tevékenységeket, amelyek egyenértékűek a nemzeti kiberbiztonsági hatóságok számára e rendeletben és az (EU) 2019/881 rendeletben meghatározott követelményekkel és eljárásokkal;

b) a kölcsönös elismerési megállapodás az EUCC-tanúsításhoz végzett szakértői értékeléssel egyenértékű közös mechanizmust hoz létre a gyakorlatok cseréjének fokozása, valamint az értékelés és tanúsítás területén felmerülő problémák közös megoldása érdekében.

IX. FEJEZET

A TANÚSÍTÓ SZERVEK SZAKÉRTŐI ÉRTÉKELÉSE

45. cikk

A szakértői értékelés eljárása

(1) A "magas" megbízhatósági szintű EUCC-tanúsítványokat kiállító tanúsító szervet rendszeresen, de legalább ötévente szakértői értékelésnek kell alávetni. A szakértői értékelések különböző típusait a VI. melléklet sorolja fel.

(2) Az európai kiberbiztonsági tanúsítási csoport elkészíti és gondozza a szakértői értékelések ütemtervét, biztosítva e gyakoriság tiszteletben tartását. A megfelelően indokolt esetek kivételével a szakértői értékeléseket a helyszínen kell elvégezni.

(3) A szakértői értékelés támaszkodhat a szakértői értékelés tárgyát képező tanúsító szerv vagy a nemzeti kiberbiztonsági tanúsító hatóság korábbi szakértői értékelései vagy ezzel egyenértékű eljárásai során gyűjtött bizonyítékokra, feltéve, hogy:

a) az eredmények öt évnél nem régebbiek;

b) az eredményekhez csatolják az adott rendszerre vonatkozóan létrehozott szakértői értékelési eljárások leírását, amennyiben azok egy másik tanúsítási rendszer keretében végzett szakértői értékeléshez kapcsolódnak;

c) a 47. cikkben említett szakértői értékelési jelentés meghatározza, hogy mely eredményeket használták fel további értékeléssel vagy anélkül.

(4) Amennyiben a szakértői értékelés műszaki területre terjed ki, az érintett ITSEF-et is értékelni kell.

(5) A szakértői értékelés tárgyát képező tanúsító szerv és szükség esetén a nemzeti kiberbiztonsági tanúsító hatóság biztosítja, hogy minden releváns információ a szakértői értékelést végző csoport rendelkezésére álljon.

(6) A szakértői értékelést a VI. melléklettel összhangban létrehozott, szakértői értékelést végző csoport hajtja végre.

46. cikk

A szakértői értékelés szakaszai

(1) Az előkészítő szakaszban a szakértői értékelést végző csoport tagjai áttekintik a tanúsító szerv dokumentumait a szabályzataira és eljárásaira kiterjedően, beleértve a technika állásának megfelelő dokumentumok használatát is.

(2) A helyszíni látogatási szakaszban a szakértői értékelést végző csoport értékeli a szervezet szakmai hozzáértését, valamint adott esetben egy olyan ITSEF kompetenciáját, amely legalább egy, szakértői értékelés tárgyát képező IKT-termék értékelését végezte.

(3) A helyszíni látogatási szakasz időtartama meghosszabbítható vagy csökkenthető olyan tényezőktől függően, mint például a szakértői értékelésekből származó meglévő bizonyítékok és eredmények újbóli felhasználásának lehetősége vagy az ITSEF-ek száma, valamint azon műszaki területek, amelyekre a tanúsító szerv tanúsítványokat ad ki.

(4) Adott esetben a szakértői értékelést végző csoport az egyes ITSEF-ek szakmai hozzáértését a műszaki laboratóriumuk vagy laboratóriumaik meglátogatásával, valamint értékelőiknek a műszaki területre és a kapcsolódó konkrét támadási módszerekre vonatkozó meghallgatásával határozza meg.

(5) A jelentéstételi szakaszban az értékelő csoport szakértői értékelési jelentésben dokumentálja megállapításait, beleértve az ítéletet és adott esetben a megfigyelt meg nem felelések jegyzékét, mindegyiket kritikussági szint szerint osztályozva.

(6) A szakértői értékelésről szóló jelentést először a szakértői értékelés tárgyát képező tanúsító szervvel kell megvitatni. E megbeszéléseket követően a szakértői értékelés tárgyát képező tanúsító szerv ütemtervet készít a megállapítások kezelése érdekében meghozandó intézkedésekről.

47. cikk

A szakértői értékelésről szóló jelentés

(1) A szakértői értékelést végző csoport a szakértői értékelés tárgyát képező tanúsító szerv rendelkezésére bocsátja a szakértői értékelésről szóló jelentés tervezetét.

(2) A szakértői értékelés tárgyát képező tanúsító szerv benyújtja a szakértői értékelést végző csoportnak a megállapításokkal kapcsolatos észrevételeit, valamint a szakértői értékelési jelentés tervezetében azonosított hiányosságok kezelésére szolgáló kötelezettségvállalások jegyzékét.

(3) A szakértői értékelést végző csoport zárójelentést nyújt be az európai kiberbiztonsági tanúsítási csoportnak a szakértői értékelésről, amely tartalmazza a szakértői értékelés tárgyát képező tanúsító szerv észrevételeit és kötelezettségvállalásait is. A szakértői értékelést végző csoportnak ismertetnie kell álláspontját az észrevételekkel kapcsolatban és az arra vonatkozóan, hogy elegendőek-e ezek a kötelezettségvállalások a feltárt hiányosságok kezeléséhez.

(4) Amennyiben a szakértői értékelésről szóló jelentés meg nem feleléseket állapít meg, az európai kiberbiztonsági tanúsítási csoport megfelelő határidőt állapíthat meg a szakértői értékelés tárgyát képező tanúsító szerv számára a meg nem felelések kezelésére.

(5) Az európai kiberbiztonsági tanúsítási csoport véleményt fogad el a szakértői értékelési jelentésről:

a) amennyiben a szakértői értékelésről szóló jelentés nem azonosít meg nem feleléseket, vagy ha a szakértői értékelés tárgyát képező tanúsító szerv megfelelően kezelte a meg nem feleléseket, az európai kiberbiztonsági tanúsítási csoport kedvező véleményt adhat ki, és minden vonatkozó dokumentumot közzé kell tenni az ENISA tanúsítási honlapján;

b) amennyiben a szakértői értékelés tárgyát képező tanúsító szerv a megadott határidőn belül nem foglalkozik megfelelően a meg nem felelésekkel, az európai kiberbiztonsági tanúsítási csoport negatív véleményt adhat ki, amelyet közzé kell tenni az ENISA tanúsítási honlapján, beleértve a szakértői értékelésről szóló jelentést és az összes vonatkozó dokumentumot is.

(6) A vélemény közzététele előtt minden érzékeny, személyes vagy védett információt törölni kell a közzétételre kerülő dokumentumokból.

X. FEJEZET

A RENDSZER KARBANTARTÁSA

48. cikk

Az EUCC karbantartása

(1) A Bizottság felkérheti az európai kiberbiztonsági tanúsítási csoportot, hogy fogadjon el véleményt az EUCC karbantartása és a szükséges előkészítő munka elvégzése céljából.

(2) Az európai kiberbiztonsági tanúsítási csoport véleményt fogadhat el a technika állásának megfelelő dokumentumok jóváhagyásáról.

(3) Az európai kiberbiztonsági tanúsítási csoport által jóváhagyott, a technika állásának megfelelő dokumentumokat az ENISA közzéteszi.

(4) Amennyiben az I. vagy a II. melléklet másként nem rendelkezik, a technika állásának megfelelő dokumentumokat azon módosító jogi aktus alkalmazásának kezdőnapjától kell alkalmazni, amellyel azokat felvették az I. vagy II. mellékletbe.

XI. FEJEZET

ZÁRÓ RENDELKEZÉSEK

49. cikk

Az EUCC hatálya alá tartozó nemzeti rendszerek

(1) Az (EU) 2019/881 rendelet 57. cikkének (1) bekezdésével összhangban és az említett rendelet 57. cikke (3) bekezdésének sérelme nélkül, az EUCC hatálya alá tartozó IKT-termékekre és IKT-folyamatokra vonatkozó valamennyi nemzeti kiberbiztonsági tanúsítási rendszer és kapcsolódó eljárás az e rendelet hatálybalépését követő 12 hónap elteltével hatályát veszti.

(2) Az 50. cikktől eltérve az e rendelet hatálybalépésétől számított 12 hónapon belül nemzeti kiberbiztonsági tanúsítási rendszer keretében is lehet tanúsítási folyamatot kezdeményezni, feltéve, hogy a tanúsítási folyamat legkésőbb az e rendelet hatálybalépésétől számított 24 hónapon belül lezárul.

(3) A nemzeti kiberbiztonsági tanúsítási rendszerek keretében kiadott tanúsítványok felülvizsgálat tárgyát képezhetik. A felülvizsgált tanúsítványok helyébe e rendelettel összhangban új tanúsítványokat kell kibocsátani.

(4) Amennyiben a (3) bekezdésben említett felülvizsgálat elvégzésére az eredeti tanúsítvány kiállításától számított két éven belül kerül sor, és amennyiben a felülvizsgálat e rendelettel összhangban új tanúsítvány kiállítását eredményezi, a 3. cikk (2) bekezdésében felsorolt szabványok alkalmazhatók. Az eredeti tanúsítvány kiállításának időpontja alatt azon IKT-termékre vagy védelmi profilra vonatkozó utolsó tanúsítvány kiállításának időpontját kell érteni, amelyen a jelenlegi tanúsítás alapul.

50. cikk

Hatálybalépés

Ez a rendelet az Európai Unió Hivatalos Lapjában való kihirdetését követő huszadik napon lép hatályba.

A rendeletet 2025. február 27-től kell alkalmazni.

A IV. fejezet és az V. melléklet e rendelet hatálybalépésének időpontjától kezdve alkalmazandó.

Ez a rendelet teljes egészében kötelező és közvetlenül alkalmazandó valamennyi tagállamban.

I. MELLÉKLET

A műszaki területeket támogató, a technika állásának megfelelő dokumentumok és a technika állásának megfelelő egyéb dokumentumok

1. Az AVA_VAN 4. vagy 5. szintű műszaki területeket támogató, a technika állásának megfelelő dokumentumok:

a) az "intelligens kártyák és hasonló eszközök" műszaki terület harmonizált értékelésével kapcsolatos következő dokumentumok:

1. "Az intelligens kártyák és hasonló eszközök biztonsági értékelésére vonatkozó ITSEF minimumkövetelmények", 1.1. verzió;

2. "Helyszíni biztonsági minimumkövetelmények", 1.1. verzió;

3. "A közös kritériumok alkalmazása integrált áramkörökre", 1.1. verzió;

4. "Az intelligens kártyákra és hasonló eszközökre vonatkozó biztonsági architektúra-követelmények (ADV_ARC)", 1.1. verzió;

5. "Nyílt intelligenskártya-termékek tanúsítása", 1.1. verzió;

6. "Összetett termékértékelés intelligens kártyákhoz és hasonló eszközökhöz", 1.1. verzió;

7. "A támadási potenciál alkalmazása az intelligens kártyákra és hasonló eszközökre", 1.2. verzió;

b) a "biztonsági dobozzal ellátott hardvereszközök" műszaki terület harmonizált értékelésével kapcsolatos következő dokumentumok:

1. "A biztonsági dobozzal ellátott hardvereszközök biztonsági értékelésére vonatkozó ITSEF minimumkövetelmények", 1.1. verzió;

2. "Helyszíni biztonsági minimumkövetelmények", 1.1. verzió;

3. "A támadási potenciál alkalmazása a biztonsági dobozzal ellátott hardvereszközökre", 1.2. verzió.

2. A megfelelőségértékelő szervezetek harmonizált akkreditációjával kapcsolatos, a technika állásának megfelelő dokumentumok:

a) "Az ITSEF-ek akkreditálása az EUCC rendszerhez", 1.1. verzió a 2025. július 8. előtt kiadott akkreditációk esetében.

b) "Az ITSEF-ek akkreditálása az EUCC rendszerhez", 1.6c. verzió az újonnan kiadott vagy 2025. július 8. előtt felülvizsgált akkreditációk esetében.

c) "A tanúsító szervek akkreditálása az EUCC rendszerhez", 1.6b. verzió.«

II. MELLÉKLET

AVA_VAN 4. vagy 5. szinten tanúsított védelmi profilok

1. A távoli minősített aláírás- és bélyegzőkészítő eszközök esetében:

1. EN 419241-2:2019 - A szerveraláírást támogató megbízható rendszerek - 2. rész: Védelmi profil a szerveraláíráshoz alkalmazott QSCD-hez;

2. EN 419221-5:2018 - Bizalmi szolgáltató kriptográfiai moduljainak védelmi profiljai - 5. rész: Bizalmi szolgáltatások kriptográfiai modulja

2. A technika állásának megfelelő dokumentumokként elfogadott védelmi profilok:

[ÜRES]

III. MELLÉKLET

Ajánlott védelmi profilok (az I. melléklet szerinti műszaki területek szemléltetésére)

Az alábbi IKT-termékkategóriákba tartozó IKT-termékek tanúsításához használt védelmi profilok (PP):

a) a géppel olvasható úti okmányok kategóriája esetében:

1. védelmi profil a jelszóval hitelesített összeköttetés-létesítéssel (PACE) működő standard vizsgálati eljárást alkalmazó, géppel olvasható úti okmányhoz, BSI-CC-PP-0068-V2-2011-MA-01;

2. védelmi profil az "ICAO-alkalmazás" kiterjesztett hozzáférés-ellenőrzésével ellátott, géppel olvasható úti okmányhoz, BSI-CC-PP-0056-2009;

3. védelmi profil az "ICAO-alkalmazás" kiterjesztett hozzáférés-ellenőrzésével és PACE-val ellátott, géppel olvasható úti okmány esetében, BSI-CC-PP-0056-V2-2012-MA-02;

4. védelmi profil az "ICAO-alkalmazás" alapszintű hozzáférés-ellenőrzésével ellátott, géppel olvasható úti okmány esetében, BSI-CC-PP-0055-2009;

b) a biztonságos aláírás-létrehozó eszközök kategóriája esetében:

1. EN 419211-1:2014 - Biztonságos aláírás-létrehozó eszköz védelmi profilja - 1. rész: Áttekintés

2. EN 419211-2:2013 - Biztonságos aláírás-létrehozó eszköz védelmi profilja - 2. rész: Kulcsgeneráló eszközök;

3. EN 419211-3:2013 - Biztonságos aláírás-létrehozó eszköz védelmi profilja - 3. rész: Kulcsimportáló eszközök;

4. EN 419211-4:2013 - Biztonságos aláírás-létrehozó eszköz védelmi profilja - 4. rész: Tartozék kulcsgeneráló eszközökhöz és megbízható csatorna tanúsítványgeneráló alkalmazáshoz;

5. EN 419211-5:2013 - Biztonságos aláírás-létrehozó eszköz védelmi profilja - 5. rész: Tartozék kulcsgeneráló eszközökhöz és megbízható csatorna aláírás-létrehozó alkalmazáshoz;

6. EN 419211-6:2014 - Biztonságos aláírás-létrehozó eszköz védelmi profilja - 6. rész: Tartozék kulcsimportáló eszközökhöz és megbízható csatorna aláírás-létrehozó alkalmazáshoz;

c) a digitális menetíró készülékek kategóriája esetében:

1. Digitális menetíró készülék - a 165/2014/EU rendelet végrehajtásáról szóló, 2016. március 18-i (EU) 2016/799 bizottsági végrehajtási rendeletben említett tachográfkártya (1C. melléklet);

2. Digitális menetíró készülék - az 1360/2002/EK bizottsági rendelet IB. mellékletében említett, közúti járműbe történő beépítésre szánt járműegység;

3. Digitális menetíró készülék - a 165/2014/EU európai parlamenti és tanácsi rendelet végrehajtásáról szóló, 2016. március 18-i (EU) 2016/799 bizottsági végrehajtási rendelet 1C. mellékletében említett külső GNSS-eszköz (EGF PP);

4. Digitális menetíró készülék - a 165/2014/EU európai parlamenti és tanácsi rendelet végrehajtásáról szóló, 2016. március 18-i (EU) 2016/799 bizottsági végrehajtási rendelet 1C. mellékletében említett mozgásérzékelő (MS PP);

d) a biztonságos integrált áramkörök, intelligens kártyák és kapcsolódó eszközök kategóriája esetében:

1. Biztonsági IC platform védelmi profil, BSI-CC-PP-0084-2014;

2. Java Card rendszer - nyitott konfiguráció, V3.0.5 BSI-CC-PP-0099-2017;

3. Java Card rendszer - zárt konfiguráció, BSI-CC-PP-0101-2017;

4. Védelmi profil a PC kliensspecifikus megbízható platform moduljának 2.0 családja esetében, 0. szint, 1.16. felülvizsgálat, ANSSI-CC-PP-2015/07;

5. Univerzális SIM kártya, PU-2009-RT-79, ANSSI-CC-PP-2010/04;

6. Beágyazott UICC (EUICC) gépek közötti eszközökhöz, BSI-CC-PP-0089-2015;

e) a (fizetési) interakciós pontok és fizetési terminálok kategóriája esetében:

1. "POI-CHIP-ONLY" interakciós pont, ANSSI-CC-PP-2015/01;

2. "POI-CHIP-ONLY és nyitott protokollcsomag" interakciós pont, ANSSI-CC-PP-2015/02;

3. "POI-COMPREHENSIVE" interakciós pont, ANSSI-CC-PP-2015/03;

4. "POI-COMPREHENSIVE és nyitott protokollcsomag" interakciós pont, ANSSI-CC-PP-2015/04;

5. "POI-PED-ONLY" interakciós pont, ANSSI-CC-PP-2015/05;

6. "POI-PED-ONLY és nyitott protokollcsomag" interakciós pont, ANSSI-CC-PP-2015/06;

f) a biztonsági dobozzal ellátott hardvereszközök kategóriája esetében:

1. Kriptográfiai modul backup funkcióval hitelesítésszolgáltató aláírási műveleteihez - PP CMCSOB, PP HSM CMCSOB 14167-2, ANSSI-CC-PP-2015/08;

2. Kriptográfiai modul hitelesítésszolgáltató kulcsgenerálási szolgáltatásaihoz - PP CMCKG, PP HSM CMCKG 14167-3, ANSSI-CC-PP-2015/09;

3. Kriptográfiai modul backup funkció nélkül hitelesítésszolgáltató aláírási műveleteihez - PP CMCSO, PP HSM CMCKG 14167-4, ANSSI-CC-PP-2015/10.

IV. MELLÉKLET

A megbízhatóság folytonossága és a tanúsítványok felülvizsgálata

IV. 1. A megbízhatóság folytonossága: hatókör

1. A megbízhatóság folytonosságára vonatkozó alábbi követelmények a következőkkel kapcsolatos karbantartási tevékenységekre vonatkoznak:

a) annak újbóli értékelése, hogy egy változatlan tanúsított IKT-termék továbbra is megfelel-e a biztonsági követelményeknek;

b) annak értékelése, hogy milyen hatásokkal járnak egy tanúsított IKT-termék változtatásai a tanúsítására;

c) amennyiben a tanúsítás magában foglalja, javítások alkalmazása az értékelt javításkezelési folyamatnak megfelelően.

d) amennyiben magában foglalja, a tanúsítvány jogosultja életciklus-menedzsmentjének vagy gyártási folyamatainak felülvizsgálata.

2. Az EUCC-tanúsítvány jogosultja az alábbi esetekben kérheti a tanúsítvány felülvizsgálatát:

a) az EUCC-tanúsítvány kilenc hónapon belül lejár;

b) a tanúsított IKT-termékben vagy más tényezőben olyan változás következett be, amely hatással lehet annak biztonsági funkciójára;

c) a tanúsítvány jogosultja igényli, hogy ismét végezzék el a sebezhetőségi értékelést, megerősítve az EUCC-tanúsítvány megbízhatóságát az IKT-termék jelenlegi kibertámadásokkal szembeni ellenálló képességével kapcsolatban.

IV. 2. Újbóli értékelés

1. Amennyiben értékelni kell egy változatlan tanúsított IKT-termék fenyegetettségi környezetében bekövetkező változások hatását, újraértékelési kérelmet kell benyújtani a tanúsító szervhez.

2. Az újbóli értékelést az összes még érvényes eredmény újbóli felhasználásával ugyanaz az ITSEF végzi el, amely az előző értékelésben részt vett. Az értékelésnek azokra a megbízhatósági tevékenységekre kell összpontosítania, amelyeket potenciálisan érint a tanúsított IKT-termék megváltozott fenyegetettségi környezete, különös tekintettel a vonatkozó AVA_VAN családra és a megbízhatósági életciklusra (ALC), ahol ismét elegendő bizonyítékot kell gyűjteni a fejlesztési környezet fenntartásáról.

3. Az ITSEF leírja a változásokat, és részletesen ismerteti az újbóli értékelés eredményeit az előző értékelési technikai jelentés aktualizálásával együtt.

4. A tanúsító szerv felülvizsgálja az aktualizált értékelési technikai jelentést, és jelentést készít az újbóli értékelésről. Az eredeti tanúsítvány státuszát ezt követően a 13. cikknek megfelelően módosítani kell.

5. Az újbóli értékelésről szóló jelentést és az aktualizált tanúsítványt a nemzeti kiberbiztonsági tanúsító hatóság és az ENISA rendelkezésére kell bocsátani a kiberbiztonsági tanúsítási honlapján történő közzététel céljából.

IV. 3. Tanúsított IKT-termékek változtatásai

1. Amennyiben egy tanúsított IKT-termékben változások történtek, a tanúsítvány jogosultjának, amennyiben fenn kívánja tartani a tanúsítványt, hatásvizsgálati jelentést kell benyújtania a tanúsító szervhez.